Obwohl der Welttag des Passworts, der jährlich am ersten Donnerstag im Mai stattfindet, vorbei ist, ist unsere – und hoffentlich auch deine – Faszination für die Passwortsicherheit ungebrochen. Anstatt künstliche „Reagenzglas“-Passwörter zu analysieren, die für Laborstudien erstellt wurden, blieben wir in der realen Welt und untersuchten tatsächliche Passwörter, die im Darknet kursierten. Die Ergebnisse waren alarmierend: 59 % dieser Passwörter konnten in weniger als einer Stunde geknackt werden – und dazu braucht es nur eine moderne Grafikkarte und ein bisschen Know-how.

Der heutige Beitrag erklärt, wie Hacker Passwörter knacken und wie man dagegen vorgeht (Spoiler-Alarm: nutze zuverlässigen Schutz und lasse deine Passwörter automatisch auf Datenlecks überprüfen).

Die übliche Methode, um Passwörter zu knacken

Lass uns zunächst klären, was wir unter „ein Passwort knacken“ verstehen. Die Rede ist davon, den Hash des Passworts zu knacken – eine eindeutige Zeichenfolge, die das Passwort darstellt. Unternehmen speichern Benutzerpasswörter in der Regel auf eine von drei Arten:

- Reiner Text. Dies ist der einfachste und eindeutigste Weg: Wenn das Passwort eines Benutzers beispielsweise qwerty12345 lautet, wird es auf dem Unternehmensserver unter dem Namen qwerty12345 Im Falle einer Datenpanne braucht der Hacker nur das Passwort mit dem entsprechenden Benutzernamen einzugeben, um sich anzumelden. Das heißt natürlich, wenn keine Zwei-Faktor-Authentifizierung (2FA) vorhanden ist, aber selbst dann können Cyberkriminelle manchmal Einmalpasswörter abfangen.

- Diese Methode verwendet Hash-Algorithmen wie MD5 und SHA-1, um jedes Passwort in einen eindeutigen Hash-Wert in Form einer Zeichenfolge fester Länge umzuwandeln, der auf dem Server gespeichert wird. Wenn der Benutzer sein Passwort eingibt, wandelt das System die eingegebene Zeichenfolge in einen Hash um und vergleicht sie mit der auf dem Server gespeicherten Zeichenfolge. Wenn sie übereinstimmen, ist das Passwort korrekt. Hier ein Beispiel: Wenn dein Passwort immer noch qwerty12345 lautet und dann in SHA-1 „übersetzt“ wird, sieht es so aus: 4e17a448e043206801b95de317e07c839770c8b8. Hacker, die sich diesen Hash beschaffen, müssen ihn beispielsweise mithilfe von Rainbow-Tables zurück in qwerty12345 (dies ist der Teil zum Knacken von Passwörtern) entschlüsseln. Ein geknacktes Passwort kann dann nicht nur für den Zugriff auf den kompromittierten Dienst verwendet werden, sondern möglicherweise auch auf andere Konten, bei denen das Passwort ein weiteres Mal verwendet wurde.

- Salted Hash. Diese Methode hat nichts mit einem leckeren Gericht zum Mitnehmen zu tun und fügt jedem Passwort vor dem Hash eine zufällige Datenfolge hinzu, die als Salt bezeichnet wird. Ein Salt kann statisch sein oder dynamisch generiert werden. Eine Passwort+Salt-Sequenz wird in den Algorithmus eingespeist, was zu einem anderen Hash führt. Daher helfen vorab berechnete Rainbow-Tables Hackern nicht weiter. Wenn du diese Methode zum Speichern von Passwörtern verwendest, ist es viel schwieriger, sie zu knacken.

Für unsere Studie haben wir eine Datenbank mit 193 Millionen offengelegten Passwörtern in reinem Text erstellt. Wo haben wir die alle her? Man muss nur wissen, wo man suchen muss. Wir haben sie im Darknet gefunden, wo solche „Schätze“ oft frei verfügbar sind. Wir haben diese Datenbank verwendet, um Benutzerpasswörter auf mögliche Leckagen zu überprüfen — aber sei versichert, dass wir keine Passwörter speichern oder einsehen. Mehr über den internen Aufbau des Passwortspeichers findest du in unserem Kaspersky Password Manager und auch wie wir, ohne deine Passwörter zu kennen, diese mit offengelegten Passwörtern abgleichen.

Die Kosten für das Knacken von Passwörtern

Moderne GPUs sind das beste Werkzeug, um die Stärke eines Passworts zu analysieren. So erreicht die RTX 4090 in Kombination mit dem Tool zur Wiederherstellung von Passwörtern hashcat eine Rate von 164 Milliarden Hashes pro Sekunde (GH/s) für Salted MD5-Hashes.

Nehmen wir ein Passwort mit 8 Zeichen, das sowohl lateinische Buchstaben (entweder nur Kleinbuchstaben oder nur Großbuchstaben) und Ziffern (36 mögliche Zeichen pro Position) enthält. Die Anzahl möglicher eindeutiger Kombinationen beträgt 2,8 Billionen (entspricht 36 hoch acht). Eine leistungsstarke CPU mit einer Rechenleistung von 6,7 GigaHashes pro Sekunde (GH/s) könnte ein solches Passwort in sieben Minuten per Brute-Force-Verfahren knacken. Aber die bereits erwähnte RTX 4090 schafft es in nur 17 Sekunden.

Während eine solche hochwertige GPU knapp unter 2.000 US-Dollar kostet, können selbst Angreifer, die nicht an eine solche herankommen, Rechenleistung für nur wenige Dollar pro Stunde mieten. Aber was ist, wenn sie ein Dutzend RTX 4090 auf einmal mieten? Das würde genug Leistung bringen, um massive Hash-Datenbank-Lecks mit Leichtigkeit zu verarbeiten.

59 % der Passwörter lassen sich in weniger als einer Stunde knacken

Wir haben die Passwortsicherheit sowohl mit Brute-Force- als auch mit Smart-Guessing-Algorithmen getestet. Während Brute-Force alle möglichen Zeichenkombinationen durchläuft, bis eine Übereinstimmung gefunden wird, werden Algorithmen zum intelligenten Erraten anhand eines Passwort-Datensatzes trainiert, um die Häufigkeit verschiedener Zeichenkombinationen zu berechnen und eine Auswahl aus den gängigsten Kombinationen zu treffen. Weitere Informationen zu den verwendeten Algorithmen findest du in der vollständigen Version unserer Recherchen auf Securelist.

Die Ergebnisse waren beunruhigend: Von den 193 Millionen von uns analysierten realen Passwörtern (d. h. 87 Millionen Passwörter!) konnten von dem intelligenten Algorithmus unglaubliche 45 % in weniger als einer Minute geknackt werden, 59 % innerhalb einer Stunde, 67 % innerhalb eines Monats, und nur 23 % der Passwörter können als wirklich sicher angesehen werden – sie zu knacken, dauert mehr als ein Jahr.

| Zeit zum Knacken | Prozentsatz der Passwörter, die mit der angegebenen Methode geknackt werden können | |

| Brute Force | Smart Guessing | |

| Unter eine Minute | 10 % | 45 % |

| 1 Minute bis 1 Stunde | +10 % (20 %) | +14 % (59 %) |

| 1 Stunde bis 1 Tag | +6 % (26 %) | +8 % (67 %) |

| 1 Tag bis 1 Monat | +9 % (35 %) | +6 % (73 %) |

| 1 Monat bis 1 Jahr | +10 % (45 %) | +4 % (77 %) |

| Mehr als 1 Jahr | +55 % (100 %) | +23 % (100 %) |

Es ist wichtig zu beachten, dass das Knacken sämtlicher Passwörter in der Datenbank nicht viel länger dauert als das Knacken eines einzelnen (!). Nachdem der Angreifer den Hash für die nächste Zeichenkombination berechnet hat, überprüft er bei jeder Iteration, ob derselbe in der allgemeinen Datenbank vorhanden ist. Ist dies der Fall, wird das betreffende Passwort als „geknackt“ markiert, woraufhin der Algorithmus mit den nächsten Passwörtern fortfährt.

Warum Algorithmen beim Smart Guessing so effektiv sind

Der Mensch ist vorhersehbar. Wir wählen selten wirklich zufällige Passwörter, und unsere Versuche, sie zu generieren, verblassen im Vergleich zu Maschinen. Wir verlassen uns auf gängige Ausdrücke, Daten, Namen und Muster – genau das, was intelligente Algorithmen ausnutzen sollen.

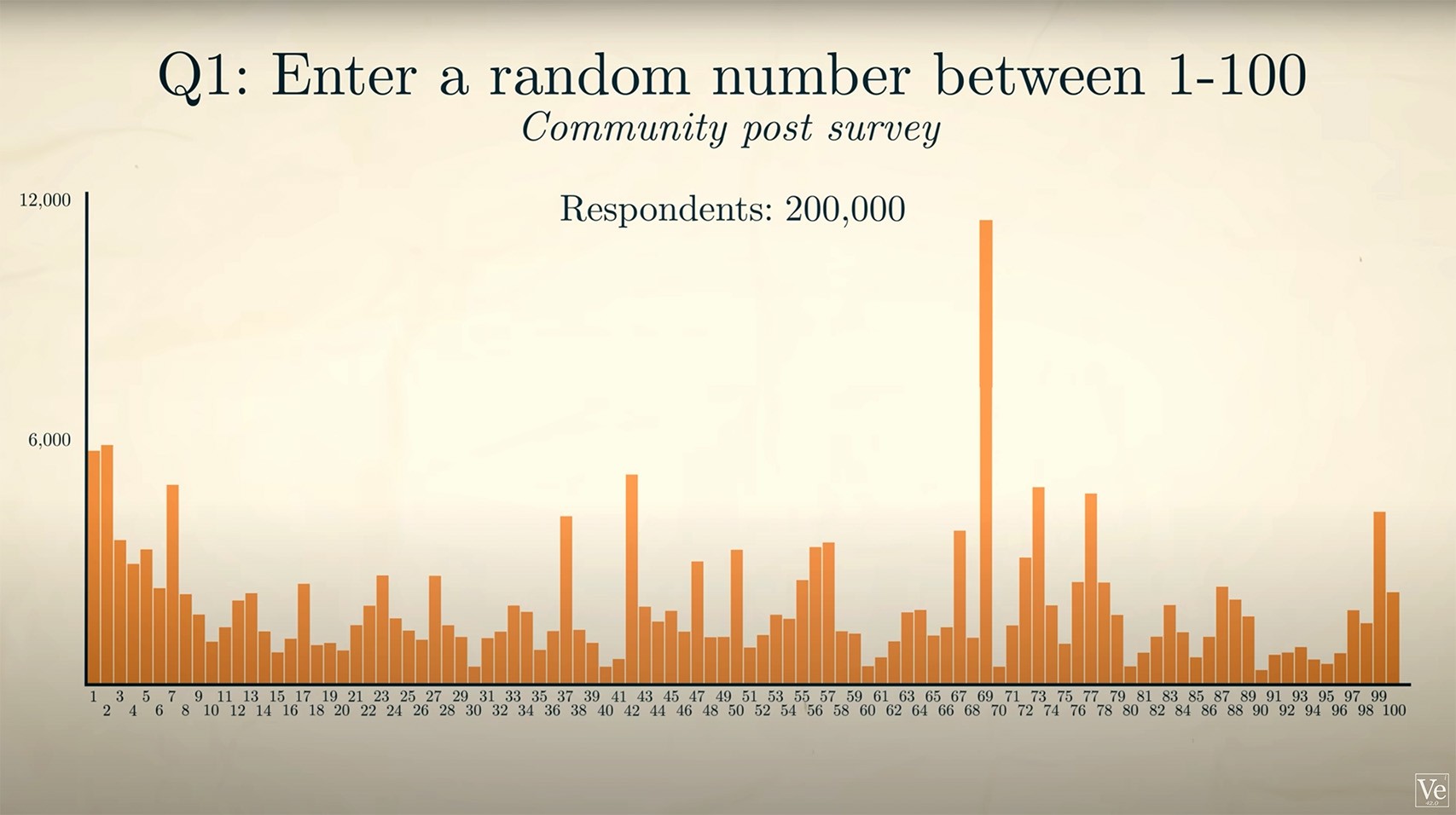

Darüber hinaus ist das menschliche Gehirn so beschaffen, dass, wenn du eine Auswahl von Personen bittest, eine Zahl zwischen eins und hundert auszuwählen, die meisten… dieselben Zahlen auswählen! Der YouTube-Kanal Veritasium hat mehr als 200.000 Menschen befragt und als beliebteste Zahlen 7, 37, 42, 69, 73 und 77 ermittelt.

Ergebnisse der Veritasium-Umfrage. Quelle

Selbst bei zufälligen Zeichenfolgen bevorzugen wir eher Tasten in der Mitte der Tastatur. Etwa 57 % aller von uns analysierten Passwörter enthielten ein Wörterbuchwort oder eine häufige Symbolkombination. Beunruhigenderweise konnten 51 % dieser Passwörter in weniger als einer Minute, 67 % in weniger als einer Stunde und nur 12 % in mehr als einem Jahr geknackt werden. Zumindest einige wenige Passwörter bestanden jedoch nur aus einem Wörterbuchwort (das innerhalb einer Minute geknackt werden konnte). Weitere Informationen zu den gefundenen Passwortmustern findest du im Securelist-Beitrag.

Passwörter

Passwörter

Tipps

Tipps