Hacker knacken nicht nur gerne virtuelle Systeme, sondern auch Dinge der realen Welt. Ganz spezielles Interesse erwecken da natürlich Schlösser und Schlüssel. So gibt es auf Konferenzen wie der DEF CON und dem Chaos Communication Congress auch Wettbewerbe zum Schlossknacken sowie Vorträge zu solchen Themen.

Auf der kürzlich stattgefundenen 32C3-Konferenz in Hamburg stellte Eric Wustrow, Professor an der University of Colorado, eine Möglichkeit vor, wie man mit 3D-Druckern Schlüssel fälschen kann. Genauer gesagt Schlüssel für Sicherheitsschlösser, die wahrscheinlich am häufigsten eingesetzt werden.

Vor der Erfindung von 3D-Druckern, musste man sich für die Fälschung von Schlüsseln mit Metallbearbeitung auskennen oder zumindest CNC-Maschinen programmieren können. Davon abgesehen gab es nicht alle Schlüssel als Rohlinge und man musste den echten Schlüssel in die Hände bekommen, um ihn nachmachen zu können. Doch der 3D-Druck macht das Ganze natürlich einfacher und günstiger.

Aber wie kann ein Schlüssel per 3D-Druck nachgemacht werden? Es gibt mindestens drei Methoden (die Security-Branche nennt das „Angriffsvektoren“), für die Sicherheitsschlösser anfällig sind.

Die erste Methode ist die Teleduplizierung eines Schlüssels. Moderne Kamerasensoren haben riesige Auflösungen, so dass sogar ein schlechtes digitales Foto mehr als genug Informationen enthalten kann, um ein 3D-Modell eines Schlüssels erstellen und eine Fälschung ausdrucken zu können. Zudem sind moderne Teleobjektive so gut (und relativ günstig), dass das Foto eines Schlüssels sogar aus ziemlicher Entfernung gemacht werden kann.

Die zweite Methode ist das Lock Bumping mit einem Schlagschlüssel. Es zeigte sich, dass 3D-gedruckte Plastik-Schlagschlüssel sogar besser funktionieren können, als metallene, da das Plastik den Schlag besser überträgt, weniger Lärm macht und das Schloss dabei seltener beschädigt wird. Und natürlich macht es der 3D-Druck weniger aufwändig, als wenn man sich mit der Metallverarbeitung auseinandersetzen müsste.

Die dritte Möglichkeit ist wahrscheinlich die interessanteste: Sie zielt auf Hauptschlüsselsysteme ab und wird von Wurstow „Rechteausweitung“ genannt, ähnlich der gleich benannten Hacking-Methode bei Computern. Bei Hauptschlüsselsystemen, die weit verbreitet sind, ist ein Schloss mit zwei verschiedenen Schlüsseln „kompatibel“. Dafür muss der Hersteller zwei Stiftreihen in einem Schloss anbringen. Der Hauptschlüssel kann dann mehrere Schlösser aufsperren, da eine der Stiftreihen mit denen des Schlüssels identisch ist.

Wie Hacker mit 3D-Druckern Ihren Schlüssel fälschen können.

Tweet

Das Problem ist, dass die Stiftreihen nicht komplett unabhängig voneinander sind. Wenn ein Angreifer einen normalen Schlüssel hat, der eines der Schlösser aufsperrt, kann er ihn so modifizieren, dass er auch andere Schlösser öffnet. Wenn das nicht auf Anhieb funktioniert, kann er die Prägung so lange bearbeiten, bis der Schlüssel als Hauptschlüssel funktioniert. In diesem Fall wäre der 3D-Druck besonders hilfreich, da ja viele Versuche gemacht werden müssen und jeder davon einen neu modifizierten Schlüssel benötigt.

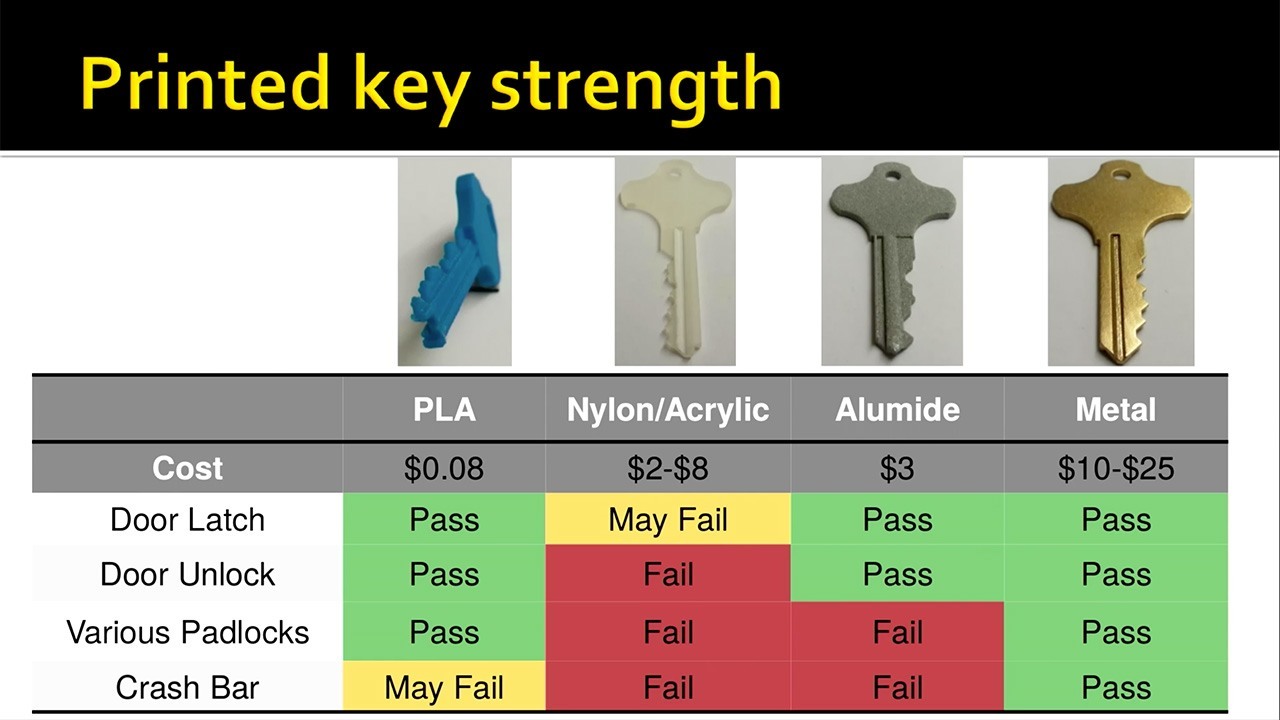

Aber funktionieren 3D-gedruckte Schlüssel wirklich so gut? Eine Studie zeigt, dass nicht alle Materialien, die beim 3D-Druck verwendet werden, stark genug sind – manche sind zu weich, andere zu zerbrechlich. Aber es gibt Materialien, die verwendet werden können. Und wer sich nicht auf Plastikschlüssel verlassen möchte, kann auch 3D-Druckservices in Anspruch nehmen, die Metalle – etwa Messing, Stahl oder sogar Titan – für den Druck verwenden.

Man sollte noch anmerken, dass 3D-gedruckte Schlüssel nicht nur ein theoretisches Problem sind. Die Software, mit der Schlüssel per 3D-Druck nachgemacht werden können, ist bereits verfügbar – genau wie die 3D-Drucker selbst. Der bekannteste Fall ist die Enthüllung der TSA-Hauptschlüssel: Vor einigen Monaten veröffentlichten Unbekannte ein Bild mit den TSA-Schlüsseln im Internet. Bald darauf tauchten 3D-gedruchte Nachschlüssel auf. Und nun kann sie jeder herunterladen und seine eigenen Kofferschlüssel ausdrucken.

REVEALED: TSA has a master key for your luggage and people are making copies @BI_Video http://t.co/P5bod70zUK pic.twitter.com/oZ9jspPXqB

— Business Insider (@BusinessInsider) September 11, 2015

Wie kann man sich davor schützen? Am besten mit der gleichen Strategie, die auch für den Schutz von Computern verwendet wird: Betrachten Sie Ihre Schlüssel als das Äquivalent von Passwörtern und behandeln Sie sie auch so. Damit hat man einfache Regeln, die es Schlüssel-Hackern schwerer machen:

#tips 10 simple rules for passwords https://t.co/9csfPxhHZ8 pic.twitter.com/98UMK5RYdR

— Kaspersky (@kaspersky) December 22, 2015

- Verwenden Sie keine einfachen „Passwörter“. Wie Sie sehen können, sind verbreitete Zylinderschlösser eher schwach – nicht ganz so schlimm wie die Passwörter „123456“ oder „Otto1975“, aber nah dran. Wenn Sie besseren Schutz bevorzugen, sollten Sie komplexere Schlösser verwenden.

- Verwenden Sie eine „Zwei-Faktoren-Authentifizierung“. Zwei Schlösser verschiedener Bauart schützen besser, als nur ein Schloss.

- Zeigen Sie Ihre „Passwörter“ nicht her. Halten Sie Ihre Schlüssel vor Kameras verdeckt und veröffentlichen Sie keine Fotos davon online. Selbst ein schlechtes Foto kann für den 3D-Druck eines Schlüssels ausreichen.

- Hauptschlüssel sind so etwas wie „Backdoors“ – nur nicht im Computer, sondern in Ihrem Haustürschloss. Vermeiden Sie solche Systeme bei kritischen Räumen und Haustüren.

- Es schadet auch nicht, eine Sicherheitslösung zu verwenden: Alarmsysteme können Sie vor Einbrüchen schützen, falls Einbrecher die oben genannten Maßnahmen nicht abschrecken.

32C3

32C3