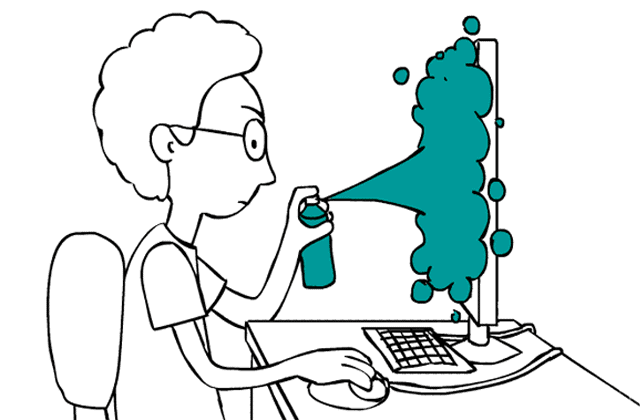

Tipp der Woche: Wie kann man nervige Banner entfernen?

Werbung ist überall. Im Fernsehen, in der U-Bahn, auf Plakaten – oft fällt sie uns gar nicht mehr auf. Und was ist mit Bannern auf Webseiten? Die sind einfach zu

3336 Beiträge

Werbung ist überall. Im Fernsehen, in der U-Bahn, auf Plakaten – oft fällt sie uns gar nicht mehr auf. Und was ist mit Bannern auf Webseiten? Die sind einfach zu

Ihre Identität und Online-Finanzen zu schützen ist so schon hart genug, doch es wird noch komplizierter, wenn Sie sich eigentlich im Urlaub erholen möchten – vor allem, wenn der Urlaub

Cyberkriminelle kennen keine Grenzen. Sie nutzen Landesgrenzen sogar in strategischer Weise, um in einem Land auf Beutezüge zu gehen, in einem anderen Land die Beute zu Geld zu machen, und

Für viele bedeutet der Sommerurlaub, die Fallen des Alltags zu Hause zu lassen. Doch da wir heute so manche Geräte immer dabei haben, lassen wir auch im Urlaub nie alles

In Moskau gibt es keine Formel-1-Strecke, und trotzdem konnte man letzte Woche entlang der Kreml-Mauern das Röhren von Motoren hören. Es war wieder einmal Zeit für das „Moscow City Racing“.

Der beliebte Microblogging-Dienst Tumblr hat letzte Woche eine Sicherheitslücke veröffentlicht, die iOS-Kunden betrifft. Das Unternehmen hat alle Anwender ihrer iPhone- und iPad-App gebeten, ihre Passwörter zu ändern und ein Software-Update

Wenn Ihr Freund einen Job sucht und Sie fragt, ob er einen Job in dem Unternehmen bekommen kann, in dem Sie arbeiten, würden Sie Ihren Arbeitgeber empfehlen? Würden Sie nette

Für lange Zeit waren Apple und seine fast schon religiösen Anhänger stolz darauf, die einzige Plattform ohne Schadprogramme zu sein. Doch diese Tage sind zweifelsohne und ganz eindeutig vorbei. Da

Der Sommerurlaub steht vor der Tür. Und egal, ob Sie ein langes Wochenende am Strand buchen oder eine längere Reise planen und neue Länder entdecken wollen, Ihre digitalen Geräte werden

Und der Gewinner ist… Die Tester der unabhängigen Dennis Technology Labs haben Kaspersky Internet Security 2013 mit der höchsten Auszeichnung, dem AAA Rating, prämiert. Unter der Überschrift „Das ideale Produkt

Die Kaspersky-Lösungen gehören zu den besten Schutzprogrammen für Heimanwender und Unternehmen. Mit Kaspersky PURE schützen Sie zum Beispiel alle Computer in Ihrem Heimnetzwerk. Allerdings bemerken immer wieder Anwender, dass eine

Google bietet einige sehr gute Sicherheitsfunktionen, etwa die Zwei-Faktoren-Authentifizierung, die Hacker davon abhält, Ihr Konto zu übernehmen. Aber auch verschiedene Möglichkeiten, die Ihnen erlauben, Ihr Konto zurück zu bekommen, falls

Die Support-Spezialisten von Kaspersky Lab beantworten regelmäßig Fragen zum Aktivierungscode und wie man ihn wieder bekommen kann. Der Quick Start Guide, der in den Produktschachteln zu finden ist, weist zwar

Ob es möglich ist, Ihr Auto zu hacken oder nicht, hängt fast ausschließlich davon ab, welches Auto Sie fahren. Ich fahre zum Beispiel einen Honda Accord aus dem Jahr 1998,

Sommerzeit – Reisezeit. Für Kriminelle ist das die arbeitsreichste Zeit des Jahres. Denn Reisende sind einfache Ziele und die große Zahl an Touristen bedeutet, dass Kriminelle viele potenzielle Opfer vor

Früher haben Jugendliche die Infos zu einer Party im Haus eines Freundes, dessen Eltern gerade in Urlaub waren, noch mündlich weitergegeben. Handys haben es einfacher für sie gemacht, die Nachricht

Immer, wenn wir sagen, dass man keine Spuren im Internet hinterlassen sollten, nennen uns einige paranoid. Denn was ist schon so schlimm daran, wenn sich eine Webseite daran erinnert, dass

In den letzten Tipps haben wir verschiedene Möglichkeiten zur Einstellung Ihrer Sicherheitslösung erklärt, zum Beispiel das automatisch Scannen eines USB-Sticks oder wie Sie den Zugriff Ihrer Kinder auf bestimmte Webseiten

Es ist Sommer – Zeit für den Urlaub und viele Erinnerungsfotos. Und natürlich werden diese sofort bei Facebook, Instagram und Twitter hochgeladen, denn wir möchten ja, dass die Menschen sehen,

Wenn Sie Ihr iPhone als Hotspot nutzen möchten, sollten Sie sich das am besten zweimal überlegen. Denn Forscher der Informatik-Fakultät an der Friedrich-Alexander-Universität Erlangen-Nürnberg haben eine Software entwickelt, die Apples

Gute Neuigkeiten! Olga Rumyantsevahat auf Ihrer Expedition zu den sieben höchsten Vulkanen auch den Elbrus erobert. Er ist der vierthöchste der Vulkane, die Olga alleine besteigen wird. Der Elbrus ist