Alles, was Sie über Google Drive wissen müssen

Vor etwa einem Jahr stellten viele von uns eines Tages fest, dass Google Docs verschwunden war, ersetzt durch etwas Seltsames, Neues: Google Drive. Dann erfuhren wir, dass Google Drive unser

3336 Beiträge

Vor etwa einem Jahr stellten viele von uns eines Tages fest, dass Google Docs verschwunden war, ersetzt durch etwas Seltsames, Neues: Google Drive. Dann erfuhren wir, dass Google Drive unser

Wenn Computer alles in allem noch relativ neu sind, dann kann man mobile Geräte als wahnsinnig neu bezeichnen. Und genau so wie wir den Großteil der letzten zwei oder drei

Der Elbrus ist Europas höchster Berg. Dieser uralte Schichtvulkan ist einer der berühmten „Seven Summits“, ein Muss für jeden Bergsteiger, der etwas auf sich hält. Daher kann auch Olga Rumyantseva

Als erfahrener Internetnutzer wissen Sie, wie Sie sich online schützen können – indem Sie nicht auf gefährliche Links klicken, die Online-Aktivitäten Ihrer Kinder beschränken, vertrauliche Daten schützen und sich schnell

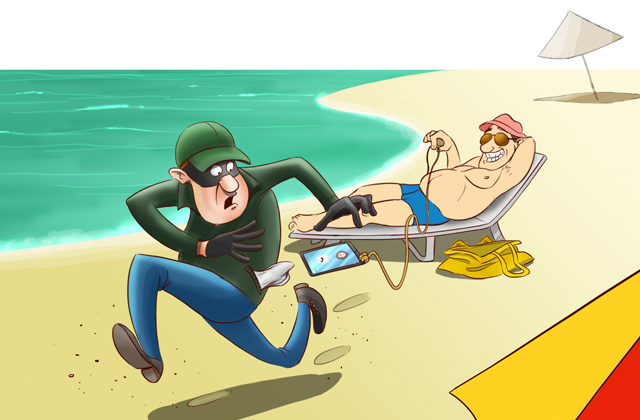

Wenn es eine Gruppe gibt, die Urlaub noch mehr liebt als die Urlauber selbst, sind das professionelle Diebe. Touristen waren immer schon leichte Ziele für Kriminelle – und heute sind

Viele glauben nach wie vor, dass Apple-Computer gut vor Cyberkriminellen geschützt sind. Das war lange Zeit auch richtig, doch mittlerweile sind Apple-Anwender ein attraktives Ziel für Phishing-Angriffe geworden, da immer

Blockbuster wie „Star Wars“ oder „Independence Day“ erzählen atemberaubende Geschichten, in denen Laserpistolen und das Reisen mit Überlichtgeschwindigkeit ganz normal sind. Doch das Internet kommt darin nie vor. Um es

Die Kaspersky-Lösungen haben in den letzten Wochen und Monaten viele Auszeichnungen von unabhängigen Testlabors erhalten, und dieser Trend hält an: Diesmal wurde der Android-Schutz von Kaspersky Mobile Security mit dem

Haben Sie im Juni einige unserer Artikel verpasst? Kein Problem, hier eine Übersicht der besten Beiträge unseres Blogs: iOS 7 bietet schicke, neue Sicherheitsfunktionen Im vergangenen Monat wurde auf der

Wir haben Ihnen bereits erklärt, wie Sie Ihre Kinder davor schützen, ungeeignete Inhalte im Internet abzurufen – sowohl durch das Blockieren bestimmter Webseiten als auch durch die Kontrolle der heruntergeladenen

Zwei Stunden Power-Chatten mit über 50 Fragen, knapp 500 Kommentaren und rund 1.000 Likes – die nackten Zahlen der Meet The Expert-Runde vom vergangenen Dienstag. Die Resonanz zeigt, dass das

Untersuchungen von Kaspersky Lab zeigen, dass im vergangenen Jahr 34 Prozent der weltweiten Internetnutzer von schädlichen Programmen angegriffen wurden. Und wie seit langem üblich, waren die beliebtesten Angriffspunkte weit verbreitete

Erpressungen und Lösegeldforderungen waren immer schon wichtige Teile krimineller Aktivitäten. Mit der heutigen, globalen Internet-Wirtschaft haben die Kriminellen ihre Vorgehensweise angepasst und versuchen, mit so genannter „Ransomware“ Geld zu erpressen.

Wir beobachten weiterhin, wie gut Strafverfolgungsbehörden weltweit Fortschritte bei der Bekämpfung von Cyberkriminalität machen. Nach wie vor werden regelmäßig Hacker verhaftet – sowohl für kleine Cybercrime-Aktivitäten wie das Hacken von

Wahrscheinlich haben auch Sie mehr digitalen Besitz als Sie denken. Alles ist wertvoll – E-Mail-Adressen und Konten bei Sozialen Netzwerken, Online-Banking-Zugänge, Domain-Namen, Medien-Sammlungen (Musik, Filme, Fotos) und sogar Dinge wie

Haben Sie sich schon einmal gefragt, was ein gehackter Computer, eine gestohlene E-Mail-Adresse oder ein kompromittiertes Online-Konto eigentlich wert ist? Bei gehackten Online-Banking-Konten oder PayPal-Accounts ist es klar, dass ein

Stellen Sie sich folgende Situation vor: Sie haben Kaspersky PURE so eingestellt, dass Ihr Computer optimal geschützt ist, haben die Einstellungen jedes Moduls angepasst, haben festgelegt, von welchen Daten regelmäßig

Es gibt zahlreiche Plugins, die Ihnen Schutz beim Surfen im Internet mit allen möglichen Browsern bieten. Für Googles Chrome stellen wir hier die fünf besten Programme vor, die Ihnen dabei

Der technische Support von Kaspersky Lab erhält oft Fragen zu Lizenzproblemen mit Kaspersky Anti-Virus, Kaspersky Internet Security und anderen Kaspersky-Lösungen. Hier die häufigsten Fragen zu den Lizenzvereinbarungen: 1. Ich habe

Die aktuelle Datenpanne der Facebook-Server ist nur ein weiteres Beispiel dafür, dass selbst die besten Cloud-Dienste nicht fehlerfrei sind. Deshalb sollte jeder Anwender einen Notfallplan haben. Vielleicht haben Sie es

Eine neu entdeckte Sicherheitslücke im Chrome-Browser von Google erlaubt es Angreifern, Fotos nichtsahnender Anwender zu machen. In der letzten Woche enthüllte ein Bericht einen neuen Trick von Hackern, um Fotos