Der englische Begriff „Wearable“ bezeichnet mobile Geräte, die die Anwender direkt am Körper tragen. Ein derzeit heiß diskutiertes Thema. Der Grund dafür ist der gleiche wie im letzten September und im September davor und in jedem September seit dem Erscheinen des ersten iPhones: Apple hat eine Erster-Blick-auf-neue-Geräte-Veranstaltung gehalten. In diesem Jahr war ein Gerät dabei, das so sehnlich erwartet wird, wie Google Glass: die Apple Watch.

Mein Kollege Alex Savitsky hat in seiner Analyse zur Sicherheit der neuen Zahlungsplattform von Apple eine nette Zusammenfassung der Menschen gegeben, die sich so darauf gefreut haben. Doch ich möchte seinen drei Typen noch eine vierte Gruppe hinzufügen: Leute, die sich stur weigern, Apple-Produkte zu kaufen, als wären sie von Steve Jobs persönlich beleidigt worden; Menschen, die sarkastisch auf Twitter und in Blogs schreiben, wie schlimm Apple und ihre Retina-Display-Macbook-Pros sind; Menschen, die selbst Müll von Apple kaufen würden und dann bei jedem die Kommentare vollschreiben, der erwähnt, dass der iMüll von Apple nur ganz normaler Müll ist; und schließlich die Leute, die so ein neues Gerät und seine Anwendungesmöglichkeiten einfach begeistern.

Um noch einem weiteren Kollegen, nämlich Peter Beardmore, ein paar Worte zu stehlen und in einem anderen Kontext zu nutzen: Die „Premium“-Anwender zahlen für all die angesagten Produkte, egal ob es sich um eine Apple Watch, Google Glass oder einen Geschirrspüler handelt, der einen fragt, wie der Tag war, und auch wirklich zuhört, wenn man sich darüber beschwert, dass man in der Arbeit nicht respektiert wird. Doch es geht meist nicht um die Sicherheit.

Das Problem ist folgendes: Innovative Geräte stehen vor den gleichen traditionellen Gefahren und sind manchmal sogar anfälliger dafür. Und noch schlimmer ist, dass innovative Geräte früher oder später auch mit innovativen Bedrohungen zu kämpfen haben. Und bei der Apple Watch wird das auch so sein. Sie und alle anderen Wearables werden Sie beobachten, Informationen über Sie sammeln und sie an alle möglichen Drittanbieter senden.

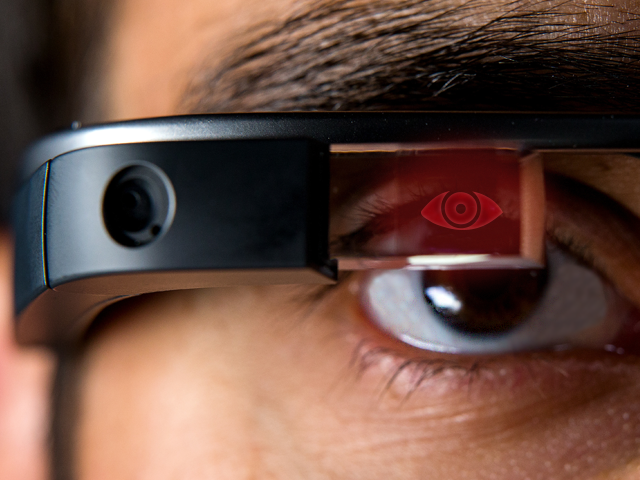

Der Kaspersky-Experte Roberto Martinez hat in einem Securelist-Artikel das Problem angesprochen und die Highlights und Fallstricke von Google Glass beschrieben: „Neue und bestehende Geräte haben vieles gemeinsam: Sie verwenden die gleichen Protokolle und sind mit anderen Geräten verbunden, die ähnliche Apps verwenden. Darum kommt man nicht herum. Traditionelle Angriffsvektoren richten sich vor allem gegen die Netzwerkebenen – durch Man-in-the-Middle-Angriffe und das Ausnutzen von Sicherheitslücken im Betriebssystem oder den installierten Programmen. Da Google Glass auf Android basiert, kann es auch Sicherheitslücken erben, die in anderen Geräte mit dem gleichen Betriebssystem vorkommen.“

Martinez beschreibt dann eine wahnsinnig einfachen Attacke, die ursprünglich von der Sicherheitsfirma Lookout entdeckt wurde. Eine Möglichkeit, über die Google Glass mit dem Internet verbunden wird, sind QR-Codes, die mit einer speziellen App generiert werden können. Wenn Google Glass diese Codes sieht, verbindet es sich automatisch. Daher musste Lookout nur einen eigenen QR-Code generieren, Google Glass dazu bringen, diesen zu sehen und schon verband sich das Gerät mit einem drahtlosen Netzwerk, das von einem potenziell bösartigen Betreiber eingerichtet worden sein könnte. Das ist ein gutes Beispiel einer alten Bedrohung (malicious QR codes), die genau so auf einem neuen Gerät funktioniert.

Wearables wie #AppleWatch und #GoogleGlass stehen vor den gleichen Bedrohungen wie normale Computer:

Tweet

„Ein weiteres potenzielles Risiko ist, dass Google Glass – anders als normale Computer oder Mobilgeräte – die verschiedenen Apps und Einstellungen in ‚Karten‘ anzeigt. Dadurch werden die Konfigurationsmöglichkeiten eingeschränkt und in manchen Fällen bestimmte Prozesse und Funktionen ohne Zutun des Anwenders automatisiert, und so ist es auch beim Verbinden mit einem Netzwerk oder dem Teilen von Informtaionen“, so Martinez. „Diese Automation öffnet Tür und Tor für Angreifer und die Kompromittierung der Privatsphäre.“

Bei einer technischeren Attacke im Labor verwendete Martinez ein Tool, um Google Glass dazu zu bringen, sich mit einem schädlichen Netzwerk zu verbinden, während das Gerät glaubte, es würde sich mit einem legitimen Netzwerk verbinden. Er meint, das könnte Folgen haben, wenn ein Google-Glass-Nutzer sich mit einem öffentlichen WLAN-Hotspot verbinden möchte.

In dem Test stellten die Forscher aber auch fest, dass viele der Browsing-Daten von Google Glass verschlüsselt waren, nachdem sie diese abgegriffen hatten – etwa Google-Suchanfragen und andere Webdienste. Allerdings wurden viele Daten aber auch als Klartext übermittelt.

„Wir haben genug Informationen im Klartext gefunden, um sie analysieren und damit den Zugriff des Anwenders auf Fluglinien, Hotels und touristische Webseiten mitschneiden zu können, und zu sehen, wie und wo das Gerät mit dem Netzwerk verbunden wurde. Nichts davon war wahnsinnig vertraulich, doch in manchen Fällen waren die Daten ganz gut, um ein Nutzerprofil zu erstellen.“

Dann merkte Martinez noch an, dass die Sicherheit als mehrstufiges Konzept gesehen werden muss. Jede Stufe muss beachtet und geschützt werden, um die Nutzerdaten zu sichern. „In diesem Fall könnte die Netzwerkebene angegriffen werden, da sich das Gerät mit öffentlichen Netzwerken verbinden kann, aber keine Möglichkeit für VPN-Verbindungen bietet. Somit kann der Datenverkehr abgefangen und analysiert werden“, so Martinez weiter. „In den kommenden Monaten werden Wearables zu neuen Angriffszielen, so dass man genau auf die Geräte, Ihre Fähigkeiten und die darauf gespeicherten und verarbeiteten Daten aufpassen muss.“

Apple

Apple

Tipps

Tipps