Gegen Ende 2021 veröffentlichte Google den ersten Bericht über Bedrohungen, denen typische Cloud-Benutzer ausgesetzt sind. Im Bericht steht die Sicherheit der Google Cloud Plattform im Mittelpunkt. Der Dienst bietet Unternehmenskunden die Möglichkeit, diverse Arten von Cloud-Systemen zu bauen, die von schlichtem Hosting und der Ausführung von individuellen Anwendungen bis hin zur Implementierung von Hochleistungs-Computing reichen.

Gründe für Angriffe auf Google Cloud Platform-Instanzen

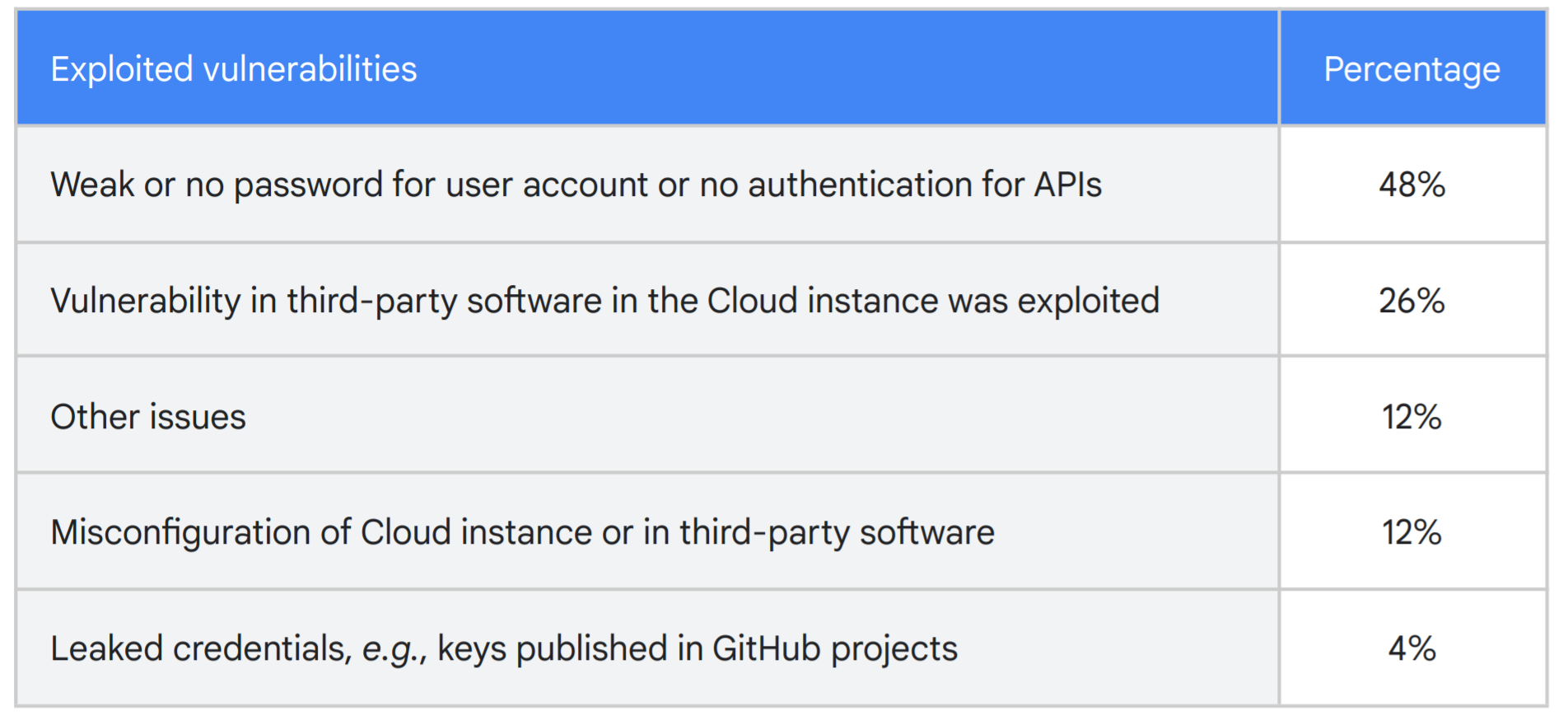

Im Bericht werden die Gründe und Folgen der Angriffe auf benutzerdefinierte GCP-Instanzen anhand der Analyse von 50 vor Kurzem erfolgreich durchgeführten Angriffen auf Server und Anwendungen erläutert. Bei den von Google analysierten Fällen war der Erfolg bei 48 % der Angriffe auf ein schwaches Passwort (oder sogar fehlenden Passwortschutz) bei serverbasierten Konten zurückzuführen. Bei 26 % der Fälle nutzten die Hacker eine Schwachstelle in der Cloud-Server-Software aus. Falsche Konfiguration von Servern oder Anwendungen ermöglichten 12 % der Angriffe und nur 4 % waren die Folge eines Leaks von Passwörtern oder Zugriffsschlüsseln.

Die Leaks entstanden teilweise aufgrund eines nicht selten vorkommenden Fehlers von Entwicklern: Das Hochladen von Quellcode, zusammen mit Authentifizierungsdaten, in ein öffentliches Repository auf GitHub oder einer ähnlichen Plattform. Laut eines Berichts von GitGuardian, werden bis zu 5.000 „Geheimnisse“ (API-Schlüssel, Kennwort/Benutzername, Zertifikate usw.) täglich in GitHub hochgeladen und im Jahr 2020 kam es zu 2 Millionen Leaks.

Nach Google sind das die Schwachstellen, durch die Server Hackangriffen ausgesetzt werden. Schwache Passwörter oder fehlender Passwortschutz ermöglichte die höchste Anzahl an Angriffen. Quelle.

Google erläutert, dass Internetverbrecher meistens keine bestimmten Unternehmen ins Visier nehmen, sondern regelmäßig eine Menge an IP-Adressen scannen, die zur Google Cloud Plattform gehören, um nach verwundbaren Instanzen zu suchen. Was diese Automatisierung bedeutet, liegt klar auf der Hand: Wenn ein ungeschützter Server über das Internet zugänglich ist, wird er höchstwahrscheinlich gehackt und möglicherweise ziemlich schnell (in vielen Fällen begann der Angriff bereits innerhalb von 30 Minuten, nachdem die neue Instanz angelegt wurde). Die Zeitspanne ab dem Hackangriff bis zum Beginn der bösartigen Aktivitäten ist sogar noch kürzer: Die meisten angegriffenen Server werden innerhalb von 30 Sekunden für illegale Zwecke eingesetzt.

Warum Angreifer Google Cloud Platform-Instanzen ins Visier nehmen

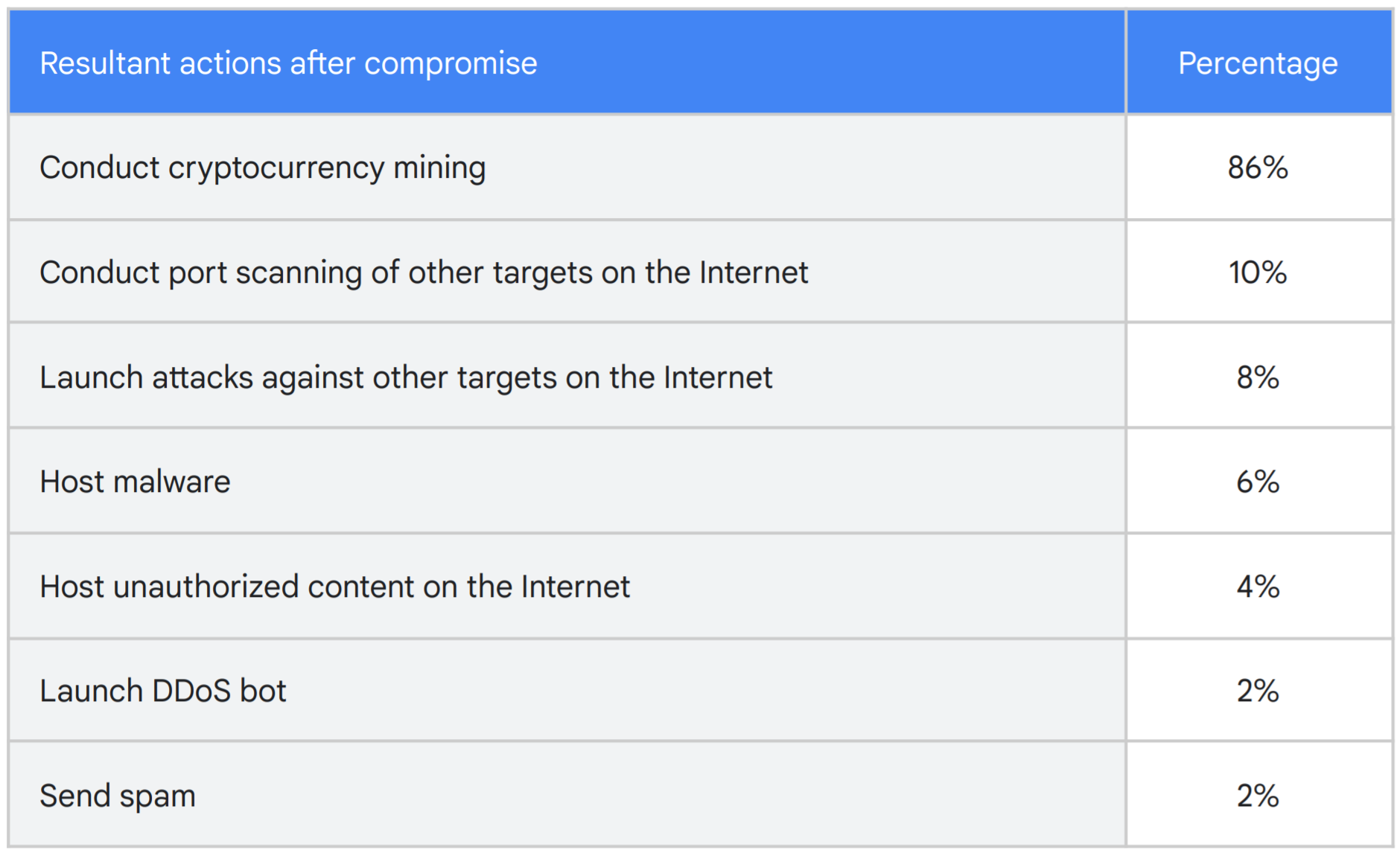

Was machen Internetverbrecher nach dem Hackangriff mit den Cloud-Ressourcen? Bei den meisten Fällen (86 %) wurde ein Cryptominer auf den Servern installiert (ein Programm, dass die Ressourcen anderer ausnutzt, um Kryptowährung zu schürfen). In der Regel handelt es sich um CPU/GPU-Ressourcen, aber im Bericht wurde auch das Schürfen von Chia-Kryptowährung erwähnt, das auch die Nutzung von freiem Speicherplatz umfasst. Bei 10 % der Fälle wurden die kompromittierten Server für Port-Scanning verwendet, um nach neuen Opfern zu suchen. Bei 8 % der Fälle wurde ein Angriff über den Server auf andere Netzwerk-Ressourcen durchgeführt. Zu den eher selteneren illegalen Aktivitäten auf gehackten Cloud-Plattform-Servern zählen: Hosten von Malware oder verbotenen Inhalten (oder beides), Ausführung von DDoS-Angriffen und Spam-Verteilung.

Arten von bösartigen Aktivitäten auf gehackten Cloud-Servern. In manchen Fällen wurden mehrere illegale Aktivitäten gleichzeitig ausgeführt. Quelle.

Wenn jemand einen Cloud-Service hackt und einen Cryptominer installiert, kann das Reputationsschädigung für den Kunden zur Folge haben. Darüber hinaus erhält der Kunde möglicherweise auch erschreckend hohe Rechnungen für Serviceleistungen, selbst wenn die bösartige Aktivität nur wenige Stunden andauert.

GPC-Instanzen absichern – So können Sie Angriffe vermeiden

In den meisten Fällen, die von Google analysiert wurden, hätten die Benutzer sich den ganzen Ärger mit ein paar einfachen Sicherheitsmaßnahmen sparen können: Anwendung von starken Passwörtern und zusätzlichen Authentifizierungsfaktoren, gebührende Sorgfalt beim Hochladen von Quellcode und der regelmäßigen Aktualisierung der installierten Software, damit bekannte Sicherheitslücken schnellstmöglich behoben werden.

Im Allgemeinen benötigen Cloud-Systeme dieselben Schutzmaßnahmen, wie alle anderen Arten von IT-Infrastrukturen. Zu den grundlegenden Schutzanforderungen zählen regelmäßige Audits, Überwachung von verdächtiger Aktivität und die Isolierung von kritischen Daten.

Bei der Implementierung einer Infrastruktur in einem öffentlichen Cloud-Service sind allerdings noch ein paar weitere Maßnahmen empfehlenswert – und das betrifft nicht nur die Organisationen, die Google Cloud Platform verwenden. Eine der wichtigsten Maßnahmen laut Google besteht darin, automatische Warnungen einzurichten, die Alarm schlagen, wenn der Ressourcenverbrauch einen bestimmten Grenzwert übersteigt oder die Kosten plötzlich rapide ansteigen.

öffentliche Cloud

öffentliche Cloud

Tipps

Tipps