Viele macOS-Nutzer glauben, ihr Betriebssystem sei immun gegen Malware und zusätzliche Sicherheitsvorkehrungen seien überflüssig. Leider sieht die Wirklichkeit ganz anders aus. Es tauchen nämlich ständig neue Bedrohungen auf.

Gibt es Viren für macOS?

Ja, und zwar jede Menge. Hier sind einige Beispiele für Mac-Malware, über die wir bereits bei Kaspersky Daily und Securelist berichtet haben:

- Ein Trojaner, der Krypto-Wallets stiehlt und sich als Raubkopien beliebter macOS-Apps tarnt.

Der schädliche Code dieses Trojaners ist im „Activator“ enthalten. Die geknackte App funktioniert erst, nachdem der „Activator“ gestartet wurde.Quelle

- Ein weiterer Trojaner, der Kryptowährung stehlen kann und als PDF-Dokument mit dem Titel „Krypto-Assets und ihre Risiken für die Finanzstabilität“ getarnt ist.

- Ein Trojaner, der infizierte Macs nutzte, um ein Netzwerk aus illegalen Proxyservern zu erstellen und darüber bösartigen Datenverkehr weiterzuleiten.

- Der Stealer „Atomic“, der als gefälschtes Safari-Update verbreitet wird.

Die Liste der bisherigen Bedrohungen ließe sich noch lange fortsetzen. Aber wir konzentrieren uns lieber auf einen der jüngsten Angriffe auf macOS-Nutzer, nämlich den Banshee-Stealer …

Was der Banshee-Stealer macht

Banshee ist ein vollwertiger Info-Stealer. Diese Art von Malware sucht auf dem infizierten Gerät (in unserem Fall auf einem Mac) nach wertvollen Daten und übermittelt diese an die Kriminellen. Banshees wichtigstes Ziel ist der Diebstahl von Daten im Zusammenhang mit Kryptowährung und Blockchain.

Sobald der Stealer ins System gelangt ist, beginnt er sein böses Werk:

- Er stiehlt in verschiedenen Browsern gespeicherte Anmeldedaten und Passwörter. Zum Beispiel aus Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser und Opera.

- Er plündert Informationen, die in Browser-Erweiterungen gespeichert sind. Die diebische Malware nimmt über 50 Erweiterungen ins Visier, die meist mit Krypto-Wallets zu tun haben. Dazu zählen beispielsweise Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus und Nami.

- Er klaut 2FA-Token, die in der Browser-Erweiterung „Authenticator.cc“ gespeichert sind.

- Er sucht und extrahiert Daten aus Anwendungen für Krypto-Wallets, darunter Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic und Ledger.

- Er sammelt Systeminformationen und stiehlt das macOS-Passwort. Dazu nutzt er ein gefälschtes Fenster zur Passworteingabe.

Banshee trägt alle diese Daten sorgfältig in einem ZIP-Archiv zusammen, verschlüsselt das Archiv mit der einfachen XOR-Methode und sendet es an den Command-and-Control-Server der Angreifer.

Und die Banshee-Entwickler haben sich noch etwas ausgedacht: Die neuesten Versionen können das integrierte macOS-Antivirenprogramm XProtect umgehen. Ein interessantes Detail: Um einer Erkennung zu entgehen, verwendet die Malware den gleichen Algorithmus, mit dem sich XProtect selbst schützt: Der Stealer verschlüsselt wichtige Codesegmente und entschlüsselt sie bei Bedarf wieder.

Wie sich der Banshee-Stealer verbreitet

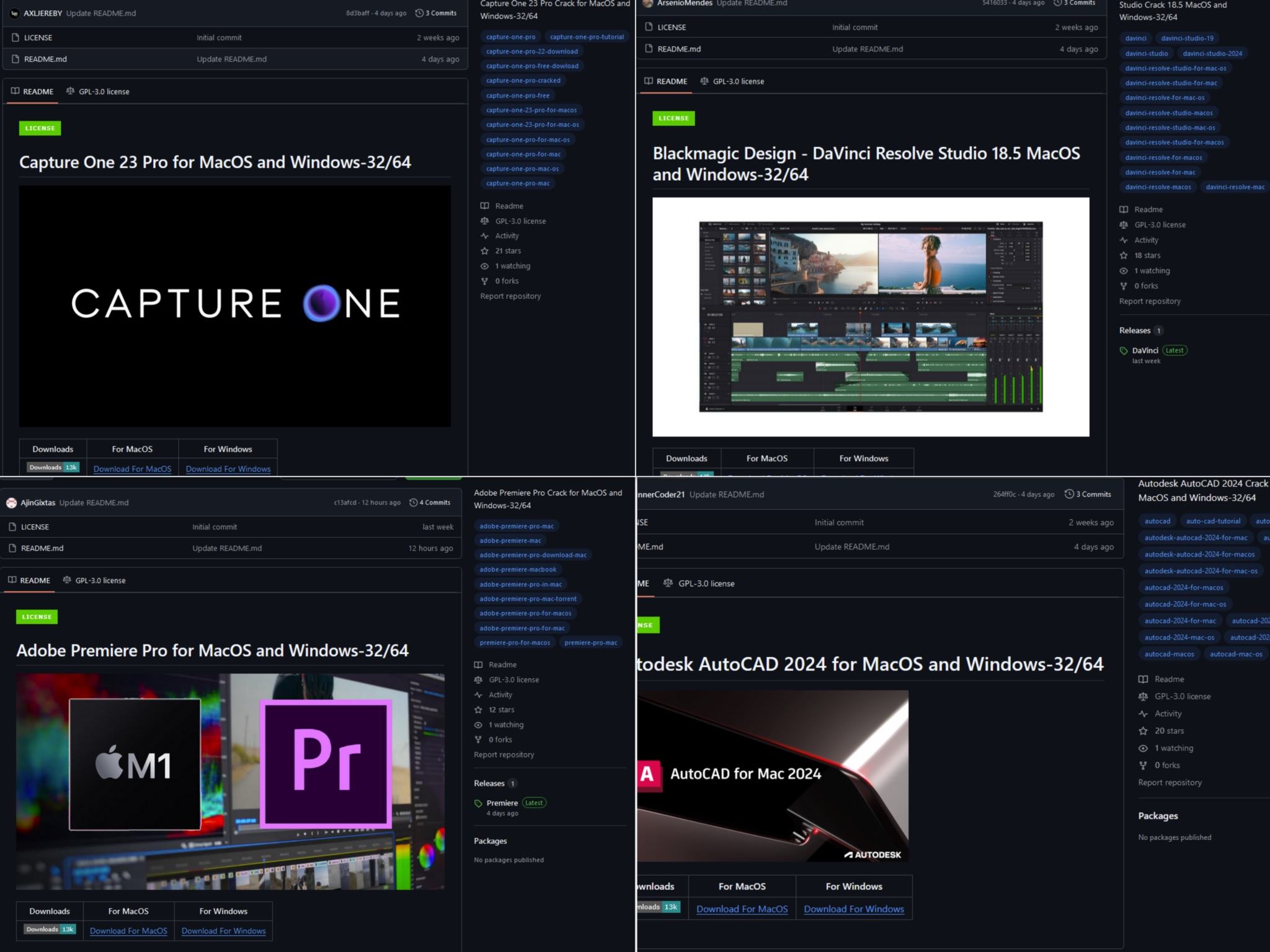

Die Betreiber von Banshee setzten hauptsächlich auf GitHub, um ihre Opfer zu infizieren. Als Köder luden sie geknackte Versionen teurer Software hoch, z. B. Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro und Blackmagic Design DaVinci Resolve.

Die Banshee-Entwickler tarnten die Malware als Raubkopien und verbreiteten sie über GitHub. Quelle

Die Angreifer nahmen oft gleichzeitig macOS- und Windows-Nutzer aufs Korn: Häufig wurde Banshee mit dem Windows-Stealer „Lumma“ gekoppelt.

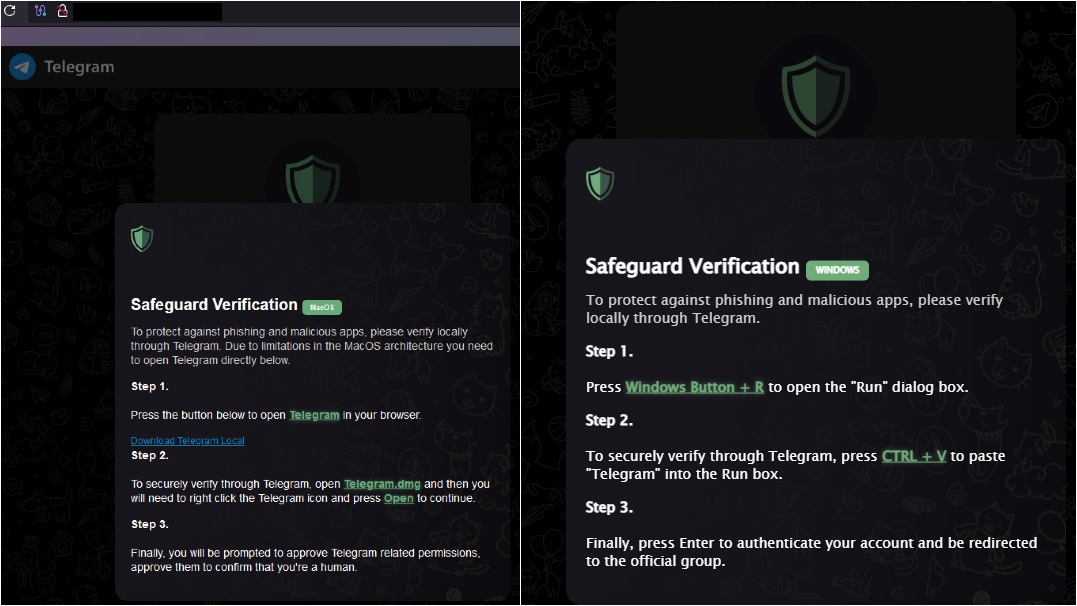

Eine weitere Banshee-Kampagne wurde entdeckt, nachdem der schädliche Quellcode durchgesickert war (Details findest du weiter unten). Dabei ging es um eine Phishing-Website, die macOS-Nutzern den Download von „Telegram Local“ anbot – angeblich zum Schutz vor Phishing und Malware. Überraschung! Die heruntergeladene Datei war infiziert. Für die Nutzer anderer Betriebssysteme war der bösartige Link erstaunlicherweise gar nicht sichtbar.

Eine Phishing-Website bietet den Download von „Telegram Local“ an, hinter dem sich Banshee verbirgt. Der Link ist nur für macOS-Nutzer sichtbar (linkes Bild). Quelle

Banshee – Vergangenheit und Zukunft

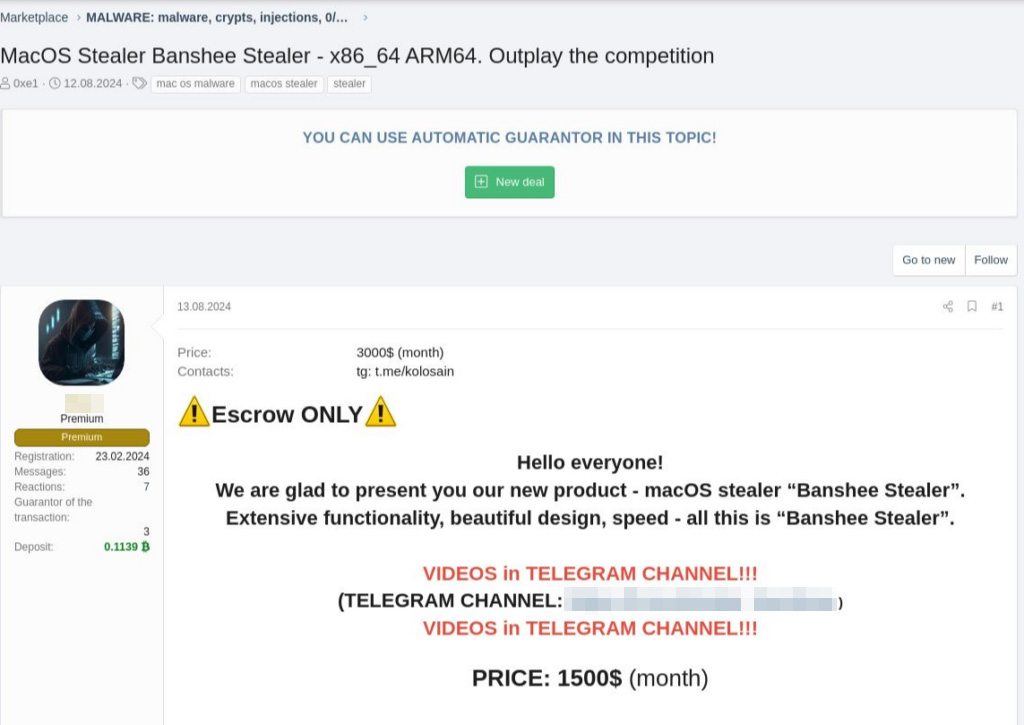

Werfen wir einen Blick auf die wirklich interessante Geschichte von Banshee. Diese Malware tauchte erstmals im Juli 2024 auf. Die Entwickler vermarkteten sie als Malware-as-a-Service-Abonnement (MaaS) und verlangten 3.000 US-Dollar pro Monat.

Das Geschäft lief offenbar nicht so gut, denn Mitte August wurde der Preis um 50 % gesenkt. Ein Monatsabo kostete fortan nur noch 1.500 US-Dollar.

Anzeige auf einer Hacker-Website, die einen Rabatt auf Banshee anbietet: 1.500 $ statt 3.000 $ pro Monat. Quelle

Irgendwann änderten die Entwickler entweder ihre Strategie oder wollten ihr Portfolio um ein Partnerprogramm erweitern. Sie suchten Partner für gemeinsame Kampagnen. Bei solchen Kampagnen stellten die Banshee-Entwickler die Malware bereit, und die Partner führten den eigentlichen Angriff aus. Bei den Einnahmen wollten die Entwickler halbe-halbe machen.

Doch dabei lief wohl irgendetwas furchtbar schief. Ende November wurde der Banshee-Quellcode geleakt und in einem Hacker-Forum veröffentlicht. – Damit war vorerst Schluss mit der kommerziellen Nutzung der Malware. Die Entwickler verkündeten ihren Rückzug aus dem Geschäft. Vorher wollten sie jedoch das gesamte Projekt für 1 BTC und später für 30.000 US-Dollar verkaufen (vermutlich, nachdem sie von dem Leck erfahren hatten).

Seit einigen Monaten ist dieser riskante macOS-Dieb praktisch für jedermann umsonst erhältlich. Noch schlimmer: Da auch der Quellcode verfügbar ist, können Cyberkriminelle nun ihre eigenen modifizierten Banshee-Versionen kreieren.

Und es gibt Belege dafür, dass dies bereits geschieht. Die Originalversionen von Banshee funktionierten beispielsweise nicht mehr, wenn sie auf russischsprachigen Betriebssystemen ausgeführt wurden. In einer der neuesten Versionen wurde die Sprachüberprüfung jedoch entfernt, sodass nun auch russischsprachige Nutzer gefährdet sind.

So schützt du dich vor Banshee und anderen macOS-Bedrohungen

Hier sind einige Sicherheitstipps für macOS-Nutzer:

- Installiere keine Raubkopien auf deinem Mac! Dabei besteht ein sehr hohes Risiko, auf einen Trojaner zu stoßen, und die möglichen Folgen sind nicht zu unterschätzen.

- Dies gilt insbesondere, wenn du deinen Mac auch für Kryptowährungstransaktionen verwendest. In diesem Fall könnte der finanzielle Schaden durch den Stealer erheblich höher sein, als der Betrag, den du beim Softwarekauf sparst.

- Vermeide grundsätzlich die Installation unnötiger Anwendungen. Und deinstalliere Programme, die du nicht mehr verwendest.

- Vorsicht mit Browser-Erweiterungen! Sie können auf den ersten Blick völlig harmlos erscheinen. Viele Erweiterungen haben jedoch Vollzugriff auf die Inhalte aller Webseiten und sind damit genauso gefährlich wie vollwertige Apps.

- Und natürlich solltest du unbedingt einen zuverlässigen Virenschutz auf deinem Mac installieren. Wie wir gesehen haben, stellt Malware für macOS eine ganz reale Bedrohung dar.

Zum Abschluss noch ein Wort zu den Kaspersky-Sicherheitsprodukten. Unsere Lösungen können viele Banshee-Varianten mit dem Verdikt Trojan-PSW.OSX.Banshee erkennen und blockieren. Einige neue Versionen ähneln dem AMOS-Stealer und können daher auch als Trojan-PSW.OSX.Amos.gen identifiziert werden.

Apple

Apple

Tipps

Tipps