Fortgeschrittene, andauernde Bedrohungen (Advanced Persistent Threats, oder APTs) sind ein beliebtes Thema bei den Gesprächen von Sicherheits-Experten, da dabei meist hochentwickelte Hacker-Tools verwendet werden. Für normale Anwender waren solche Bedrohungen bisher aber in den meisten Fällen nicht recht interessant.

Für die Öffentlichkeit waren die meisten der bekannten APT-Attacken eine Art Spionage-Thriller, nur im echten Leben. Und bis vor kurzem waren APTs für die meisten Menschen nichts, worüber sie sich sorgen machten, denn die meisten APTs zielten auf Behörden. Die Details von Untersuchungen und Nachforschungen blieben meist unter Verschluss und die Schäden waren kaum einzuschätzen.

#Stuxnet’s first 5 victims provided path to Natanz nuclear facility https://t.co/flHYwrU7Ws pic.twitter.com/pf5bSA2tBZ

— Eugene Kaspersky (@e_kaspersky) November 12, 2014

Doch die Dinge ändern sich langsam: APTs beginnen sich auch im Geschäftsbereich auszubreiten, genauer gesagt in der Finanzbranche. Das aktuelle Ergebnis: Der Schaden durch einen APT-Angriff für Dutzende von Banken weltweit beträgt insgesamt eine Milliarde Dollar.

Der Angriffsvektor

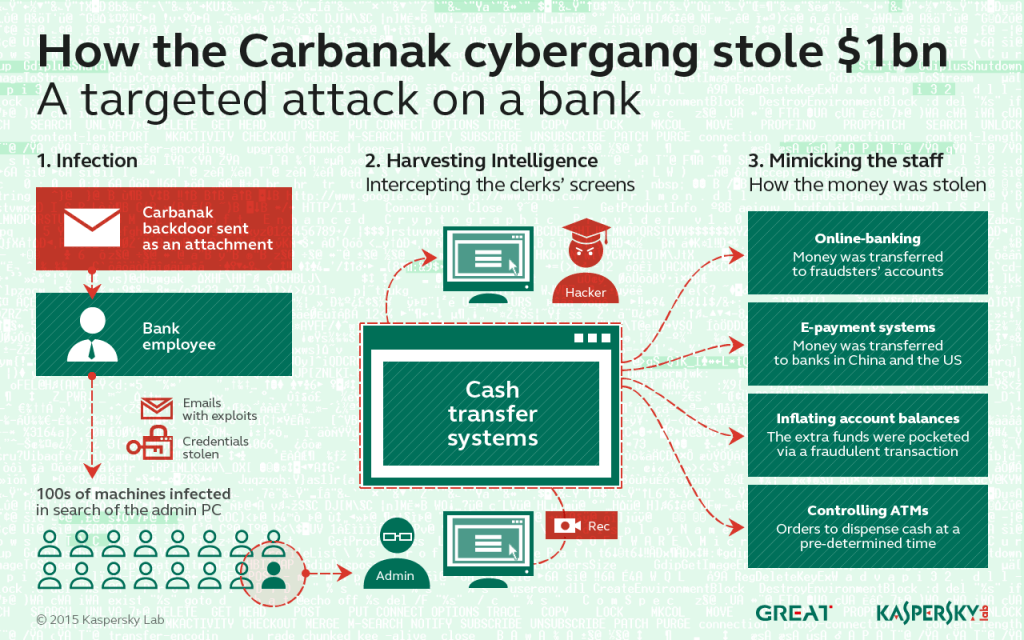

Um in das Intranet einer Bank zu gelangen, nutzten die Angreifer Spear-Phishing-E-Mails und brachten Anwender dazu, diese zu öffnen und damit ihre Computer mit einem Schadprogramm zu infizieren. Ein Backdoor, das daraufhin auf dem Opfer-PC installiert wurde, basierte auf dem schädlichen Code von Carberp, was der Angriffswelle ihren Namen gab: Carbanak.

Nachdem die Kontrolle über den infizierten Computer übernommen war, nutzen die Cyberkriminellen diesen als Eingangspunkt; sie durchsuchten das Intranet der Bank und infizierten weitere PCs, um herauszufinden, welche davon für den Zugriff auf kritische Finanzsysteme missbraucht werden können.

Dann analysierten die Täter die Finanz-Tools der Bank – mit Keyloggern und heimlichen Screenshot-Funktionen. Schließlich buchten die Hacker Geld ab, wobei sie von Fall zu Fall die jeweils praktischste Methode wählten: Entweder eine SWIFT-Überweisung oder ein falsches Bankkonto, von dem „Money-Mules“ Geld abhoben, oder per Remote-Kommando an Geldautomaten.

Im Durchschnitt dauerte es zwei bis vier Monate, jede Bank zu bestehlen – vom ersten Tag der Infizierung bis zum eigentlichen Diebstahl des Geldes.

Im Durchschnitt dauerte es zwei bis vier Monate, jede Bank zu bestehlen – vom ersten Tag der Infizierung bis zum eigentlichen Diebstahl des Geldes.

Hoher Schaden

Auf die ein oder andere Art holten die Täter aus jeder Bank 2,5 bis 10 Millionen Dollar, was an sich schon beeindruckende Beträge sind. Wenn man bedenkt, dass Dutzenden, sogar bis zu hundert Banken und Finanzeinrichtungen, Geld durch die APT-Attacke gestohlen wurde, beträgt der Gesamtschaden etwa eine Milliarde Dollar. In Deutschland, den USA, Russland, China und der Ukraine sind die höchsten Schäden entstanden. Derzeit erweitert Carbanak nach wie vor sein Einsatzgebiet und ist nun auch in Malaysia, Nepal, Kuwait und mehreren afrikanischen Ländern aktiv.

Nach Informationen von Kaspersky Lab wurden die ersten Schadprogramme von Carbanak im August 2013 erstellt. Die ersten Infizierungen wurden im Dezember 2013 durchgeführt. Der erste erfolgreiche Diebstahl lief dann von Februar bis April 2014, wobei die Angriffe im Juni 2014 einen Höhepunkt erreichten.

Can ATMs get #malware infection & give away cash? Yes, here is a real case: https://t.co/xOzKZ0h3kz pic.twitter.com/4hb8NrbhYE

— Eugene Kaspersky (@e_kaspersky) October 7, 2014

Anscheinend wollen die Angreifer nicht aufhören, bevor sie geschnappt werden. In die Untersuchungen sind mehrere nationale Cyber-Sicherheitsbehörden sowie internationale Organisationen involviert, unter anderem Europol, Interpol und auch das Global Research and Analysis Team (GReAT) von Kaspersky Lab.

Wie kann man sich vor der Bedrohung schützen?

Wir haben für unsere Kunden eine gute Nachricht:

- Alle Kaspersky-Lösungen entdecken die bekannten Carbanak-Schadprogramme als Backdoor.Win32.Carbanak und Backdoor.Win32.CarbanakCmd.

- Um so gut wie möglich geschützt zu sein, empfehlen wir, das proaktive Schutzmodul, das in allen Kaspersky-Produkten zu finden ist, einzuschalten.

Zudem können wir Ihnen einige Tipps zum Schutz vor Carbanak und anderen Bedrohungen geben:

- Öffnen Sie niemals verdächtige E-Mails, vor allem nicht, wenn sie einen Anhang enthalten.

- Aktualisieren Sie regelmäßig alle Programme, die Sie verwenden. So nutzte die Carbanak-Kampagne zum Beispiel keine Zero-Day-Sicherheitslücken, sondern ausschließlich bekannte Fehler, die von den entsprechenden Software-Herstellern bereits über Patches ausgebessert worden sind.

- Schalten Sie den heuristischen Schutz Ihres Antivirus-Programms ein: Damit erhöhen Sie die Chancen, dass Schadprogramme frühzeitig entdeckt werden.

Weitere Informationen zu Carbanak und Details zu unseren Untersuchungen der Angriffswelle finden Sie in einem aktuellen Artikel bei Securelist.

APT

APT

Tipps

Tipps