Stell dir vor: Du stehst nachts auf, um ein Glas Wasser zu trinken, gehst durch den dunklen Flur, – und plötzlich brüllt dich aus der Dunkelheit eine Stimme an. Das klingt ziemlich beunruhigend, nicht wahr? Aber das könnte wirklich passieren, wenn du einen verwundbaren Reinigungsroboter besitzt – Hacker haben es nämlich geschafft, die braven Haushaltshilfen in vulgäre Störenfriede zu verwandeln. Doch damit nicht genug: Hacker können den Roboter auch fernsteuern und auf seine Live-Kamera-Feeds zugreifen.

Die Gefahr ist offensichtlich und real: Kürzlich wurden Fälle in freier Wildbahn beobachtet, in denen Hacker anfällige Staubsaugroboter übernahmen, um den Besitzern Streiche zu spielen (und Schlimmeres anzustellen). Aber kommen wir zu den Details.

So funktioniert ein Staubsaugroboter

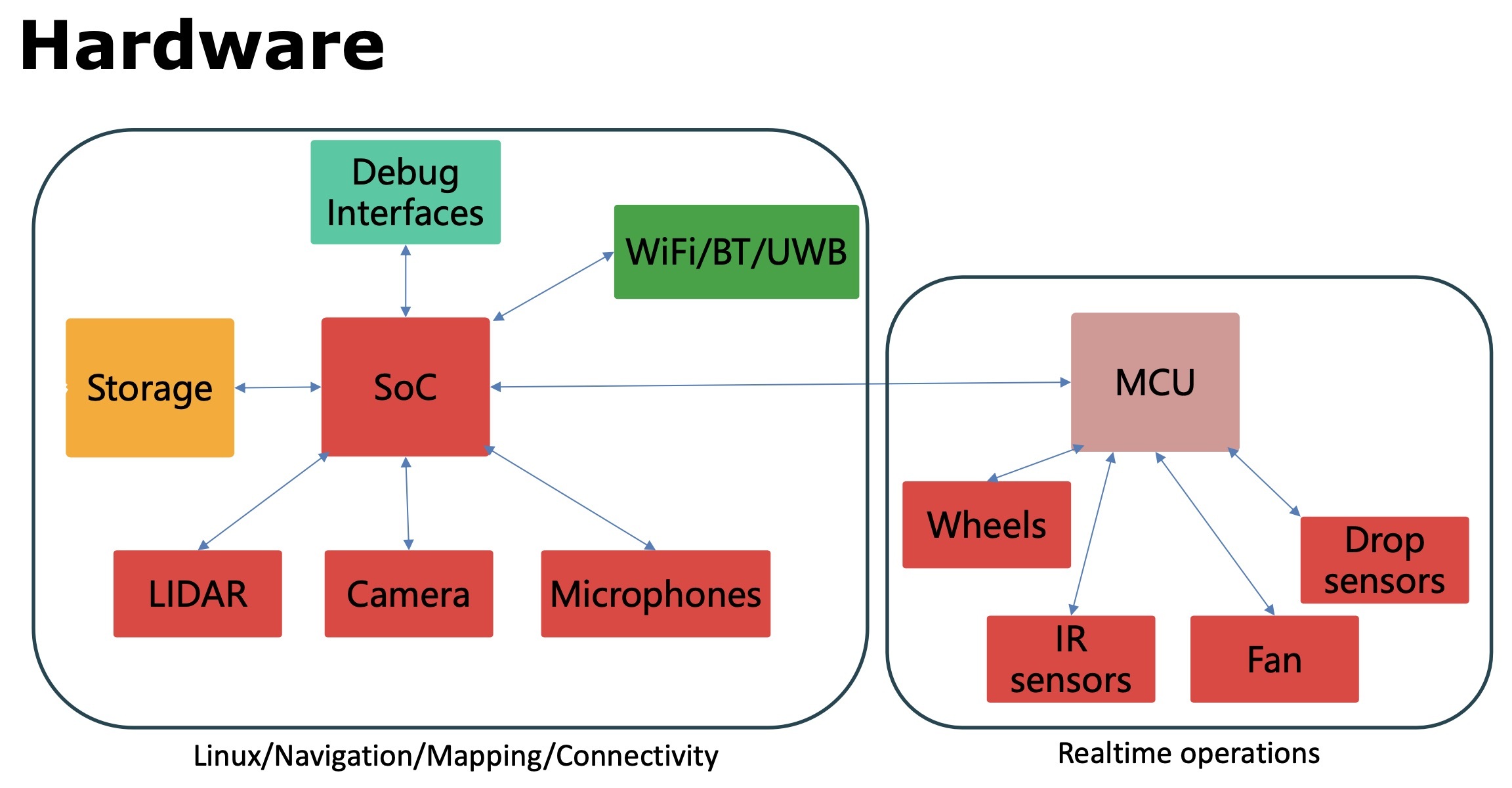

Zu Beginn eine interessante Tatsache: Ein moderner Reinigungsroboter ist ein vollwertiger Computer auf Rädern, der normalerweise unter Linux läuft. Er ist mit einem leistungsstarken ARM-Multi-Core-Prozessor und einer großen Portion RAM ausgestattet und verfügt über einen umfangreichen Flash-Speicher, WLAN und Bluetooth.

Ein moderner Robotersauger ist ein vollwertiger Computer auf Rädern Quelle

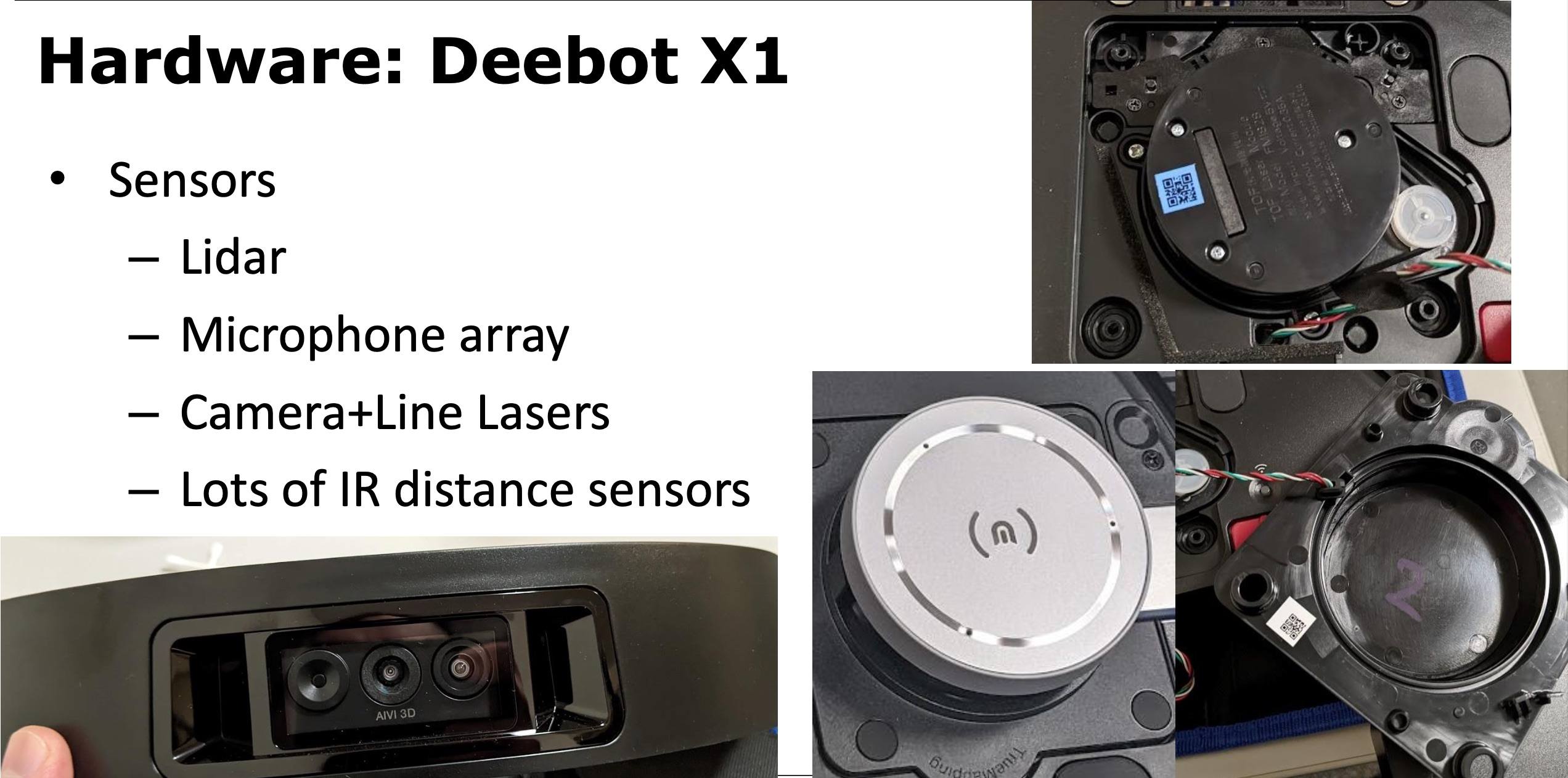

Und natürlich hat ein moderner Roboterstaubsauger jede Menge Sensoren (Infrarot, Lidar, Bewegungssensoren) sowie eine oder mehrere Kameras. Einige Modelle haben auch Mikrofone für die Sprachsteuerung.

Der Ecovacs DEEBOT X1 hat nicht nur eine Kamera, sondern auch mehrere Mikrofone Quelle

Zudem sind alle modernen Putzroboter permanent online und mit der Cloud-Infrastruktur des Herstellers verbunden. In den meisten Fällen kommunizieren sie sehr eng mit dieser Cloud und laden ganze Berge von Daten hoch, die während des Betriebs erfasst werden.

Schwachstellen in Saug- und Mährobotern von Ecovacs

Von Schwachstellen in Ecovacs-Staubsaug- und -Mährobotern war erstmals im August 2024 zu hören. Damals hielten die Sicherheitsforscher Dennis Giese (bekannt dafür, dass er einen Xiaomi-Saugroboter gehackt hat) und Braelynn Luedtke auf der DEF CON 32 einen Vortrag über Reverse Engineering und das Hacken von Ecovacs-Robotern.

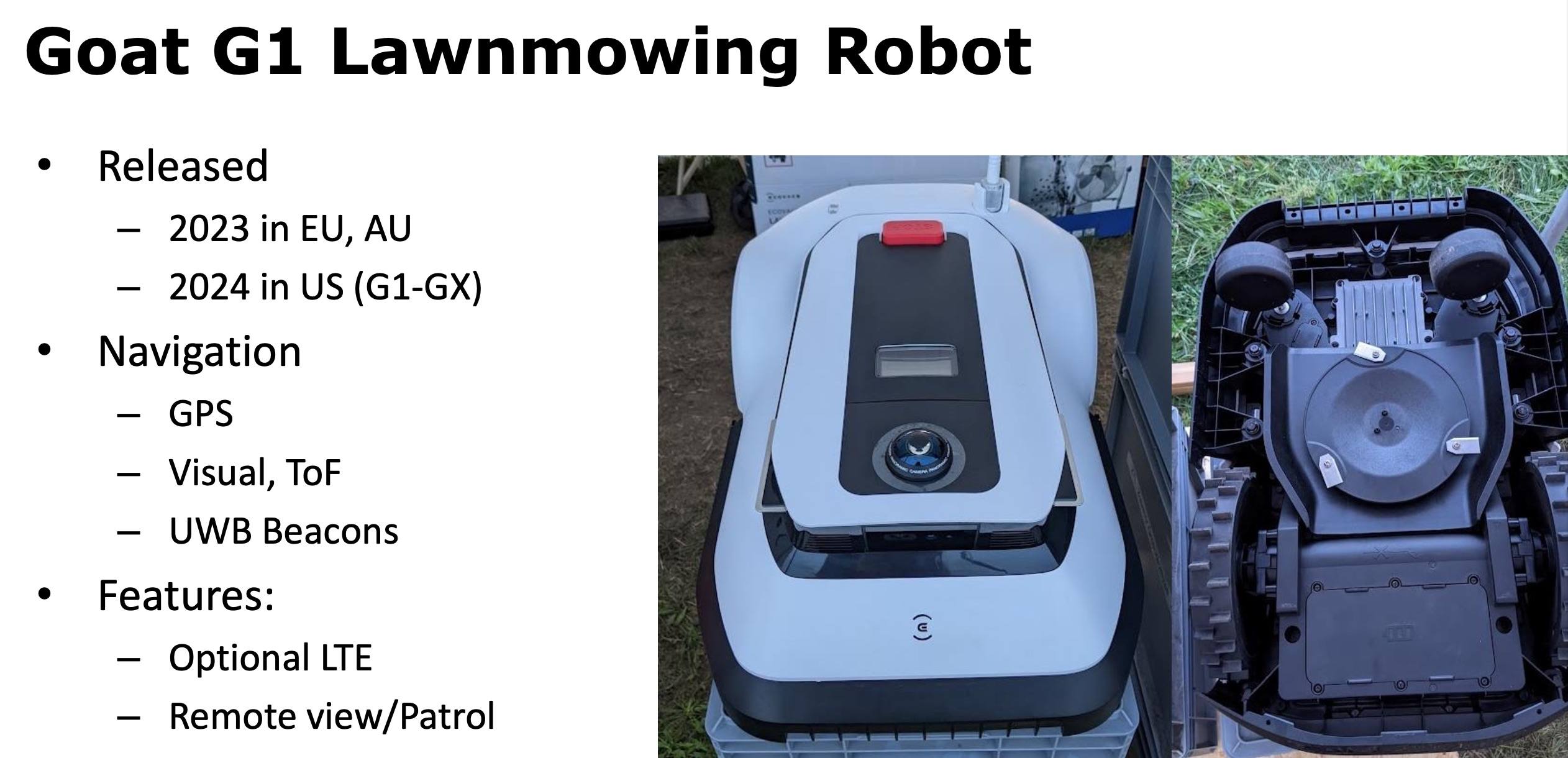

Der Ecovacs GOAT G1 kann auch mit GPS, LTE und einem weitreichenden Bluetooth-Modul ausgestattet werden Quelle

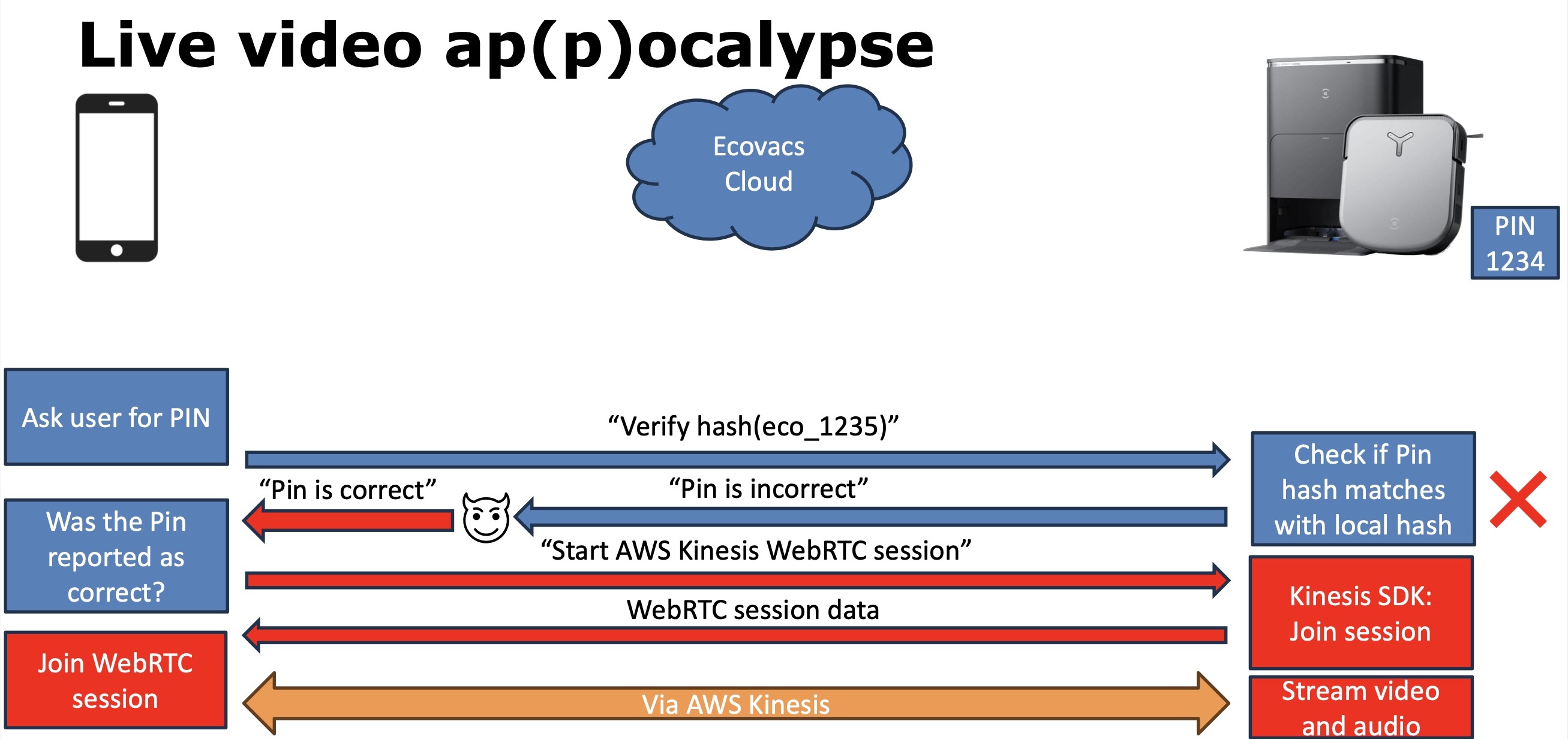

Giese und Lüdtke beschrieben in ihrem Vortrag verschiedene Hacking-Möglichkeiten für Ecovacs-Saugroboter und für die mobile App, über die die Roboter gesteuert werden. Sie fanden beispielsweise heraus, dass ein potenzieller Hacker auf den Feed der integrierten Roboterkamera und des Mikrofons zugreifen könnte.

Dies ist aus zwei Gründen möglich. Erstens: Wenn die App in einem unsicheren Netzwerk verwendet wird, können Angreifer den Authentifizierungstoken abfangen und mit dem Roboter kommunizieren. Zweitens: Obwohl der vom Gerätebesitzer festgelegte PIN-Code theoretisch den Video-Feed sichert, wird er in der Praxis in der App verifiziert und kann deshalb umgangen werden.

Der PIN-Code zum Schutz des Video-Feeds eines Ecovacs-Saugroboters wird durch die App verifiziert, wodurch der Vorgang extrem anfällig ist Quelle

Den Forschern gelang es auch, Root-Zugriff auf das Betriebssystem des Roboters zu erhalten. Sie fanden heraus, dass bösartiger Code via Bluetooth an den Roboter gesendet werden kann. Bei einigen Ecovacs-Modellen wird Bluetooth nach einem geplanten Neustart aktiviert, bei anderen ist es ständig aktiv. Theoretisch sollte die Verschlüsselung davor schützen, Ecovacs verwendet jedoch einen statischen Schlüssel, der für alle Geräte identisch ist.

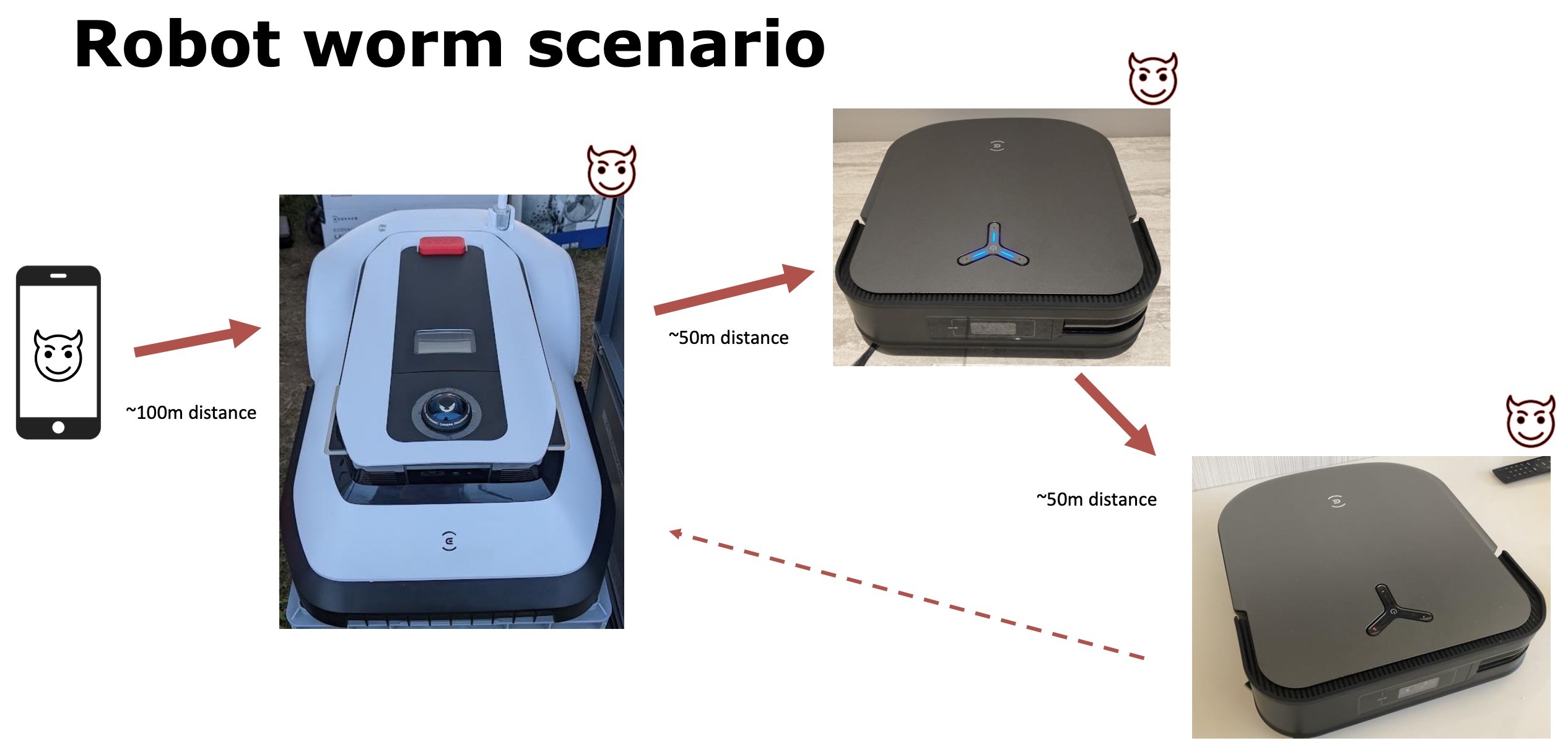

Mit diesem Wissen kann ein Angreifer im Betriebssystem eines anfälligen Ecovacs-Roboters Root-Rechte erhalten und den Roboter aus einer Entfernung von bis zu 50 Metern hacken – genau das haben die Forscher getan. Mähroboter können aus einer Entfernung von über 100 Metern gehackt werden, da sie über leistungsstärkere Bluetooth-Funktionen verfügen.

Wir haben bereits erwähnt, dass es sich bei den heutigen Staubsaugrobotern um vollwertige Linux-basierte Computer handelt. Dadurch können Angreifer einen infizierten Roboter verwenden, um andere in der Nähe zu hacken. Theoretisch könnten Hacker sogar einen Netzwerkwurm kreieren, um Roboter überall auf der Welt automatisch zu infizieren.

Die Bluetooth-Schwachstelle in Ecovacs-Robotern kann zu einer Infektionskette führen Quelle

Giese und Lüdtke informierten Ecovacs über die gefundenen Schwachstellen, bekamen jedoch keine Antwort. Nach Angaben der Forscher versuchte das Unternehmen zwar, einige der Lücken zu schließen, allerdings mit wenig Erfolg und ohne die gravierendsten Schwachstellen zu berücksichtigen.

Wie die Ecovacs-Saugroboter wirklich gehackt wurden

Der DEF CON-Vortrag stieß in der Hacker-Community offenbar auf großes Interesse, und einige Hacker setzten den Angriff wohl tatsächlich gegen automatische Ecovacs-Staubsauger ein. Jüngsten Berichten zufolge ereigneten sich in mehreren amerikanischen Städten lästige Hackerangriffe auf automatisierte Diener.

Bei einem Vorfall in Minnesota begann sich ein Ecovacs DEEBOT X2 von selbst zu bewegen und machte seltsame Geräusche. Der beunruhigte Besitzer konnte in der Ecovacs-App sehen, dass jemand auf den Video-Feed und die Fernbedienungsfunktion zugriff. Er hielt es für einen Softwarefehler, änderte das Passwort, startete den Roboter neu und setzte sich auf die Couch, um mit seiner Frau und seinem Sohn weiter fernzusehen.

Aber der Roboter erwachte fast sofort wieder zum Leben – diesmal erklangen aus seinen Lautsprechern rassistische Beleidigungen. Der Besitzer war ratlos, darum schaltete er den Roboter aus und trug ihn in die Garage. Trotz dieser Unannehmlichkeiten war der Besitzer froh, dass die Hacker ihre Anwesenheit deutlich gezeigt hatten. Viel schlimmer wäre gewesen, wenn sie seine Familie heimlich durch den Roboter überwacht hätten, ohne sich bemerkbar zu machen.

Der Live-Video-Feeds eines Ecovacs-Staubsaugroboters wird gekapert Quelle

In einem ähnlichen Fall jagte ein Ecovacs DEEBOT X2 in Kalifornien einen Hund durchs Haus und schimpfte laut. Ein dritter Fall wurde aus Texas gemeldet, wo ein automatischer Ecovacs-Putzhelfer herumfuhr und seine Besitzer verhöhnte.

Es ist nicht genau bekannt, wie viele Ecovacs-Staubsauger gehackt wurden. Ein möglicher Grund ist, dass die Besitzer es gar nicht bemerken: Die Hacker können sie in aller Ruhe über die integrierte Kamera beobachten.

Wie schützt man sich vor dem Hacking eines Roboterstaubsaugers?

Die kurze Antwort lautet: Das geht nicht. Leider gibt es keine universelle Methode, mit der sich Putzroboter gegen Hacker schützen lassen. Für einige Modelle gibt es theoretisch die Möglichkeit, sie selbst zu hacken, Root-Zugriff zu erhalten und die Verbindung zwischen dem Computer und der Cloud des Herstellers zu trennen. Das Verfahren ist jedoch komplex und zeitaufwendig, also nichts für den durchschnittlichen Besitzer.

Bei IoT-Geräten gibt es leider ein ernstes Problem: Viele Hersteller schenken der Sicherheit zu wenig Aufmerksamkeit. Oft stecken sie lieber den Kopf in den Sand und ignorieren die Problemmeldungen von Forschern einfach.

Um die Risiken zu verringern, solltest du dich vor dem Kauf eines Roboters über die Sicherheitspraktiken des jeweiligen Herstellers informieren. Einige kümmern sich wirklich gut um die Sicherheit ihrer Produkte. Und natürlich solltest du Firmware-Updates immer rechtzeitig installieren: Neue Versionen schließen gewöhnlich zumindest einige der Schwachstellen, mit denen Hacker sonst die Kontrolle über deinen Roboter übernehmen könnten.

Und denke daran: Wenn ein gehackter Roboter mit einem Heim-WLAN verbunden ist, kann er zur Startrampe für einen Angriff auf andere Geräte werden, die auch mit diesem Netzwerk verbunden sind – egal, ob Smartphones, Computer oder Smart-TVs. Es ist daher ratsam, IoT-Geräte (insbesondere Saugroboter) über ein Gastnetzwerk zu verbinden und möglichst auf allen Geräten einen zuverlässigen Schutz zu installieren.

DEF CON

DEF CON

Tipps

Tipps