Vor einiger Zeit entdeckte David Jacoby, einer unserer Antivirusexperten des Global Research & Analysis Team, eine plattformübergreifende Malware, die über Facebook Messenger verbreitet wurde. Vor einigen Jahren sind derartige Vorfälle relativ häufig vorgekommen, aber in letzter Zeit stand es ziemlich ruhig um Ereignisse dieser Art; Facebook hat sich ziemlich ins Zeug gelegt um ähnliche Attacken zu vermeiden.

Zunächst wurde ein vorläufiger Bericht veröffentlicht. Zu diesem Zeitpunkt hatte Jacoby allerdings noch nicht genug Zeit, um genauere Details über die Funktionsweise der Malware zu erforschen. Die Zeit hat er nun aber gefunden und wir sind bereit, die Ergebnisse mit Ihnen zu teilen. Betrachten wir die Attacke aus der Sicht eines Users, lief die Infizierung folgendermaßen ab.

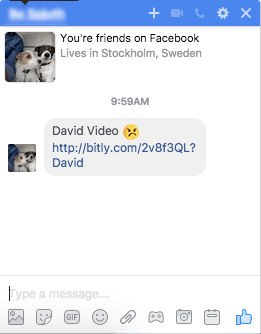

- In erster Linie erhielt der Nutzer eine private Nachricht eines Freundes über Facebook Messenger. Diese Nachricht bestand aus dem Wort „Video“, dem Namen des Absenders, einem komischen Smiley und einem Kurzlink, wie im folgenden Bild.

- Über den Link gelangte man direkt zu Google Drive, wo der Nutzer dann eine Art Videoplayer zu sehen bekam. Hier waren das Bild des ursprünglichen Absenders im Hintergrund und ein darüber liegender Play-Button zu sehen.

- Versuchte der Betroffene das „Video“ über Google Chrome abzuspielen, wurde er zu einer YouTube-ähnlichen Seite weitergeleitet, um eine Erweiterung für Chrome zu installieren.

- Stimmte der Nutzer der Installation zu, fing die Erweiterung an, bösartige Links an Freunde zu verschicken – und der gesamte Algorithmus ging erneut von vorne los.

- Nutzer anderer Browser wurden kontinuierlich daran erinnert ihren Adobe Flash Player zu aktualisieren. Die Datei, die sie dabei herunterluden, entpuppte sich als Adware; im Wesentlichen nutzten Übeltäter Werbung, um Geld zu verdienen.

Jacoby und Frans Rosen, ein Forscher mit dem Jacoby bereits an einem Projekt namens „Hunting bugs for humanity“ gearbeitet hatte, haben die heimtückische Kampagne analysiert und herausgefunden, wie sie funktioniert.

Die Seite, zu der die User weitergeleitet wurden, nachdem sie dem Link auf Facebook Messenger gefolgt sind, war in Wirklichkeit eine PDF-Datei, die auf Google Drive veröffentlicht worden war und als Vorschau geöffnet wurde. Die Datei verfügte zudem über ein Profilfoto des Facebook-Nutzers, dessen Identität genutzt wurde, um die Malware zu verbreiten, ein Symbol, um das Video über dem Bild abzuspielen und den Link, den der Betroffene öffnete, um sein Glück mit dem Wiedergabebutton zu versuchen.

Der Link löste verschiedene Umleitungen aus, durch die der User auf einer der zahlreichen Webseiten landete. Opfer, die andere Browser als Google Chrome nutzten, endeten auf einer Webseite, auf der Ihnen ein Download von Adware, verkleidet als Update für Adobe Flash Player, angeboten wurde.

Abgesehen von Google Chrome boten alle anderen Browser den als Adobe Flash Player getarnten Download von Adware an.

Im Falle von Chrome war die Umleitungsseite nur der Anfang: Wenn der Betroffene der Installation der Erweiterung zustimmte, begann diese aufzuzeichnen, welche Webseiten der Nutzer öffnete. Sobald dieser sich dann zu Facebook begab, klaute die Erweiterung sowohl die Log-in-Daten als auch den Zugriffsschlüssel und sendete diese an den Server des Übeltäters.

Die Kriminellen hatten einen interessanten Bug auf Facebook entdeckt. Wie sich herausstellte, wurde Facebook Query Language (FQL), das vor einem Jahr deaktiviert wurde, nicht komplett „abgeschaltet“; zwar wurde es für Anwendungen blockiert, allerdings mit einigen Ausnahmen. Facebook Pages Manager zum Beispiel, eine macOS-Anwendung, nutzt noch immer FQL. Um also Zugang zu diesem Feature zu bekommen, muss die Malware lediglich im Namen der Anwendung handeln.

Durch den Gebrauch der gestohlenen Anmeldeinformationen und den Zugriff auf das veraltete Facebook-Feature konnten sich die Kriminellen die Kontaktliste des Opfers über das soziale Netzwerk zukommen lassen. Daraufhin wurden diejenigen ausgeschlossen, die zu dieser Zeit nicht online waren und unter den Verbliebenden per Zufall 50 neue Opfer ausgewählt. Nutzer bekamen dann eine Nachricht mit einem neuen Link zu Google Drive mit der Vorschau einer PDF-Datei mit dem Bild der Person, in deren Namen die neue Nachrichtenwelle ins Rollen kam. Ein richtiger Teufelskreis also.

Es ist lohnenswert zu erwähnen, dass eine spezifische Facebook-Seite von dem bösartigen Skript „geliked“ wurde, um die Statistiken der Infizierung aufzuzeichnen. Im Verlauf der Attacke haben Jacoby und Rosen beobachtet, dass einige dieser spezifischen Seiten von den Kriminellen geändert wurden; vermutlich, nachdem Facebook die vorherigen geschlossen hatte. Der Anzahl der Likes nach zu urteilen, handelte es sich um Tausende von Opfern.

Die Analyse des Codes offenbarte, dass die Kriminellen anfänglich geplant hatten, lokalisierte Nachrichten zu nutzen, dann aber ihre Meinung geändert hatten und auf das einfache „Video“ zurückgriffen. Der Funktionscode der Lokalisierung zeigte, dass die Kriminellen hauptsächlich an Facebook-Nutzern aus verschiedenen europäischen Ländern wie der Türkei, Italien, Deutschland, Portugal, Frankreich (auch aus dem französischsprachigen Kanada), Polen, Griechenland, Schweden und allen Ländern englischsprachiger User interessiert waren.

Malware per Massennachricht über #Facebook-Messenger – wie das Ganze funktioniert hat

Tweet

Die gemeinsame Bemühung verschiedener Unternehmen hat der Verbreitung der Infizierung vorerst ein Ende gesetzt. Trotzdem zeigt diese Geschichte wieder einmal, dass Browsererweiterungen nicht so harmlos sind, wie sie aussehen. Um geschützt zu bleiben und kein Opfer ähnlicher Aktionen zu werden, sollten Sie vermeiden Browsererweiterungen zu installieren, ohne die absolute Sicherheit zu haben, dass Ihnen weder Daten gestohlen werden noch dass Ihre Onlineaktivität zurückverfolgt wird.

Zudem sollte unter keinen Umständen jeder x-beliebige Link angeklickt werden, auch wenn der Absender ein Bekannter zu sein scheint. Es ist immer eine gute Idee sicherzustellen, dass sich auf der anderen Seite der Leitung auch wirklich Ihr Freund befindet und kein Krimineller, der die Kontrolle über das Konto Ihres Freundes übernommen hat.

Facebook

Facebook

Tipps

Tipps