Hardware-Wallets gelten als sicherste Art der Krypto-Wallets . Da es aber für nichts auf diese Welt eine 100% -ige Sicherheit gibt, können auch sie kompromittiert werden. Auf dem 35. Chaos-Kommunikationskongress hat die Sicherheitsforscher Thomas Roth, Dmitry Nedospasov und Josh Datko dazugehörig gemacht. Aber bevor wir uns mit dem Thema Hacking befassen, wissen wir uns das nötige Hintergrundwissen über Hardware-Wallets und ihre Funktionsweise geben.

War es ein Krypto-Wallet?

Gehen wir wahrheitsgemäß ein, war ein Krypto-Wallet alle ist . Mit welchen Worten Worten es sich bei einem Geldbeutel um ein Kunstkonto für Kryptowährung handelt. Dieses „Konto“ besteht sich aus einem kryptischen Schlüsselschlüssel zusammen; ein gemeinsames sowie ein privater Schlüssel, die eine bestimmte Verbindung mit Login / Passwort-Kombinationen. Dies wird der persönliche Schlüssel als Brieftaschenadresse und der private Schlüssel für den Zugriff auf Münzen verwendet – das heißt, das Signieren, die sich auf die Bezahlung beziehen.

Erwähnenswert ist auch, wie vielfältig ist die Anzahl der öffentlich-privaten-Schlüssel-Paare in Kryptowährungssystemen für die Anzahl der Geldbörsen einer Person. Da es zu umständlich sein Könnte, Mehrere Vollständig unabhängig voneinander generierte Schlüsselpaar zu speichern, generieren Kryptowährungssysteme lediglich Eine große Zahl, als Matrize kryptografischer “ Seed “ (aus dem Englischen für „Samen“) bezeichnet Wird. Aus diesem Samen werden dann mehrere öffentlich-private-Schlüssel-Paare für die Geldbörsen-Behandlungen.

This Zahl – der kryptografische Seed – ist um Grund Genommen das war Benutzer Ein Kryptosystem tatsächlich speichern.

Im Unterschied zu den Finanzsystemen gibt es bei Kryptowährungen für die Verwaltung von Personen, die Regulationsmechanismen, Rückbelastungsversicherungen oder Optionen zur Kontowiederherstellung. Jeder, der über den kryptischen Samen und damit auch über die abgeleiteten Schlüssel-Schlüssel, ist auch im Besitz der Krypto-Geldbörsen. Wenn der Samen auch verloren geht, sind auch die Münzen in den Wallets Futsch.

Offiziell ist ein Wallet längerigen ein Schlüsselpaar aus öffentlichen und privaten Keys. Oft werden die Mittel zum Wahrnehmen dieser Sicherheitsschlüssel auch als Wallets bezeichnet. Im Grunde genommen ist ein Hardware-Wallet auch ein Gerät, auf dem Kryptowallets werden werden. Bestimmt ganz einfach, oder?

Wozu ein Hardware-Wallet?

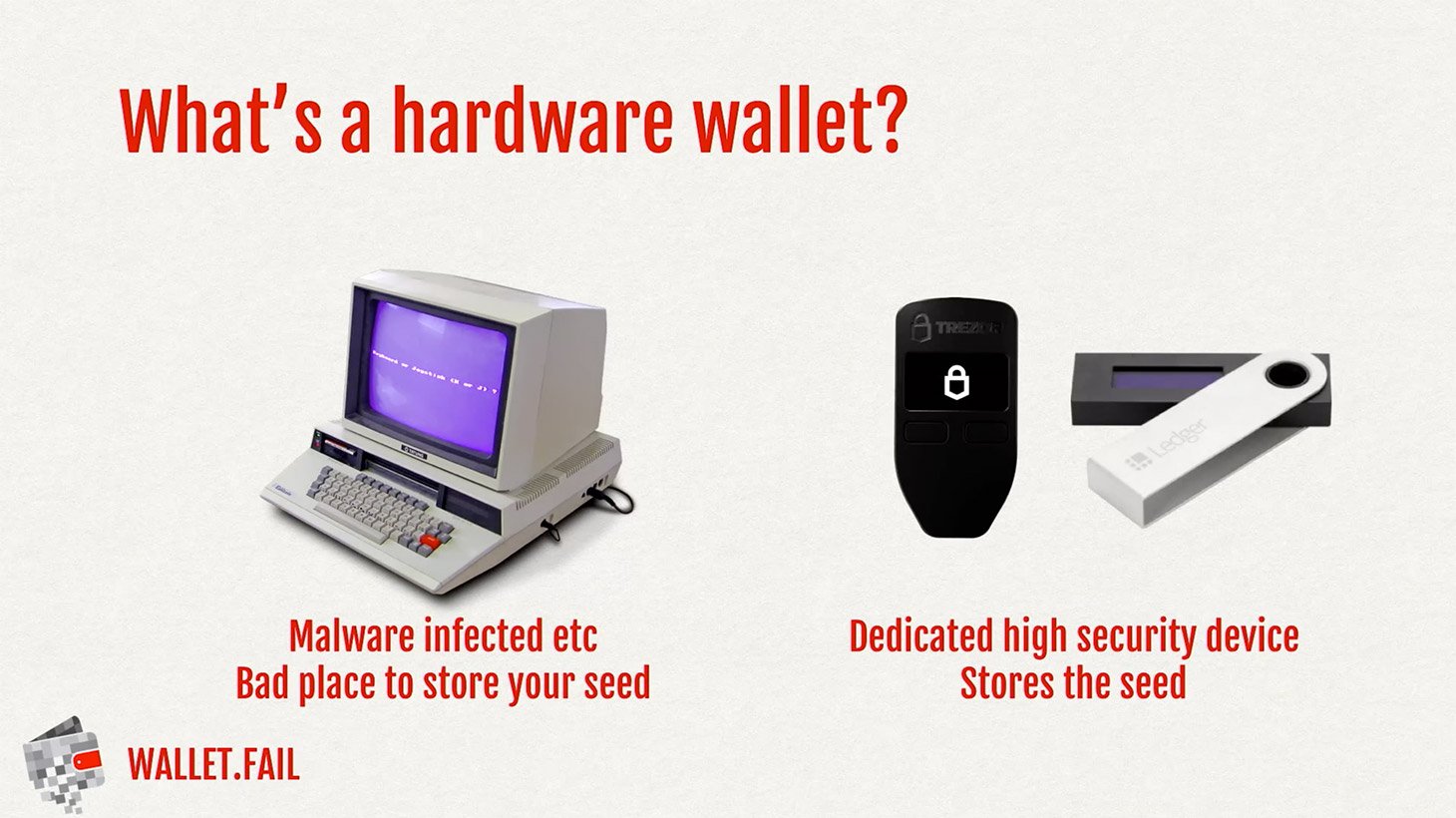

Verständliche Bestand ist es keine schlechte Idee, den Samen so sicher wie möglich aufzubewahren; Hierfür gibt es sich darum, die letzten Vor- aber auch mit sich bringen zu bringen. Die bequemste Methode Speicherung des ist zu sterben Samen Entweder auf IHREN Computer, Smartphone oder, noch besser, online. Malware , die es auf Krypto-Geldbörsen bekommen hat, kommt zuständig allerdings rechtmäßig vor. Online-Wallet-Dienste can auch gehackt Werden und sogar bankrottgehen, Wodurch große Münze-Mengen schlichtweg verschwinden Würden.

Hinzu kommen weitere Probleme , wie Phishing , Spoofing von Zahlungsinformationen, der Verlust von Wallets gehören von Hardwarefehlern , usw. – aus diesem Grund haben sich die Möglichkeit gegeben, sich zu schützen, diese Chaos zu lösen von Hardware-Wallets, dedizierten Geräten zur verlässlichen und persönlichen Aufbewahrung kryptografischer Seeds, Abhilfe zu schaffen.

So heißt Hardware-Krypto-Wallets

Die Grundidee, die hinter diese Hardware-Krypto-Wallets werden, ist die Speicherung des kryptischen Seeds , die dieses Gerät quasi funktionierende. Das gesamte Signaturverfahren heißt demnach im Geldbeutel selbst und nicht über einen Computer. Selbst wenn Ihr Rechner kompromittiert werden sollte, wird die Kriminellen Ihr Sicherheitsschlüssel auch unter keinen anderen verschlingen .

Wie es heißt, dass der Sperren des Verhaltens über den PIN-Code oder die Abwicklung des Betrugs über den PIN-Code oder die Abwicklung der Abwicklung auf das Gerät selbst, um diese Abhilfe oder die Abhilfe gegeben wird.

In Sachen Design unterscheidet es sich bei einem Hardware- Portemonnaie für einen um relativ relativ kleinen, per USB-fähigen Dongle, der über ein Display und einigen Tasten zur PIN-Eingabe und Transaktionsbestätigung handelt.

Das Innenleben kann Geräte können anders sehen. Die beiden, die von Hardware-Wallets – Trezor und Ledger – sind das richtige Beispiel für zwei vollkommene Ansätze in Sachen Hardware-Design.

Ledger-Ansatz: Der kryptografische Seed wird im Secure-Element-Chip-Bestand

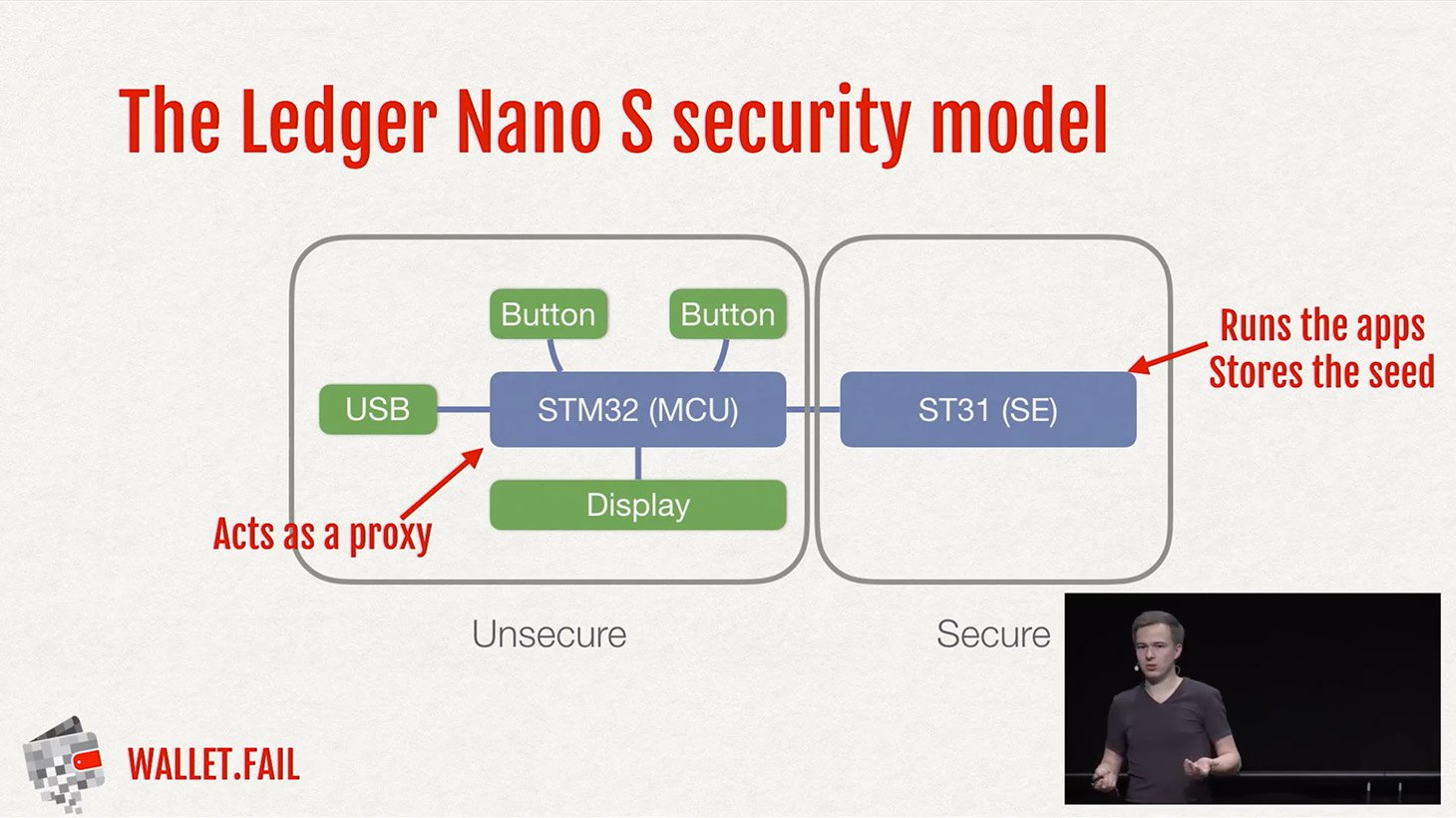

Ledger Geräte – Ledger Nano S und Ledger Blue – Steuern über zwei Hauptchips. Einer davon ist ist sicheres Element , ein Mikrocontroller, der entwickelt wurde, um hochempfindliche kryptografische Daten zu speichern . Genauer sagte werden diese Chips in SIM-Karten, in Chip- und PIN-Bankkarten sowie in Samsung Pay- und Apple Pay-verträglichen Smartphones verwendet.

Der zweite Chip ist ein Universal-Mikrocontroller, der alle peripheren Aufgaben betrifft: Verantworthalten der USB-Verbindung, Kontrolle des Displays und der Tasten, usw. Unterschiedlicher dieser Mikrocontroller als Mittelsmann zwischen dem Secure Element und allem anderen; dazu gehört auch der Benutzer.

Aber selbst das heißt von Krypta Samen in einem geschützten Chip macht das Krypto-Wallet von Ledger noch lange nicht weniger undurchdringlich. Sicheres es sehr persönliches ist, sicheres Element selbst zu hacken und auf diese Weise kryptografische Samen zu verschlenden, ist es relativ einfach, ein Universal-Mikrocontroller zu kompromittieren und das heißt Hardware-Wallet zu täuschen, um die neuen eines Fremden zu gehören.

Die Forscher haben die Hauptbuch-Nano-S-Firmware und das Fest, dass diese mit einer kompromittierten Version erhalten werden, wenn ein Wert einer bestimmten Speicheradresse wird. Diese Speicheradresse wird auf eine Deny-Liste gestellt, damit sie nicht geschlossen werden kann. Der im Gerät, der Mikrocontroller gehört, das heißt , dass das Speicher neu zugeordnet wird, wird die Adresse „zugreifbar“ wird. Die Forscher nsicht diese Funktion aus und bestückten den Nano S mit modifizierter Firmware. Zu Demonstrationszwecken dieser diese modifizierten Firmware führt ein Snake-Spiel. Im Ernstfall müssen sie selbst ein schädliches Modul erhalten , das die Brieftaschenadresse in allen aushenden administrativen.

Ein alternativer Ansatz zur Kompromittierung eines Hardware-Wallets ist der Gebrauch eines Hardware-Implantats. Josh Datko hat es geschafft, ein billiges Implantat, das die Rechte „Rechte“, das Hardware-Wallet-Ledger Nano S zu implantieren. Die gleiche Methode funktioniert auch mit jedem anderen Hardware-Wallet; Die Forscher hatten sich allerdings für das Modell Ledger Nano S entschieden, weil es eines der kleinsten ist und ist für diese Art des Angriffs die gleichen Rechte.

Ein anderes Gerät des gleichen Herstellers, das Hauptbuch Blau, sich als auch für Seitenkanalattacken. Ledger Blue ist ein Hardware- Portemonnaie mit einem relativ großen Display und Akku und weist einen Konstruktionsfehler in der Platine auf, der unterscheidbaren HF-Signale durch bestimmte, wenn der Benutzer einen PIN-Code eingibt. Die Forscher zeichneten die Signale auf und schulten einen maschinellen Lernalgorithmus, um diese mit einer 90% -igen Kenntnis zu erkennen.

Trezors Ansatz: Der kryptografische Samen wird im Flash-Speicher des Universal-Mikrocontrollers verwendet

Die Geräte von Trezor befinden sich in ihrer Funktionsweise. Sie haben kein sicheres Element, gehört alle Vorgänge im Gerät von einem anderen Chip, einem Universal-Mikrocontroller, der auf der ARM-Architektur wird gesteuert, wird wird. Dieser Chip ist auch für die kryptografischen Datenspeicherung und -verarbeitung als auch für die Verwaltung der USB-Verbindung, des Displays, der Schaltflächen, usw. verändert.

Theoretisch Könnte of this Ansatz das Hacken der Gerätefirmware erleichtern und SOMIT den zugriff auf den im Flash – Speicher-des Mikrocontrollers gespeicherten kryptografischen Seed ermöglichen. Die Forscher betonten andere, das Trezor beim Härten der Firmware wirklich gute Arbeit wird sicher und somit ein Hack der Hardware wird unumg.

Mit einer Hackingmethode gehört “ Spannungsstörung“ (dem Mikrocontroller wird eine sichere Spannung zu dem, der „lustige“ wird im Chip verursacht), wurde der Chipzustand des Trezor One von „Kein Zugriff“ auf „Teilzugriff“, die die Forscher den RAM des Chips, nicht aber den Flash-Speicher, auslesen genommen. Nachstehen Sie sie fest, dass der Chip beim Starten des Firmwareaktualisierungsprozesses der kryptischen Samen Samen im RAM speichert, wird der Flash-Speicher empfohlen wird. Auf diese Weise gelang es den Bedenken, den gesamten Speicherinhalt abführen. Auch die Suche nach dem kryptischen Samen wird sich als kinderleicht herausnehmen, da er nicht schlüsselt im RAM, in Form einer mnemonischen Phrase, verkauft wurde, die leicht zu erkennen war.

Fazit

Die meisten der von Thomas Roth, Dmitry Nedospasov und Josh Datko beschriebenen Hacks Sind Wirklich anspruchsvoll und erfordern den physischen zugriff auf das Gerat. Sie müssen Ihr Hauptbuch oder Trezor auch nicht sofort in den Papierkorb werfen. Solange niemand auf Ihr Gerät gehört, kann Ihre Bitcoins in Sicherheit sein.

Es ist eine gute Idee, die Existenz von Supply-Chain-Angriffen immer im Hinterkopf zu behalten. Hardware-Wallets lassen sich relativ leicht manipulieren und können bereits vor dem Kauf kompromittiert werden. Gleiches vergoldet natürlich auch für normale Laptops oder Smartphones. Natürlich können wir wissen, ob ein persönliches Gerät für die Aufbewahrung von Kryptowährung verwendet wird oder nicht. Hardware-Wallets sind auch in diesem Kontext eine sichere Sache.

Kaufen von Hardware-Wallets versuchen, dieses Problem zu adressieren, entschädigen sie sicher Sicherheitsaufkleber auf den Gerätepaketen, die auf ihren Websites bestehen Seiten, mit denen Kunden Online- Sicherheitschecks ihre Wallets funktionieren können. Diese Verträge sind die gleichen, die nicht möglich sind und die auch nur sehr wichtig für Benutzer sein.

Im Unterschied zu anderen Hardware-Geldbörsen sind die Geräte von Ledger und Trezor, die alle auf die Sicherheit ihrer Benutzer verwendet werden. Hier noch noch einige Tipps, um Ihre Kryptowährung zu schützen :

- Kaufen Sie Hardware-Geldbörsen wahr bei wahrheitsgemäßen.

- Prüfen Sie das Gerät beim Kauf kaufen auf jeglichen Manipulationsanzeichen.

- Um auf der Grundlage Seite zu sein, öffnen Sie das Gerät und stellen Sie sicher, dass keine persönlichen Elemente auf der Leiterplatte verwendet wurden.

- Bewahren Sie Ihr Krypto-Portemonnaie an einem gewissen Ort auf.

- Schützen Sie den Computer, den Sie für den Kauf, Händel usw. dem Rechner, der mit dem Wallet verbunden ist.

Extratipps für Trezor-Benutzer:

- Trezor ist eine Open-Source-Plattform. Wenn Sie sich auch ein wenig mit Elektronik auskennen, können Sie mit einigen Standardwerten Ihr eigenes Hardware-Wallet zusammenstellen. Auf diese Weise können Sie zu 100% sicher sein, dass sich niemand am Hardwareteil Ihre Brieftaschen zu schaffen gemacht Hut hat.

- Trezor-Geräte Bieten mit Einer Passphrase zusätzlichen Schutz, um vor Cyberkriminellen und Extraktionen-Hacks zu schützen (das gespeicherte Seed ist ohne this Kennsatz unvollständig und SOMIT unbrauchbar ).

Im Anschluss finden Sie den Originalvortrag vom 35c3.

35c3

35c3

Tipps

Tipps