Vielleicht bewahrst du auch Fotos und Screenshots von wichtigen Informationen in deiner Smartphone-Galerie auf, entweder aus Sicherheitsgründen oder weil die Daten so immer griffbereit sind. Dies können Dokumente, Bankunterlagen oder Seed-Phrasen für Krypto-Wallets sein. Aber Vorsicht! Bösartige Apps können solche Daten stehlen. Ein Beispiel ist der SparkCat-Stealer, den wir entdeckt haben. Diese Malware ist derzeit auf den Diebstahl von Daten über Krypto-Wallets konfiguriert. Sie könnte jedoch auch problemlos für den Diebstahl anderer wertvoller Informationen missbraucht werden.

Das Schlimmste daran ist: Die Malware hat Wege in die offiziellen App-Shops gefunden. Allein bei Google Play wurden infizierte Apps fast 250.000 Mal heruntergeladen. Bei Google Play ist dies nichts Neues: Dort wurden schon früher bösartige Apps gefunden. Es ist jedoch das erste Mal, dass ein Stealer-Trojaner im App Store entdeckt wurde. Wie funktioniert diese Bedrohung und wie kannst du dich schützen?

Schädliche Zugabe für legitime Apps

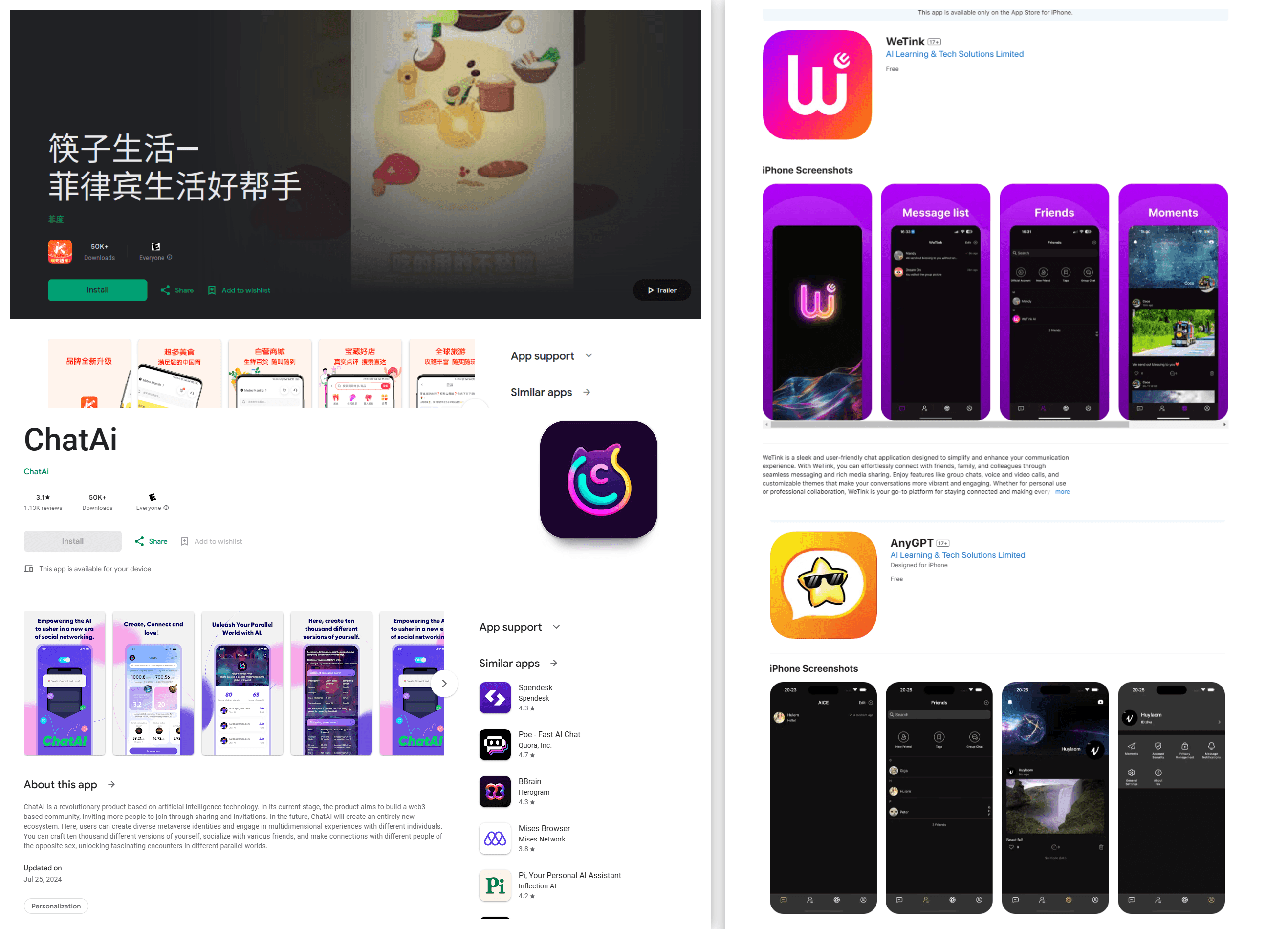

Apps, die schädliche SparkCat-Komponenten enthalten, lassen sich in zwei Gruppen unterteilen. Einige Apps waren eindeutig als Köder gedacht. So zum Beispiel zahlreiche gleichartige Messenger-Apps, die angeblich KI-Funktionen bieten und alle vom selben Entwickler stammen. Daneben gibt es einige legitime Apps, wie beispielsweise Essenslieferdienste, Newsreader und Dienstprogramme für Krypto-Wallets. Wir wissen bisher noch nicht, wie die Trojaner-Funktionalität in diese Apps gelangt ist. Möglicherweise wurden sie durch einen Angriff auf die Lieferkette einer Drittanbieterkomponente infiziert. Oder die Entwickler haben den Trojaner absichtlich in ihre Apps eingebettet.

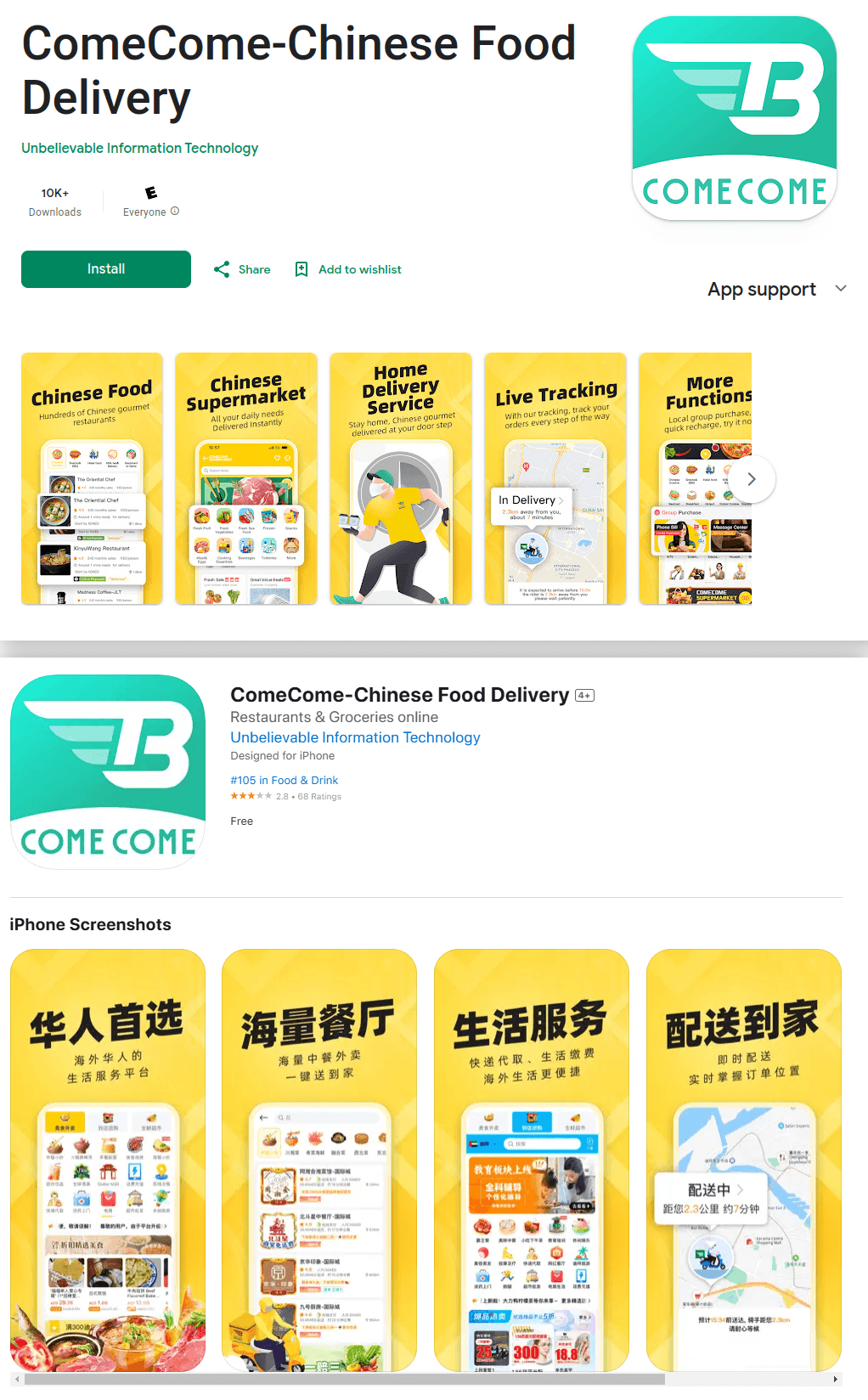

Die erste App, in der wir SparkCat entdeckten, war ComeCome. Dieser Essenslieferdienst ist in den Vereinigten Arabischen Emiraten und Indonesien verfügbar. Die infizierte App wurde sowohl bei Google Play als auch im App Store gefunden

Der Stealer analysiert Fotos in der Smartphone-Galerie. Deshalb verlangen alle infizierten Apps den Zugriff auf die Galerie. In vielen Fällen scheint diese Anfrage völlig harmlos zu sein. Beispielsweise fragte die ComeCome-App direkt beim Öffnen des Chats nach dem Zugriff auf den Kundensupport-Chat. Das sah völlig normal aus. Andere Apps fordern den Galeriezugriff an, wenn ihre Hauptfunktionen gestartet werden. Auch dies erscheint nicht verdächtig. Schließlich möchtest du in einem Messenger Fotos teilen können, nicht wahr?

Sobald der Nutzer jedoch Zugriff auf bestimmte Fotos oder die gesamte Galerie gewährt, stöbert die Malware in allen verfügbaren Fotos nach wertvollen Inhalten.

KI-gestützter Diebstahl

Doch wie findet man zwischen unzähligen Fotos von Katzen und Sonnenuntergängen die gesuchten Krypto-Wallet-Daten? Dafür hat der Trojaner ein integriertes Modul zur optischen Zeichenerkennung (OCR). Dieses Modul basiert auf dem Google ML Kit, einer universellen Bibliothek für maschinelles Lernen.

Abhängig von den Spracheinstellungen des Geräts lädt SparkCat passende Modelle herunter, die auf die Erkennung der entsprechenden Schrift in Fotos trainiert sind – sei es das lateinische Alphabet, Koreanisch, Chinesisch oder Japanisch. Nachdem der Trojaner den Text auf einem Bild erkannt hat, vergleicht er ihn mit Regeln, die er vom Command-and-Control-Server erhält. Der Filter kann durch verschiedene Muster ausgelöst werden, nicht nur durch Schlagwörter aus der Liste (zum Beispiel „Mnemonic“), sondern beispielsweise auch durch sinnlose Buchstabenkombinationen in Backup-Codes oder bestimmte Wortfolgen aus Seed-Phrasen.

Bei unserer Analyse haben wir von den C2-Servern des Trojaners eine Liste mit Schlagwörtern angefordert, die zur OCR-Suche dienen. Die Cyberkriminellen interessieren sich offensichtlich für Seed-Phrasen (auch „Mnemonics“ genannt), mit denen der Zugriff auf Krypto-Wallets wiederhergestellt werden kann

Alle Fotos mit potenziell wertvollem Text werden vom Trojaner auf die Server der Angreifer hochgeladen. Dazu kommen noch genaue Informationen über den erkannten Text und das Gerät, von dem das Bild gestohlen wurde.

Ausmaß und Betroffene des Angriffs

Wir haben 10 schädliche Apps in Google Play und 11 Apps bei App Store identifiziert. Zum Zeitpunkt der Veröffentlichung waren alle schädlichen Apps aus den Shops entfernt worden. Während der Analyse lagen die Downloads allein in Google Play bei über 242.000. Unsere Telemetriedaten deuten darauf hin, dass diese bösartigen Apps auch auf anderen Websites und in inoffiziellen App-Shops verfügbar waren.

Sowohl bei Google Play als auch im App Store zählen beliebte Lieferdienste und KI-gestützte Messenger zu den infizierten Apps

Den Wörterbüchern von SparkCat zufolge wurde die Malware so „trainiert“, dass sie Daten von Nutzern in vielen europäischen und asiatischen Ländern stehlen kann. Es gibt auch Belege dafür, dass solche Angriffe spätestens seit März 2024 liefen. Die Autoren dieser Schadsoftware sprechen wahrscheinlich fließend Chinesisch. Weitere Infos sowie technische Details zu SparkCat findest du in unserem vollständigen Bericht auf Securelist.

So schützt du dich vor OCR-Trojanern

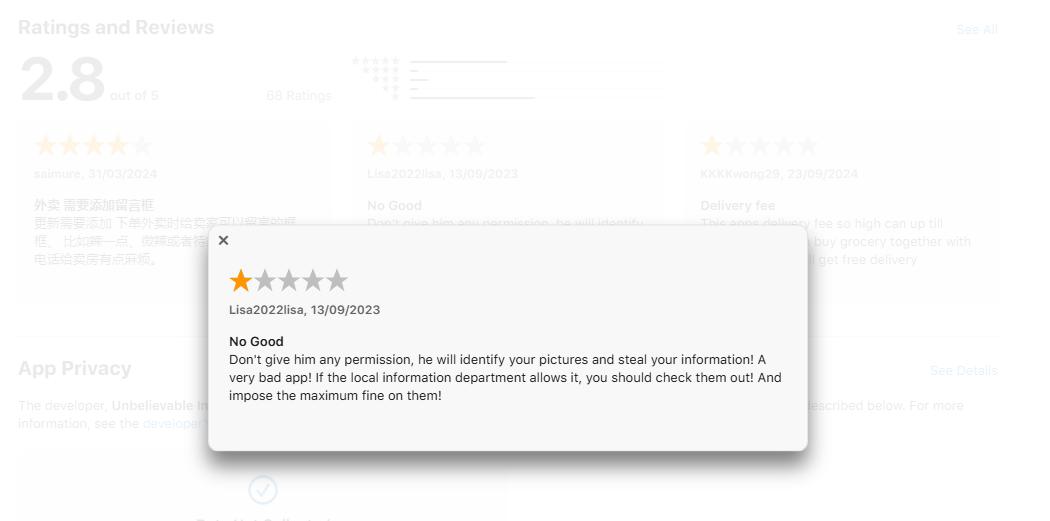

Der uralte Ratschlag „Nur hoch bewertete Apps aus offiziellen App-Shops herunterladen!“ ist leider kein Allheilmittel mehr. Selbst der App Store wurde mittlerweile von einem echten Info-Stealer infiltriert, und auch bei Google Play gab es schon mehrere ähnliche Vorfälle. Darum sind schärfere Kriterien notwendig: Lade nur hoch bewertete Apps herunter, die Tausende oder besser Millionen von Downloads aufweisen und die vor mehreren Monaten veröffentlicht wurden. Überprüfe zusätzlich die Links zu offiziellen Quellen (z. B. zur Website des App-Entwicklers), um sicherzustellen, dass es keine Fälschung ist. Lies die Bewertungen – insbesondere die negativen. Und natürlich solltest du unbedingt ein umfassendes Sicherheitssystem auf allen deinen Smartphones und Computern installieren.

Auch bei Berechtigungen für neue Apps ist höchste Vorsicht angesagt. Früher war dies in erster Linie ein Problem der Barrierefreiheit-Einstellungen („Eingabehilfe“ bei Android bzw. „Bedienungshilfen“ für iPhone). Jetzt zeigt sich jedoch, dass auch Zugriffsberechtigungen für die Galerie zum Diebstahl sensibler Daten führen können. Wenn du Zweifel hast, ob eine App wirklich legitim ist (zum Beispiel, wenn es keine offizieller Messenger ist, sondern eine modifizierte Version), gewähre der App keinen vollständigen Zugriff auf alle Fotos und Videos. Gegebenenfalls kannst du den Zugriff auf bestimmte Fotos beschränken.

Das Speichern von Dokumenten, Passwörtern, Bankdaten oder Fotos von Seed-Phrasen in deiner Smartphone-Galerie ist äußerst gefährlich. Es gibt gleich mehrere Risiken: Stealer (wie z. B. SparkCat) können zuschlagen, andere Personen können einen Blick auf die Fotos werfen, oder du könntest solche Fotos versehentlich in einen Messenger oder Filesharing-Dienst hochladen. Sensible Informationen sollten nur in einer speziellen App gespeichert werden. Mit Kaspersky Password Manager kannst du beispielsweise nicht nur Passwörter und Zwei-Faktor-Authentifizierungstoken, sondern auch Bankkartendaten und gescannte Dokumente sicher speichern und auf allen deinen Geräten synchronisieren – und das alles in verschlüsselter Form. Diese App gehört übrigens zu unseren Abonnements Kaspersky Plus und Kaspersky Premium.

Und noch ein letzter Tipp: Wenn du schon eine infizierte App installiert hast (die Liste findest du am Ende des Securelist-Artikels), lösche die App und verwende sie nicht mehr, bis der Entwickler eine korrigierte Version veröffentlicht. Überprüfe deine Fotogalerie sorgfältig, um festzustellen, welche Daten die Cyberkriminellen möglicherweise gestohlen haben. Ändere alle Passwörter und sperre alle Karten, die in der Galerie gespeichert waren. Obwohl die von uns entdeckte SparkCat-Version auf Seed-Phrasen spezialisiert ist, kann der Trojaner möglicherweise anders konfiguriert werden, um künftig andere Informationen zu stehlen. Seed-Phrasen für Krypto-Wallets können nach dem Erstellen nicht mehr geändert werden. Erstelle ein neues Krypto-Wallet, übertrage dein Guthaben aus dem kompromittierten Wallet dorthin und gib das alte Wallet danach vollständig auf.

iOS

iOS

Tipps

Tipps