Wir von Kaspersky Daily mahnen die Leserschaft unseres Blogs regelmäßig, beim Herunterladen von Inhalten auf ihre Geräte sehr umsichtig zu sein. Immerhin ist auch Google Play nicht immer immun gegen Schadsoftware – von den inoffiziellen Downloadquellen für Mods und gehackte App-Versionen mal ganz zu schweigen. Trojaner und Viren gehören mittlerweile leider zum digitalen Alltag und stellen eine permanente Gefahr für Geräte dar, die nicht über ausreichend Schutzmechanismen verfügen.

In diesem Artikel klären wir auf, wie weltweit 11 Millionen Nutzer von Android-Geräten möglicherweise zu Opfern des Necro-Trojaners wurden. Wir erklären außerdem, in welchen Apps wir den Trojaner gefunden haben und wie Sie sich vor ihm schützen können.

Was ist Necro?

Unsere regelmäßige Leserschaft erinnert sich vielleicht daran, dass wir bereits im Jahr 2019 zum ersten Mal über Necro berichtet haben. Damals entdeckten unsere Experten einen Trojaner in einer Texterkennungs-App namens CamScanner, die es bei Google Play auf über 100 Millionen Downloads geschafft hatte. Aktuell scheint es so, als hätten Angreifer den alten Trojaner erneut für sich entdeckt und kurzerhand wiederbelebt: So konnten wir eine funktionsreichere Version des Trojaners sowohl in beliebten Apps auf Google Play als auch in verschiedenen App-Modifikationen, die auf inoffiziellen Websites angeboten werden, ausmachen. Höchstwahrscheinlich haben die Entwickler dieser Apps ein nicht verifiziertes Tool zur Integration von Werbung verwendet, über das Necro den Code infiltrieren konnte.

In seiner aktuellen Version stellt Necro einen Loader dar, der von seinen Entwicklern zusätzlich verschleiert wurde, um nicht entdeckt zu werden (aufgespürt haben wir ihn dennoch). Die eigentlich schädliche Payload wird ebenfalls auf raffinierte Weise heruntergeladen: So wird ein Steganographie-Verfahren angewendet, um den Code in einem scheinbar harmlosen Bild zu verstecken.

Die vom Trojaner heruntergeladenen bösartigen Module sind in der Lage, beliebige Dateien im DEX-Format (kompilierter Code für Android) zu laden und auszuführen, heruntergeladene Apps zu installieren, das Gerät des Opfers zu tunneln und theoretisch sogar kostenpflichtige Abonnements abzuschließen. Darüber hinaus können sie Werbung in unsichtbaren Fenstern anzeigen und mit ihr interagieren, willkürliche Links öffnen und beliebigen JavaScript-Code ausführen.

In unserem Securelist-Blog findest du einen detaillierten Artikel zum Aufbau und zur Funktionsweise von Necro.

Hier hält sich Necro versteckt

Wir fanden Spuren der Malware in einer inoffiziellen modifizierten Version von Spotify, in der Bildbearbeitungs-App Wuta Camera, im Max Browser und in diversen Mods für WhatsApp und beliebte Spiele (einschließlich Minecraft).

Modifiziertes Spotify

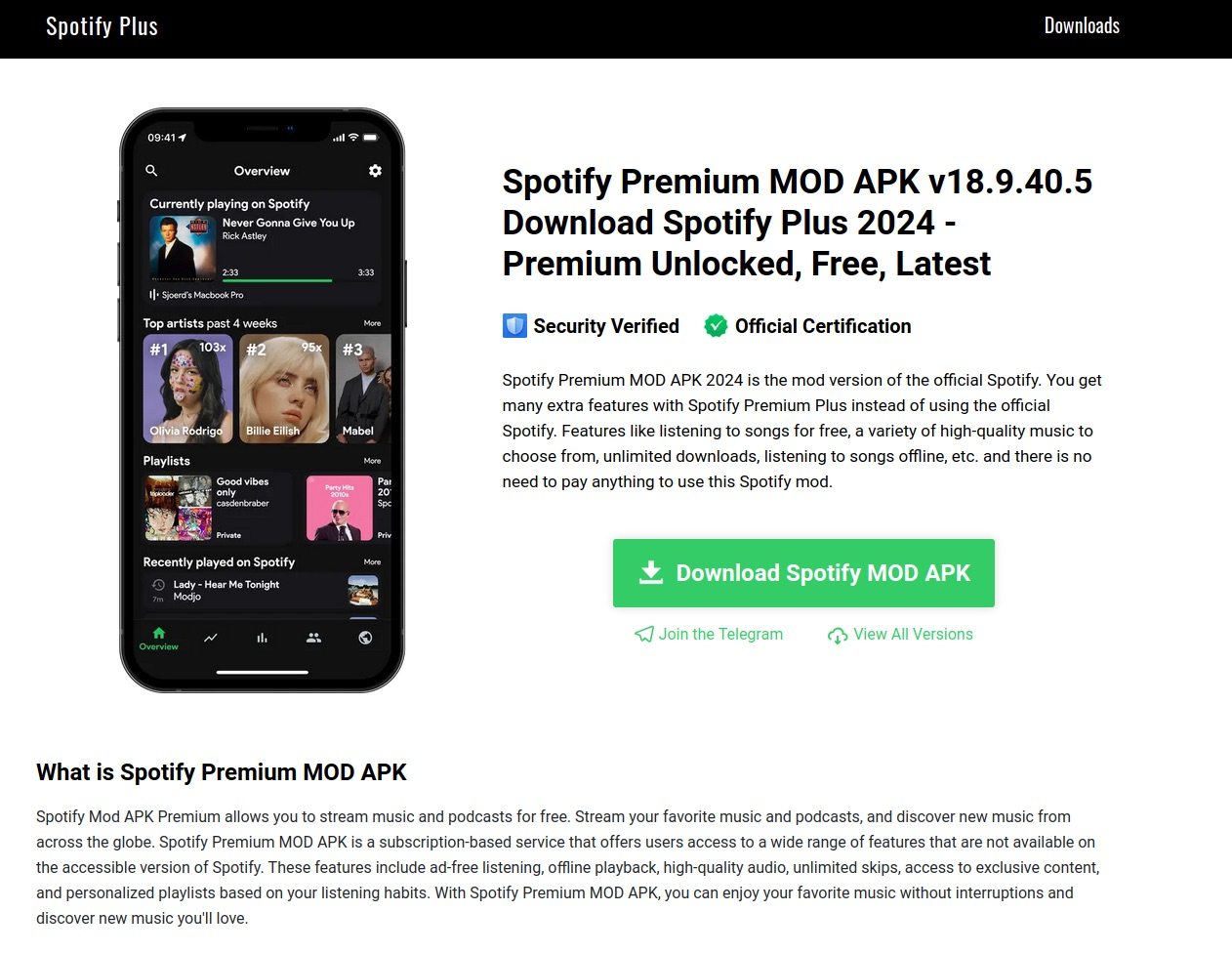

Gleich zu Beginn unserer Untersuchung wurden wir auf eine ungewöhnliche Modifikation der App von Spotify Plus aufmerksam. Die Benutzer wurden dazu verleitet, eine neue Version ihrer Lieblings-App aus einer inoffiziellen Quelle herunterzuladen. Diese versprach kostenlos zu sein und über ein freigeschaltetes Abonnement zu verfügen, das den Benutzern ein unbegrenztes Online- und Offline-Hörvergnügen ermöglichen sollte. Garniert wurde das Ganze mit einer schönen grünen Schaltfläche, die zum Herunterladen der Spotify-APK einlud. Doch Vorsicht! Hier handelte es sich um Malware. Achten Sie nicht auf die offiziell aussehenden Siegel und Badges à la Geprüfte Sicherheit und Offiziell zertifiziert – diese App richtet Schaden an.

Es stehen sogar ältere Versionen der App-Mod zur Auswahl. Ob diese auch mit Necro oder anderen Trojanern verseucht sind?

Nach dem Start dieser App sendete der Trojaner Informationen über das infizierte Gerät an den C2-Server der Angreifer und erhielt als Antwort den Download-Link eines PNG-Bildes. In diesem Bild versteckte sich – gut getarnt dank Steganographie – die schädliche Payload.

Apps aus Google Play

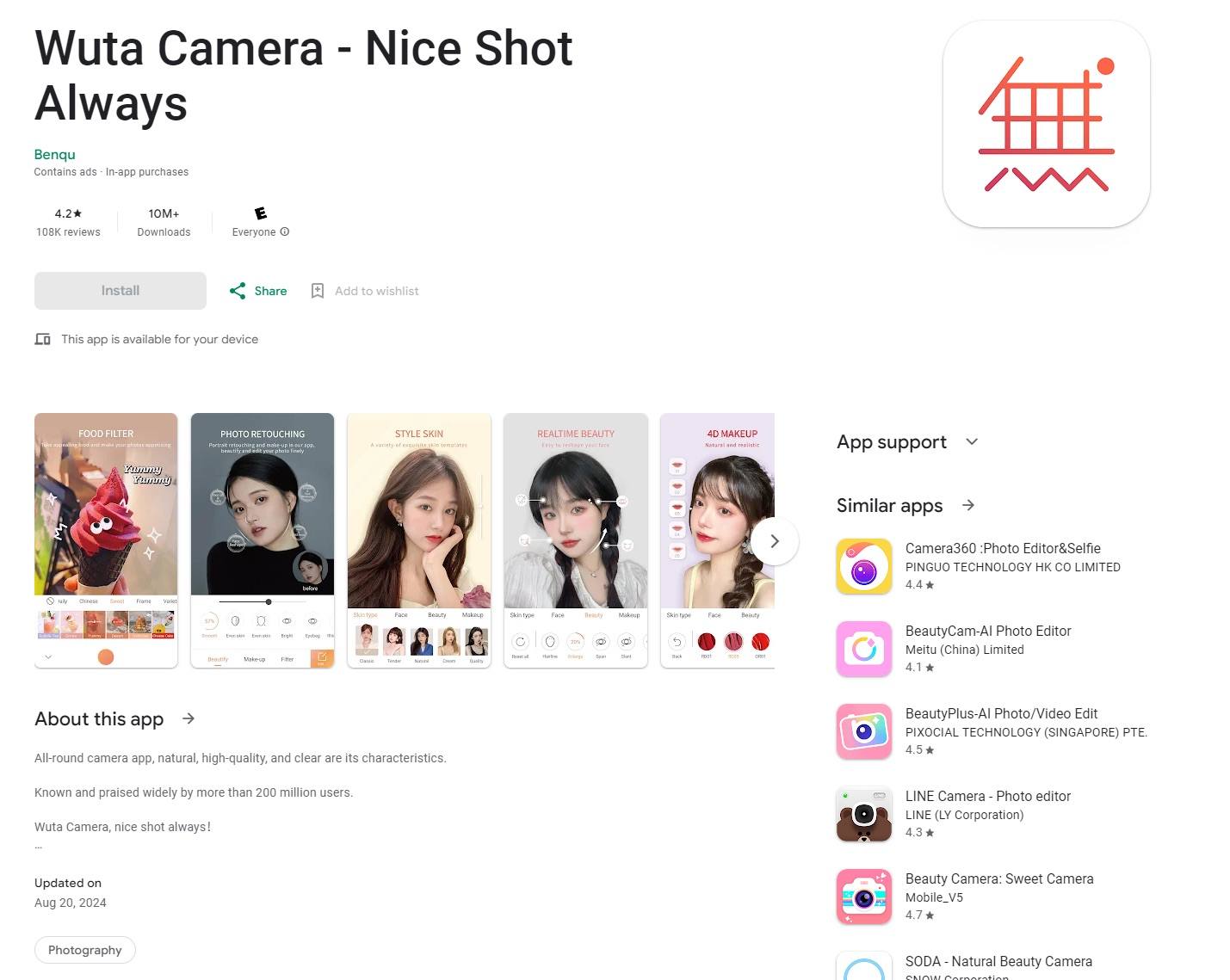

Während die modifizierte Version von Spotify über inoffizielle Kanäle Verbreitung fand, schaffte es die ebenfalls mit Necro infizierte App Wuta Camera zu Google Play, wo sie mehr als 10 Millionen Mal heruntergeladen wurde. Unseren Daten zu Folge ist der Necro-Loader in der App von Wuta Camera ab Version 6.3.2.148 zu finden. Beginnend mit Version 6.3.7.138 ist die App wieder sauber. Wenn Sie eine niedrigere Version der App verwenden, sollten Sie diese also dringend aktualisieren.

Selbst beeindruckende Downloadzahlen und massig positive Bewertungen sind kein Garant für Schutz gegen maskierte Trojaner.

Der Max Browser hingegen ist weit weniger verbreitet und schafft es „nur“ auf eine Million Benutzer. Necro hat den App-Code des Browsers in Version 1.2.0 infiltriert. Die App wurde zwar nach unserer Benachrichtigung aus Google Play entfernt, ist aber nach wie vor auf Ressourcen von Drittanbietern verfügbar. Aber diesen sollte man am besten überhaupt nicht vertrauen, da dort möglicherweise Versionen des Browsers angeboten werden, die noch weit mehr schädliche Malware mit sich führen.

Modifikationen für WhatsApp, Minecraft und andere beliebte Apps

Für beliebte Messenger-Clients existieren nicht selten alternative Versionen, die in der Regel über mehr Funktionen als ihre offiziellen Cousins verfügen. Allerdings tut man gut daran, sämtliche Mods – seien sie von Google Play oder von der Website eines Drittanbieters – mit einer gehörigen Portion Skepsis zu begegnen. Häufig werden diese kostenlosen Erweiterungen dazu verwendet, um Trojaner zu verbreiten.

So konnten wir beispielsweise neben Mods für WhatsApp, die mitsamt Necro-Loader aus inoffiziellen Quellen verteilt wurden, auch mit dem Trojaner infizierte Mods für Minecraft, Stumble Guys, Car Parking Multiplayer und Melon Sandbox ausfindig machen. Und diese Auswahl ist kein Zufall – vielmehr haben Angreifer stets die aktuell beliebtesten Spiele und Apps im Visier.

Wie du dich vor Necro schützen kannst

Zunächst einmal raten wir nochmals dringend davon ab, Apps aus inoffiziellen Quellen herunterzuladen. In solchen Fällen ist das Risiko einer Infektion des Geräts extrem hoch. Darüber hinaus sollte man auch den Apps auf Google Play und in anderen offiziellen Stores stets mit einer gesunden Portion Skepsis begegnen. Selbst eine beliebte App wie Wuta Camera mit ihren mehr als 10 Millionen Downloads erwies sich Necro gegenüber als anfällig.

- Stelle sicher, dass deine Geräte ausreichend geschützt sind, um nicht plötzlich einem Trojaner zum Opfer zu fallen. Kaspersky für Android erkennt nicht nur Necro, sondern auch andere vergleichbare Malware.

- Checke vor dem Download einer App deren Seite im Store. Wir empfehlen besonders, sich gezielt Rezensionen mit niedrigen Bewertungen anzusehen, da diese im Allgemeinen über mögliche Fallstricke informieren. Begeisterte Kritiken können hingegen Fakes sein und auch eine positive Gesamtbewertung lässt sich schnell künstlich in die Höhe treiben.

- Verzichten Sie auf Mods oder gehackten Versionen. Solche App-Varianten sind fast durchgängig mit Trojanern jeglicher Art angereichert: von eher harmlosen Werbe-Pop-Up bis zur ausgewachsenen Mobile-Spyware wie CanesSpy.

android

android

Tipps

Tipps