Quanten-Computer und Quanten-Kommunikation –diese beiden Konzepte wurden vor 30 Jahren entwickelt, und wissenschaftliche Magazine lehnten die Veröffentlichung von Artikeln dazu sogar ab, da sich das Ganze mehr nach Science Fiction anhörte. Heute existieren Quanten-Systeme wirklich, und einige davon haben schon die Serienreife erreicht. Quanten-Computer werfen aber auch neue Fragen im Bereich der Sicherheit auf – vor allem bei der Kryptografie.

Wir leben in einer Welt der Radiowellen und elektromagnetischen Signale: WLAN, GSM, Satellitenfernsehen, GPS, Radio und Geschwindigkeits-Messgeräte sind nur einige Beispiele für die Nutzung elektromagnetischer Wellen im täglichen Leben. Natürlich sind Computer ein wichtiger Teil dieses Ökosystems – sei es ein Großrechner, ein Laptop oder ein Smartphone. Ein wichtiges Merkmal von elektromagnetischen Signalen ist ihre Messbarkeit – es ist recht einfach, alle Parameter eines bestimmten Signals auszulesen, ohne das Signal zu verändern. Das ist genau der Grund, warum heute fast jede der oben angesprochenen Technologien mitVerschlüsselung(Kryptographie) ausgestattet ist, um die übertragenen Informationen vor dem unerlaubten Mitlesen oder einer Änderung durch Dritte zu schützen. Doch meist haben zwei miteinander kommunizierende Seiten keinen zweiten Kommunikationskanal, so dass die Entwickler von Verschlüsselungssystemen eine geniale Lösung für ein kompliziertes Problem fanden – nämlich, wie ein geheimer Entschlüsselungs-Schlüssel übertragen werden kann, wenn die komplette Kommunikation vielleicht von anderen überwacht wird.Die Lösung ist die Grundlage für alle modernen Schutzsysteme, und Quanten-Computer könnten diese aufbrechen. Wird Quanten-Kryptographie also die nächste Sicherheitslösung? Versuchen wir, das herauszufinden.

Der Begriff

Die Namen „Quanten-Computer“ und „Quanten-Kryptographie“ sind absolut richtig gewählt– diese Systeme basieren auf Quanteneffekten wie Superposition und Verschränkung von Teilchen.

Quanten-Computer sind für die meisten täglichen Aufgaben nicht nutzbar,

doch sie können schnell mathematische Probleme lösen, wie sie auch in modernen Verschlüsselungsalgorithmen vorkommen.

Der Hauptunterschied zwischen einem normalen und einem Quanten-Computer ist die Dateneinheit. Normale Computer verwenden Bits und Bytes, die ausschließlich aus den Ziffern 0 und 1 bestehen, doch Quanten-Computer nutzen Qubits (Quantenbits), die gleichzeitig mehrere Zustände einnehmen können. Das hört sich verwirrend an, und wird bei der Implementierung noch verwirrender, doch jahrelange Forschungen zeigen, dass das wirklich funktioniert. Quanten-Computer sind komplett anders als normale Computer, und man kann sie kaum für so etwas wie „Tetris“ einsetzen, dafür sind sie besser bei Wahrscheinlichkeitsrechnungen oder der optimalen Lösung verschiedener Aufgaben.

Die Liste der Aufgaben, die mit Quanten-Computern wahrscheinlich viel schneller gelöst werden können, ist recht lang: logistische Optimierung, DNA-Sequenzierung, Vorhersagen auf dem Börsenmarkt und Brute-Forcing-Attacken bei Verschlüsselung. Man sollte auch erwähnen, dass alles in der Quantenwelt kompliziert ist, und es einige Anstrengung braucht, die „Antwort“ eines Quanten-Computers zu verstehen, zudem ist sie immer eine Wahrscheinlichkeit. Doch jede Aufgabe wird mehrmals durchgeführt, und das dauert nicht recht lange. Deshalb ist es möglich, eine finale Antworte (sprich: einen Entschlüsselungs-Schlüssel) durch Vergleichen der einzelnen Ergebnisse zu erhalten.

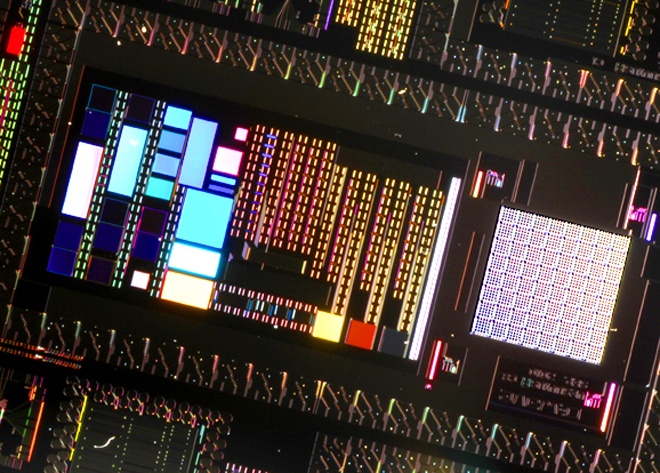

Alle Quanten sind im weißen Feld auf der rechten Seite

Gehen wir kurz in die Tiefe:ModerneSysteme wie SSL, HTTPS, VPN, usw. verschlüsseln Daten normalerweise mit einem geheimen Schlüssel und einem symmetrischem Algorithmus. Der Schlüssel ist auf Seite des Absenders und auf Seite des Empfängers gleich (symmetrisch). Er wird am Anfang einer Sitzung zwischen den beiden Seiten ausgehandelt – hierzu wird ein anderes, asymmetrisches Verschlüsselungssystem genutzt. Der asymmetrische Algortihmus wird nur für die Erstellung des geheimen Schlüssels verwendet, da er viel Rechenleistung benötigt. Die Sicherheit des asymmetrischen Verschlüsselungssystems basiert auf der Komplexität der Lösung mathematischer Probleme, etwa Primfaktorzerlegung sehr großer Zahlen (RSA-Algorithmus). Es dauert schon recht lange, solche große Zahlen einfach nur zu multiplizieren oder zu dividieren, ganz abgesehen von komplexeren Operationen. Das Verschlüsselungssystem nimmt also an, dass ein Spion die Verbindung abhörenkann, doch es würde sehr langedauern(von Dutzenden bis zu Millionen von Jahren, je nach Schlüssellänge), den geheimen Schlüssel zu knacken und die Verbindung entschlüsseln zu können. Doch Quanten-Computer könnten hierbei helfen. Mithilfe des Shor-Algorithmus kommt ein Quanten-Computer sehr schnell zu einem Ergebnis entsprechend der Lösung eines mathematischen Problems – fast so schnell, wie ein normaler Computer ein paar Zahlen multiplizieren kann. Abgesehen von einigen Problemen wie dem mehrmaligen Durchlaufen der Aufgabe und der komplizierten Auswertung der Ergebnisse mithilfe eines normalen Computers, könnte der Quanten-Computer die benötigten großen Zahlen sehr schnell herausfinden und damit einem Angreifer helfen, den Schlüssel zu berechnen und die Nachricht zu entschlüsseln.

Übrigens haben gute symmetrische Algorithmen, etwa AES, keine solchen Lücken, die so eine Beschleunigung einer Brute-Force-Attacke erlauben. Laut aktuellen Schätzungen, dauert eine Brute-Force-Attacke auf einen 256-Bit-AES-Schlüssel auf einem Quanten-Computer so lange wie eine Brute-Force-Attacke auf einen 128-Bit-AES-Schlüssel auf einem normalen Computer – die Sicherheit ist hier also nach wie vor sehr gut.

Wo der Schuh drückt

Quanten-Computer sind aus gutem Grund nicht auf den Schreibtischen von Teenager-Hackern zu finden, die die Facebook-Aktivitäten von Mitschülern abhören möchten. Die Entwicklung eines richtigen Quanten-Computers enthält so viele technische Herausforderungen, dass manche Spezialisten sie für unmöglich halten. Die größte Herausforderung ist, die Qubits verschränkt zu halten, denn jedes Quantensystem tendiert dazu, in den normalen Zustand zurück zu fallen, wenn wichtige indeterministische Zustandsgrößen fehlen. Wir kommen auch nicht umhin, die schon lange leidende Schrödingers Katzezu erwähnen, die schlußendlich nicht gleichzeitig tot und lebendig bleiben kann – Quanten-Computer müssen so lange wie möglich in diesem übernatürlichen Zustand bleiben, um die gewünschten Berechnungen durchführen und die Ergebnisse liefern zu können. ModernePrototypen können für einige Millisekunden in diesem Zustand bleiben – in manchen Fällen sogar einige Sekunden lang. Diese Aufgabe wird immer schwerer, je höher die Zahl der Qubits ist. Um Verschlüsselungssysteme zu knacken, muss ein Computer 500 bis 2.000 Qubits besitzen (je nach Algorithmus und Schlüssellänge), doch aktuelle Quanten-Computer bieten derzeit maximal 14 Qubits.Deshalb können aktuelle Quanten-Computer nicht für das Knacken Ihres SSL-Zertifikats eingesetzt werden, doch das könnte sich schon in den nächsten fünf Jahren ändern.

Bekannte Kommentatoren der Wissenschaften generell und vor allem von Schrödingers Katze – Penny und Sheldon aus der Serie „The Big Bang Theory“

chritte zum Quantenziel

Vor diesem Hintergrund behauptet die kanadische Firma D-Wave, Quanten-Computer mit 512 Qubits zu produzieren. Und diese Geräte sind auch bereits erhältlich. Viele Experten sagen allerdings, dass der D-Wave-Computer kein „echter“ ist, da er das so genannte Quanten-Glühen nutzt und nicht die kompletten Eigenschaften eines Quanten-Computers zeige.Doch es ist schwer, mit Geldbündeln zu diskutieren – denn D-Wave hat bereits Kunden, die gerne 10 Millionen Dollar für so ein Gerät zahlen, unter anderem den Militär-Zulieferer Lockheed Martin und den IT-Giganten Google. Trotz aller Kontroverse muss man sagen, dass der Computer bestimmte Aufgaben löst und dafür eine Methode nutzt, die definitiv mit Quanten zu tun hat und echten Mehrwert für die Kunden bringt. Google will damit das Lernen von Maschinen erforschen, Lockheed Martin hat sich vor dem Kauf vergewissert, dass der Quanten-Computer es schafft, Fehler in der Software zu finden, die in F-35-Kampflugzeugen eingesetzt wird. Die Forscher von D-Wave geben zu, dass ihr Computer es nicht schafft, einige andere „Quanten“-Aufgaben zu lösen, etwa die oben genannte Primfaktorzerlegung. Daher ist der Computer keine Gefahr für moderne Verschlüsselungsalgorithmen. Doch es gibt eine andere Gefahr – solche realen und funktionierenden Quanten-Computer inspirieren große Firmen und Regierungen dazu, in die Entwicklung von Quanten-Computern zu investieren, so dass die Entwicklung von anderen Verschlüsselungs-fähigen Computern gefördert wird.

D-Wave Two – der Quanten-Computer-Glüher

Quanten-Kyptographie

Ironischerweise könnte die Quantenphysik das Mittel gegen die von ihr aufgbrachte Gefahr bieten.Theoretisch ist es unmöglich, eine Verbindung abzuhören, wenn deren Informationen auf einzelnen Micro-Teilchen übertragen werden – denn das Gesetz der Quantenphysik besagt, dass jeder Versuch, einen Parameter eines Micro-Teilchens zu messen, einen anderen Parameter verändern wird. Dieses Phänomen ist als Beobachtereffekt bekannt (und wird oft mit der Unschärferlation verwechselt), und sollte das Hauptproblem der „klassischen“ Kommunikation lösen: die Möglichkeit des Abhörens. Jeder Versuch der Spionage wird die übertragene Nachricht verändern.

Jeder Versuch der Spionage wird die übertragene Nachricht verändern.

In der Quanten-Kommunikation bedeutet eine wesentliche Störung, dass ein Dritter die Verbindung abhört. Natürlich möchte man Datenlecks verhindern, und nicht nur wissen, dass jemand mithört.Das ist einer der Gründe, warum moderne Quanten-Verschlüsselungssysteme den „Quanten“-Kommunikationskanal nur zur Erstellung des Verschlüsselungs-Schlüssels nutzen, mit dem die Information verschlüsselt wird, die dann über einen traditionellen Kanal übertragen wird. Ein potenziell abgehörter Schlüssel wird abgelehnt und beide Seiten starten mit der Erstellung eines neuen Schlüssels, bis die Übertragung unverändert ankommt. Man sieht also, die Verteilung des Quanten-Schlüssels (Quantum Key Distribution – QKD)wird genau so genutzt, wie klassische asymmetrische Verschlüsellungsalgorithmen, die vielleicht bald Quanten-Attacken zum Opfer fallen.

Cerberis, ein kommerziell erhältliches System zur Verteilung von Quanten-Schlüsseln

Im Gegensatz zu Quanten-Computern, sind Quanten-Verschlüsselungssysteme schon länger erhältlich. Erste Forschungen wurden etwa 1980 gestartet, die praktische Umsetzung kam noch im gleichen Jahrzehnt. Erste Labortests wurden im Jahr 1989 durchgeführt, und gegen Ende des Jahrhunderts gab es erste kommerzielle Systeme, die einen Schlüssel über ein 48 Kilometer langes Glasfaserkabel übertragen konnten. Firmen wie Quantique und MagiQ Technologiesverkaufen fertige QKD-Systeme, die ganz einfach von normalen Netzwerk-Technikern installiert werden können. Neben Regierungsorganisationen und militärischen Einrichtungen nutzen auch große Konzerne, Banken und sogar die FIFA QKD-Systeme.

Perfekter Schutz?

In der Theorie verhindern Quanten-Kommunikationssysteme heimliches Abhören, doch bei aktuellen Systemen wurden bereits Lücken gefunden. Um zum Beispiel Störungen zu verhindern und die Übertragung über lange Strecken zu ermöglichen, senden die Systeme mehrere Photonen. Zwar versuchen die Entwickler, das auf ein Minimum zu beschränken, doch es gibt zumindest theoretisch die Möglichkeit, ein einziges Photon davon abzufangen und seinen Zustand zu analysieren, ohne die anderen Photonen anzufassen. Das zweite Problem ist die Entfernungsbeschränkung (etwa 160 Kilometer) bei aktuellen Systemen, die deren Nutzwert einschränkt.Weit auseinanderliegende Büros könnten nicht ohne einen so genannten „Repeater“ miteinander kommunizieren – der Repeater ist dann der offensichtliche Angriffspunkt für eineMan-in-the-Middle-Attacke.

Quanten-Verschlüsselungssysteme sind nur unter idealen Bedingungen unangreifbar – das ist nicht zu schaffen.

Deshalb ist es zu früh, traditionelle Sicherheitsmaßnahmen zu verwerfen.

Drittens haben Physik-Hacker entdeckt, dass man die übertragenen Informationen durch das „Blenden“ von Lichtsensoren mit starken Lasern manipulieren kann, so dass alle möglichen Daten in QKD-Systemen manipuliert werden können. All das sind Implementierungslücken, doch das Gesamtkonzept ist dennoch sehr gut. Es zeigt jedoch deutlich, dass Quantensysteme auf jeden Fall nicht der ultimative Schutz für übertragene Daten sind. Und noch eine Anmerkung: Anders als bei existierenden Technologien, werden Quantengeräte noch viele Jahre in einer Nische bleiben, und nicht zu Dutzenden in Büros und Privathaushalten auftauchen, wie es bei WLAN und Smartphones passiert ist. Deshalb ist es zu früh, klassische Verschlüsselungssysteme zu verwerfen, die in jedem physikalischen Kommunikationskanal eingesetzt werden können – sie werden noch einige Jahrzehnte im Einsatz sein. Allerdings ist es notwendig, neue Algorithmen zu entwickeln, die Angriffen mit Quanten-Computern widerstehen können.

D-Wave

D-Wave

Tipps

Tipps