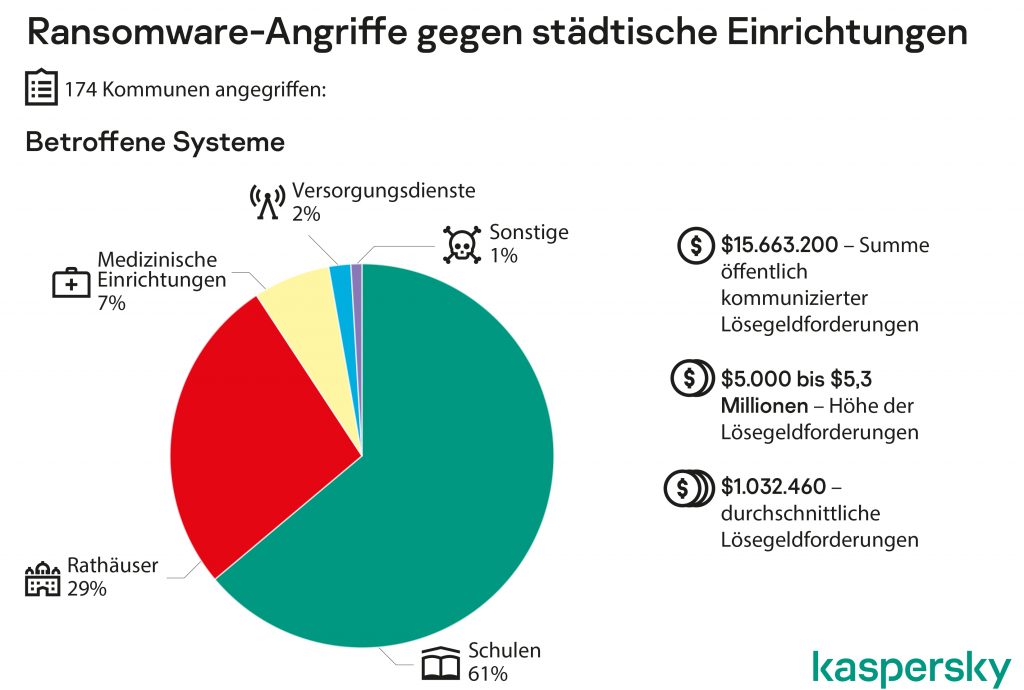

Im Jahr 2019 waren insbesondere städtische Verwaltungen von Ransomware-Angriffen – also von Erpressersoftware – betroffen. So wurden laut den Sicherheitsexperten von Kaspersky seit Januar bislang mehr als 174 kommunale Einrichtungen (beziehungsweise über 3.000 einzelne Dienststellen) weltweit von Ransomware attackiert – darunter vor allem Schulen (61 Prozent), Rathäuser (29 Prozent) und medizinische Einrichtungen (sieben Prozent). Das entspricht einem Anstieg von 60 Prozent gegenüber dem Vorjahr. Die Lösegeldforderungen betrugen bis zu fünf Millionen US-Dollar, doch dürften die tatsächlichen Folgekosten noch höher ausgefallen sein. Insgesamt machten die Kaspersky-Forscher drei Schädlingsfamilien (Ryuk, Purga und Stop) aus, die es im Untersuchungszeitraum insbesondere explizit auf städtische Einrichtungen abgesehen haben; hier war Deutschland mit 8,6 Prozent weltweit am häufigsten vom Ryuk-Schädling betroffen. Der Bericht über Angriffe auf öffentliche Verwaltungen ist als „Story of the Year 2019“ Teil des Kaspersky Security Bulletin 2019/2020.

Angriffe durch Ransomware bereiten Unternehmen und Organisationen weltweit schon seit einigen Jahren Kopfzerbrechen. Dass Cyberkriminelle auch kommunale Verwaltungen mit Erpressungssoftware bedrohen, ist ein Trend, der zwar schon länger beobachtet wird, 2019 jedoch eine rasche Weiterentwicklung erfahren hat. Ein möglicher Grund: Obwohl Städte und Gemeinden oft wenig finanzkräftig sind, zeigen sie sich eher bereit, auf Lösegeldforderungen einzugehen. Denn die Blockade wichtiger Dienstleistungen wirkt sich sofort auf das Gemeinwohl aus und zieht neben finanziellen häufig auch empfindliche soziale Konsequenzen nach sich.

#Ransomware-Attacken auf städtischen Einrichtungen sind um 60% gestiegen

Tweet

Gemäß öffentlich verfügbarer Daten war die Summe der Lösegeldforderungen sehr unterschiedlich. Im Durchschnitt wurden etwas über eine Million US-Dollar und maximal 5,3 Millionen Dollar gefordert. Doch geben diese Zahlen nicht die komplette Schadenshöhe wieder, da die langfristigen Folgen weit verheerender sind.

Man muss sich vor Augen führen, dass die Zahlung von Lösegeld nur eine sehr kurz gedachte Lösung ist, die Erpresser weiter ermutigt, finanziert und nicht selten zu erneuten Erpressungsversuchen animieren kann. Angriffe auf Kommunen gefährden außerdem die gesamte städtische Infrastruktur und erfordern eine Vorfalluntersuchung und gründliche Prüfung. Das verursacht zwangsläufig über die Lösegeldzahlung hinausgehende Kosten. Unseren Beobachtung nach sind Städte eher geneigt zu zahlen, da sie üblicherweise gegen Cyberrisiken versichert sind und ein Budget für die Vorfallreaktion eingeplant haben. Dabei wäre es weit besser, in proaktive Maßnahmen wie in bewährte Sicherheits- und Backup-Lösungen zu investieren und regelmäßige Sicherheits-Audits durchzuführen. Der Trend von Angriffen auf kommunale Verwaltungen nimmt zu. Mit angepassten Sicherheitsmaßnahmen lässt er sich jedoch eindämmen und im Keim ersticken. Noch wichtiger ist es, Lösegeldzahlungen zu verweigern und diese Entscheidung auch öffentlich zu machen.

Drei Malware-Familien im Fokus

Auch wenn bei den Angriffen unterschiedliche Schadprogramme (Malware) im Spiel waren, identifizierten die Kaspersky-Sicherheitsexperten drei Malware-Familien als die häufigsten Übeltäter:

Ryuk tauchte vor gut einem Jahr auf und hat sich seitdem auf der ganzen Welt verbreitet, sowohl im öffentlichen wie im privaten Bereich. Üblicherweise verbreitet sich Ryuk über eine Backdoor-Malware, welche wiederum mit Phishing-Methoden arbeitet, wobei sich der schädliche Anhang als Finanzdokument tarnt. Im Untersuchungszeitraum waren Systeme aus Deutschland das häufigste von Ryuk angegriffene Ziel weltweit; mit 8,6 Prozent entfiel fast jede elfte Attacke seit Januar 2019 auf ein städtisches Zielobjekt in Deutschland.

Die Malware Purga ist bereits seit 2016 bekannt, doch erst jetzt richtet sich dieser Trojaner auch gegen städtische Verwaltungen. Er nutzt diverse Angriffsvektoren von Phishing bis zu Brute-Force-Angriffen. Hier liegen deutsche Ziele auf Platz sechs weltweit – allerdings nur mit einem Anteil von 0,62 Prozent.

Die Krypto-Malware Stop ist dagegen erst seit einem Jahr und damit noch relativ neu auf dem Markt. Sie verbreitet sich versteckt in Software-Installern und ist inzwischen recht populär. Im Ranking der häufigsten Krypto-Schädlinge des dritten Quartals 2019 nimmt sie den siebten Platz ein.

So können sich kommunale Einrichtungen gegen Ransomware wappnen

Kaspersky empfiehlt Organisationen folgende IT-Sicherheitsmaßnahmen:

- Sicherheitsupdates stets sofort installieren. Die meisten Cyberangriffe basieren auf der Ausnutzung bereits bekannter Schwachstellen. Aktuelle Sicherheits-Updates verringern daher die Wahrscheinlichkeit von Cyberangriffen.

- Fernzugriffe auf das Netzwerk sollten nur über VPN mit starken Passwörtern erfolgen.

- Das Betriebssystem muss immer auf dem aktuellen Stand sein. Das gilt auch für die Datenbank der eingesetzten Sicherheitslösung, die ausreichend belastbar sein sollte.

- Aktuelle Backups der Daten halten den Schaden sowohl von Malware als auch bei einem Geräteausfall in Grenzen. Backups sollten nicht nur physikalisch, sondern zusätzlich auch in der Cloud vorgehalten werden.

- Erpressung mit Hilfe von Ransomware ist eine Straftat. Statt auf Lösegeldforderungen einzugehen sollte der Fall bei den lokalen Strafverfolgungsbehörden angezeigt werden. Opfer können im Internet nach Entschlüsselungssoftware suchen. Auch Kaspersky bietet eine kostenfreie Software an.

- Verwaltungsangestellte sollten über mögliche Cybergefahren aufgeklärt werden. Für Kommunen hat Kaspersky mit den Kaspersky Interactive Protection Simulation Games (KIPS) auch speziell auf die lokale öffentliche Verwaltung zugeschnittene Gefahrenszenarien im Angebot.

- Organisationen können ihre Daten mit Sicherheitslösungen wie Kaspersky Endpoint Security for Business vor Ransomware-Attacken schützen. Diese Lösung spürt verdächtiges Verhalten sowie Anomalien auf, erkennt präventiv bekannte wie unbekannte Gefahren und schützt gegen schädliche Aktivitäten.

Lösungen anderer Anbieter lassen sich zusätzlich um das kostenfreie Kaspersky Anti-Ransomware Tool ergänzen.

Ransomware

Ransomware

Tipps

Tipps