Wenn PCs einmal in unser Gehirn eingebaut sein werden, wird unser Leben einfacher sein. SMS-Nachrichten werden durch „Mentalgramme“ ersetzt, die uns subtil von einer inneren Stimme eingeflüstert werden. Ist Ihnen gerade eine tolle Idee gekommen? Teilen Sie sie mit Ihren Freunden – per Hirnwelle! Und erinnern Sie sich ganz einfach an die Einkaufsliste für nur 2,99 Euro.

Früher unausgereifte Bio-Interfaces werden dann Daten mit Übertragungsraten von Terabytes pro Minute zum Computer streamen (der im Grunde ein Smartphone ohne Display sein wird) – dafür werden dann in Zukunft Suchfunktionen zum Filtern des ganzen Hintergrundrauschens und schnellere Prozessoren benötigt.

Warum sich jemand 5V- und 12V-Stecker in den Kopf stecken möchte? Keine Ahnung!

Einfach gesagt, wird das dann brandneue iPhone 164 alles über Sie wissen. Google wird diese Daten – nach 34 Umfirmierungen und acht Restrukturierungen – in seinen Datenzentren, die über zwei Prozent der Erdoberfläche einnehmen werden, speichern und verarbeiten. Und erst dann, wenn dieser technologische Durchbruch ein bisschen ausgereifter sein wird, werden die Firmen darüber nachdenken, wie man diese Datenmassen schützen kann.

Doch bevor diese Daten geschützt sein werden, werden sie wahrscheinlich auf dem Schwarzmarkt auftauchen. Erst dann werden wir uns dazu Gedanken machen, welche Daten wir sammeln und speichern, und wie wir das machen. Aber das wird später passieren. Ich frage mich, ob es jemanden kümmert, wie viele Informationen über den Anwender die Sammlung von Gyroskop-Daten enthüllt. Die Sicherheitsforschung hinkt der kommerziellen Technologie regelmäßig hinterher und Tech-Designer denken nur selten über die Sicherheit nach, wenn sie ihre Geräte entwerfen.

In der heutigen Übersicht der aktuellen Sicherheitsnachrichten geht es um aktuelle Software und Geräte, die schon seit einiger Zeit von Millionen von Anwendern genutzt werden. Wie immer kurz zu unseren Regeln: Das Threatpost-Team wählt jede Woche drei wichtige Neuigkeiten aus, die ich hier rastlos kommentiere. Die vorhergehenden Kommentare finden Sie hier.

Trojaner stiehlt Daten von Jailbreak-iPhones

Der Artikel. Die Forschungsarbeit von Palo Alto Networks. Kurze Erklärung, wer sich Sorgen machen sollte.

Nicht alle Berichte von Datenlecks oder Fehlern können einfach erklärt werden, doch das hier ist einer dieser Fälle, bei denen das geht. In China wurde eine schädliche iOS-App entdeckt. Sie schaltet sich in die Kommunikation zwischen dem Smartphone und den Apple-Servern ein und stiehlt iTunes-Passwörter. Entdeckt wurde der Schädling, weil er zu viel Aufmerksamkeit auf sich zog: Viele Nutzer meldeten Diebstähle von ihren iTunes-Konten (übrigens ist die Kreditkarte fest mit dem Apple-Konto verbunden und alles was man für den Kauf von Angry Birds braucht, ist ein Passwort).

KeyRaider #Malware Steals Certs, Keys & Account Data From Jailbroken #iPhones: http://t.co/RKlDhcJc1m via @threatpost pic.twitter.com/IZ90PMfRXx

— Kaspersky (@kaspersky) August 31, 2015

Cool, oder? Falsch! Der Angriff zielt nur auf Nutzer mit freigeschalteten Jailbreak-Handys ab. Unabhängige, chinesische Forscher von WeipTech sind zufällig in die C&C-Server der Täter eingedrungen und haben über 225.000 Zugangsdaten von Anwendern gefunden (erstaunlich, wie viele Menschen Jailbreaks auf ihren iPhones durchführen), inklusive Nutzernamen, Passwörter und den UID-Nummern der Geräte.

Die schädliche App wird von Cydia, einem alternativen iOS-App-Store heruntergeladen. Dann bindet sie sich selbst in die Kommunikation zwischen dem Gerät und den Apple-Servern ein (die gute, alte Man-in-the-Middle-Methode) und leitet die gestohlenen Daten zu den Servern der Täter um. Und nun noch das Sahnehäubchen: Das Schadprogramm nutzt einen statischen Verschlüsselungs-Key – „Mischa07“ (im Russischen steht „Mischa“ sowohl als Kosename für Michael, als auch für BärHYPERLINK „https://en.wikipedia.org/wiki/Misha“HYPERLINK „https://en.wikipedia.org/wiki/Misha““).

Mischa07 stiehlt Passwörter von iOS-Nutzern

Unklar bleibt, ob „Mischa“ es mit der KeyRaider-Attacke geschafft hat, ein Vermögen zu machen. Doch die Moral der Geschichte ist, dass Jailbreak-iPhones für Angriffe sogar noch anfälliger sind als Android-Geräte. Sobald der eigentlich robuste iOS-Schutz kompromittiert wird, gibt es keine anderen Schutzmaßnahmen und jeder kann dann alles mit dem Gerät machen.

Das ist ein häufiger Fehler bei robusten Systemen: Nach außen werden kräftige Firewalls sowie physikalische Schutzmaßnahmen installiert und das System selbst ist nicht vernetzt – alles in allem ist das System eine richtige Festung. Doch innen wirkt es wie ein mittelmäßiger Pentium-P4-PC, auf dem Windows XP läuft, das zuletzt im Jahr 2003 gepatcht wurde. Was ist dann, wenn jemand den äußeren Schutz durchdringen konnte?

Diese Frage stellt sich auch im Zusammenhang mit iOS: Was kann passieren, wenn ein einfacher Root-Exploit auftaucht? Hat Apple einen Plan B? Könnte das zeigen, dass Android doch einen Vorteil hat, da es die Möglichkeit, gehackt zu werden, voraussieht und die Entwickler entsprechend arbeiten?

Google, Mozilla und Microsoft sagen RC4 bald Lebewohl

In unserem News-Rückblick der letzten Woche (in dem wir die Man-on-the-Side-DDoS-Attacke auf GitHub diskutierten) kamen wir zu dem Schluss, dass HTTPS ein Segen für Nutzer und Webseitenbetreiber ist. Das bleibt auch so, abgesehen von der Tatsache, dass nicht alle HTTPS-Implementationen gut sind. Manche davon nutzen altertümliche Verschlüsselungsmethoden, oft sogar richtig gefährliche.

Um ein paar Beispiele zu zitieren, möchte ich Sie an die Rolle von SSLv3 in der POODLE-Attacke und im Grunde an alles, das die RC4-Verschlüsselung nutzt, erinnern. SSLv3 wurde gerade 18 Jahre alt und kann nun das Erwachsenenleben genießen, doch RC4 gibt es schon seit den 1980er Jahren. Im Hinblick auf das Internet kann man nicht sicher sagen, ob die Nutzung von RC4 automatisch mit einer kompromittierten Verbindung einhergeht. Die frühere Internet Engineering Task Force gab zu, dass Attacken auf RC4 theoretisch „bald in-the-wild ausgeführt werden können“.

Hier übrigens das Ergebnis einer aktuellen Forschungsarbeit: Ein Downgrade von einer robusten Verschlüsselung auf RC4 erlaubt es, Cookies in nur 52 Stunden zu übernehmen (was bedeutet, dass die Session übernommen wird). Um das zu schaffen, muss man ein paar Cookies übernehmen und dann die Webseite mit einer Bruteforce-Attacke angreifen, so dass man eine höhere Erfolgschance hat. Machbar? Ja, wenn man mehrere Variablen bedenkt. Wurde das schon gemacht? Das kann keiner sagen. In den Snowden-Dateien gab es Vermutungen, dass Geheimdienste RC4 knacken können.

Nun, diese Nachricht ist ganz gut: Ein potenziell angreifbarer Verschlüsselungsalgorithmus wurde nicht geknackt (zumindest nicht auf globaler Ebene), bevor er für immer blockiert wird. Und dieser Fall ist immer noch recht selten, wie die Browser-Zahlen zeigen: Chrome nimmt nur 0,13 Prozent aller Verbindungen ein – wobei das in absoluten Zahlen verdammt viel ist. Die Beerdigung von RC4 wird offiziell vom 26. Januar (für Firefox 44) bis Ende Februar (für Chrome) stattfinden.

Auch Microsoft plant, RC4 Anfang des kommenden Jahres zu verbannen (für Internet Explorer und Microsoft Edge), aufgrund der Unmöglichkeit, einen aus Versehen induzierten TLS 1.0 Fallback einer RC4-Webseite von einer Man-in-the-Middle-Attacke zu unterscheiden.

Ich kann mir nicht helfen und muss diesen Optimismus mit ein bissschen Skeptik verderben. Solche Upgrades würden sich normalerweise entweder auf langsame, gottverlassene Webseiten oder kritische Webdienste auswirken, die nicht so einfach geändert werden können. Es ist hochwahrscheinlich, dass wir Anfang des nächsten Jahres lebhafte Diskussionen darüber haben werden, dass jemand sich nach einem Browser-Update nicht mehr in sein Online-Banking einloggen kann. Wir werden sehen.

Sicherheitslücken in Belkin-N600-Routern

Der Artikel. Die CERT-Warnung.

Ich mag Nachrichten über Router-Sicherheitslücken. Anders als PCs, Smartphones und andere Geräte, werden Router gerne jahrelang in staubigen Ecken vergessen, vor allem, wenn sie ohne Unterbrechung funktionieren. Daher kümmert sich auch niemand, was in dieser kleinen Box passiert, selbst wenn man eine brandneue OpenWRT-basierte, maßgeschneiderte Firmware installiert – erst recht nicht, wenn man kein Power-User ist und der Router ursprünglich vom Netzwerkanbieter installiert wurde.

Doch ein Router besitzt den Schlüssel zu all Ihren Daten: Wer sonst könnte auf Ihre lokale Filesharing-Plattform zugreifen, den Datenverkehr abgreifen, die Online-Banking-Seite mit einer Phishing-Seite austauschen oder unerwünschte Werbung in die Google-Suchergebnisse einfügen. Das ist möglich, sobald jemand über eine einzige Sicherheitslücke auf Ihren Router zugreifen kann oder – noch wahrscheinlicher – über eine gefährliche Standard-Konfiguration.

Ich würde gerne bestätigen können, dass ich die Router-Firmware aktualisiert habe, sobald die neue Version veröffentlicht worden ist – aber das ist leider nicht so. Meine Bestleistung liegt bei einmal in sechs Monaten – dank der eingebauten Browser-Benachrichtigungen. Meinen vorherigen Router habe ich öfter aktualisiert, nur um dann mit Pannen kämpfen zu müssen. Für einige Zeit war auch mein eigener Router für eine Fernzugriffs-Sicherheitslücke anfällig.

In den Belkin-Routern wurden nun fünf Sicherheitslücken gefunden:

- Erratbare Transaktions-IDs, wenn Anfragen an den DNS-Server gesendet werden, die es theoretisch ermöglichen, den Server auszutauschen, wenn zum Beispiel ein Firmware-Update angefragt wird. Das ist allerdings keine große Sache.

- HTTP wird standardmäßig für kritische Operationen verwendet – zum Beispiel für Firmware-Updates. Das ist gruslig.

- Das Web-Interface ist standardmäßig nicht passwortgeschützt. Durch diesen Fehler kann alles verändert werden, vorausgesetzt, der Angreifer ist bereits im lokalen Netzwerk. Gruselstufe: mittel.

- Umgehung der passwortgeschützten Authentifizierung beim Zugriff auf das Web-Interface. Das Problem ist, dass der Browser den Router informiert, ob der Nutzer eingeloggt ist, und nicht umgedreht. Da reicht es, ein paar Parameter in den Daten, die dem Router gegeben werden, auszutauschen und schon braucht man kein Passwort mehr. Gruselstufe: 76 Prozent.

- Wird ein Anwender dazu gebracht, auf einen speziell angefertigten Link zu klicken, kann ein Angreifer die Router-Einstellungen aus der Ferne ändern. Verdammt gruslig.

Nun gut, sie haben also eine Reihe von Löchern in einem nicht ganz so bekannten Router gefunden – toll. Das Problem ist, dass nicht viele Menschen Fehler in Routern suchen und die Tatsache, dass im Belkin-Router Sicherheitslücken gefunden wurden, nicht bedeutet, dass die Geräte anderer Hersteller sicher sind. Deren Zeit wird vielleicht noch kommen. Und aktuelle Artikel zeigen, dass die Lage nicht gerade rosig ist.

Was kann man aus dem neuen Fall also mitnehmen? Man muss sein lokales Netzwerk so gut wie möglich schützen, selbst mit den zur Verfügung stehenden Tools: Passwortschutz für das Web-Interface, keine WLAN-Nutzung über WEP, Ausschalten von WPS und anderen nungenutzten Funktionen wie dem Zugriff auf FTP-Server und Telnet/SSH (vor allem extern).

Was ist sonst noch passiert?

Die USA planen Sanktionen gegen China aufgrund von deren massiven Cyber-Spionage-Aktionen. Das war eine der meist gelesenen Meldungen der vergangenen Woche. Allerdings hat sie ihre Eigenheiten: Die Sanktionen werden keinen Einfluss auf die Cyber-Sicherheit oder Bedrohungslandschaft haben – das Ganze ist reine Politik und nichts weiter.

Router sind nicht die angreifbarsten Geräte. Babyfone und andere „nutzerfreundliche“ Geräte sind noch schlimmer. Sie bieten keine Verschlüsselung oder Authorisierung und haben noch eine Menge weiterer Fehler.

Eine neue Methode, Gruppenseiten bei Facebook zu stehlen, wurde entdeckt; die Schuld trägt dabei die Pages-Manager-App. Die Sicherheitslücke wurde bereits gepatcht und die Forschungsarbeit, die den Fehler aufdeckte, bekam den Bug Bounty Award.

Oldies

Die Andryushka-Familie

Sehr gefährliche, residente „Ghost“-Viren. Sie befallen COM- und EXE-Dateien (außer COMMAND.COM), wenn die infizierte Datei (in der Katalogsuche) und deren TSR-Kopien gestartet werden (beim Öffnen, Ausführen, Umbenennen usw.). Andryushka-3536 konvertiert EXE-Dateien in COM-Dateien (ähnlich dem VASCINA-Virus). Der Virus wird in die Mitte der Datei geschrieben, wobei der Teil der kompromittierten Datei, in die sich der Virus schreibt, verschlüsselt und an das Ende der infizierten Datei geschrieben wird.

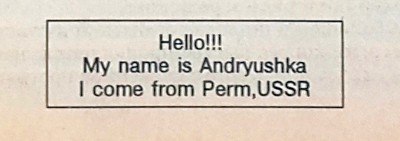

Sie fügen Zähler in Boot-Sektoren auf Festplatten ein und können, je nach Wert des Zählers mehrere Sektoren auf dem C://-Laufwerk korrumpieren. Während des Prozesses spielen Sie eine Melodie ab und zeigen den folgenden Text auf dem Monitor an:

Sie enthalten auch den Text: ungenügender Speicher. Sie verwenden eine anspruchsvolle Methode der Arbeit mit ISRs: Sie behalten einen Teil des int-25h-Handles in ihrem Code und überschreiben den dadurch verfügbaren Platz mit ihrem eigenen Code (int 21h call). Wenn int 25h aufgerufen wird, stellen sie den int-25h-Handler wieder her.

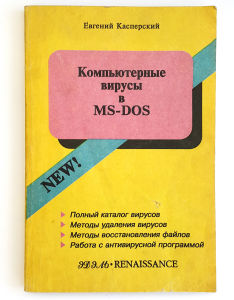

Zitat aus „MS-DOS-Computerviren“ von Eugene Kaspersky, 1992, Seite 23.

Hinweis: Diese Kolumne spiegelt die persönliche Meinung des Autors wider. Diese kann, muss aber nicht mit der Position von Kaspersky Lab übereinstimmen. Das ist Glücksache.

Apple

Apple

Tipps

Tipps