Vor 23 Jahren veröffentlichte Microsoft Windows 3.1, Apple zeigte den ersten PDA und Linus Torvalds stellte Linux unter der GNU-Lizenz vor. Und Eugene Kaspersky veröffentlichte ein Buch mit detaillierten Beschreibungen aller bis dahin bekannten Viren und Entfernungsmethoden, unter anderem mit dem Programm, das damals als -V bekannt war. Die Bedrohungslandschaft war damals noch nichts Besonderes: Alle Viren konnten in einem relativ dünnen Buch beschrieben werden, das einige Jahre lang als Referenz galt.

Der komplette Katalog der Schadprogramme, geschrieben 1992 von Eugene Kaspersky

Das waren gute Zeiten. Jetzt erscheinen täglich 325.000 neue Schadprogramme und die Branche steht fast wöchentlich vor neuen, systemweiten Sicherheitslücken — von Autos und Skateboards bis zu Atomkraftwerken. Das ist gleichzeitig gut und schlecht: Je mehr Menschen sich um die Sicherheit ihrer Daten, ihrer Firma und ihres eigenen Lebens sorgen, desto eher wird alles besser werden.

Und ab sofort präsentieren wir Ihnen jede Woche die drei wichtigsten Sicherheitsnachrichten mit ausführlichen Kommentaren. Ausgewählt von den Artikeln bei Threatpost und Kaspersky Daily.

Stagefright: Die Android-Sicherheitslücke, die noch nichts geändert hat

Der Artikel bei Threatpost. Die Reaktion von Google. Der Tipp des CERT. Und die Tipps von Kaspersky Daily, wie man sich vor der Sicherheitslücke schützt.

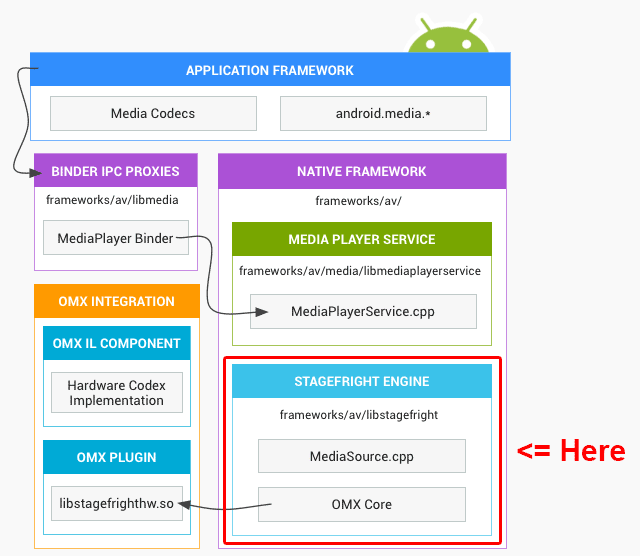

Das Magazin Wired nennt sie eine der „schlimmsten Android-Sicherheitslücken, die bisher entdeckt wurden„, aber das ist nicht ganz richtig: es kann schlimmer sein. Der große Unterschied dieser Lücke zu zum Beispiel Heartbleed und Shellshock ist, dass man keinen Namen dafür erfinden musste, denn Stagefright ist eine Android-Engine für das Abspielen von Audio- und Videodaten und Teil des Android Open Source Project. Technisch gesehen handelt es sich um ein ganzes Paket von Sicherheitslücken (der Zimperium-Experte, der sie entdeckt hat, hat dafür sieben ID-Nummern in der CVE-Datenbank reserviert), die meist mit einem Buffer-Overflow zu tun haben.

Die Aufgabe der Engine ist es, verschiedene Sounds und Videos abzuspielen, und wie ZDNet anmerkt, ist sie so programmiert, dass sie das Video abspielt, „bevor Sie überhaupt daran denken, es anzusehen“. Und all diese Aufgaben werden auf der höchsten Zugriffsebene ausgeführt. Der Grund dafür ist, dass es einfacher war, das Ganze so zu programmieren. Und es war recht einfach, der Android-Sandbox zu entkommen, die eigentlich für solche Tricks zur Verfügung steht.

95% of #Android phones can be hacked with one just #MMS, millions at risk https://t.co/BJg5e7ss8N #infosec pic.twitter.com/DGBSkhQdDo

— Kaspersky (@kaspersky) August 4, 2015

Dadurch haben wir ein leuchtendes Beispiel für einen Proof of Concept: Man schickt eine MMS an das Handy und schon hat man es eingefangen. Man muss nicht einmal die „geladene“ MMS öffnen: Das Handy infiziert sich selbst, da es der Bequemlichkeit wegen dafür programmiert ist.

Ist das alles wirklich so schlimm? Nicht ganz. Zum einen verhindert die Address-Space-Layout-Randomization-Technologie in Android 4.1 und höheren Versionen, dass das Ganze passiert, oder „löst das Problem“ zumindest teilweise. Zum anderen hat Zimperium, im Rahmen seiner Verantwortung und den Regeln zur Veröffentlichung von Sicherheitslücken, den Exploit-Code noch zurückgehalten. Und dank der bereits veröffentlichten Patches ist alles ziemlich ok.

Doch die Reaktion von Google ist interessant. Hier eine kurze Zusammenfassung des entsprechenden Blog-Beitrags auf dem offiziellen Android-Blog: „Alles ist gut. Unsere Sandbox ist fantastisch. Nur 0,15% der Android-basierten Geräte haben die schädliche App (hier kommen dann viele Sternchen, eine Menge Kleingedrucktes und Klauseln). Aber, damit alles absolut gut ist, werden Nexus-Geräte monatlich Sicherheits-Updates bekommen.“

Das hört sich gut an, aber was ist mit dem Rest der Android-basierten Smartphones und Tablets? Googles Initiative hilft beim Android-Fragmentierungsproblem nicht, es gibt Verzögerungen beim Update der neuesten Geräte mit den neuesten Betriebssystemversionen und ältere Hardware wird gar nicht mehr aktualisiert.

lol when ur Jeep gets updates faster than ur Android phone

— SwiftOnSecurity (@SwiftOnSecurity) July 27, 2015

Glücklicherweise sagen HTC, Samsung, Sony, LG und einige andere Hersteller, dass sie ihre Smartphones und Tablets ab sofort öfter aktualisieren werden. Dennoch bleibt das Ganze neblig und wir wissen nur, dass manche Geräte Updates bekommen werden. Eines Tages. Vielleicht. Wenn wir brav sind.

Aber dennoch ist das Ganze ein gutes Zeichen. Früher oder später wird Android einen Update-Prozess haben wie Microsoft mit dem Patch Tuesday. Vor einem Jahr sagte Adrian Ludwig, Android Security Chief bei Google, dass mit der Sicherheit alles ok sei und nur Google Play ein bisschen repariert werden müsse. Man kann also davon ausgehen, dass Stagefright wirklich nützliche Änderungen bringen wird. Zumindest hoffen wir das. Was bleibt uns schon anderes übrig?

Weitere Auto-Hacks

Der Artikel bei Threatpost. Der vorhergehende Artikel bei Threatpost. Der Bericht von der Black Hat bei Kaspersky Daily. Und noch ein Bericht von der DEF CON.

In der letzten Woche gab es einen Meilenstein: den ersten kritischen Patch für ein Auto. Genauer gesagt für das Uconnect-Infotainmentsystem, das von Fiat Chrysler verwendet wird und missbraucht werden kann – für die Kontrolle von Nicht-Entertainment-Funktionen (man kann das Auto darüber in den Graben steuern) und für den Empfang von eingehenden Verbindungen per Handynetzwerken. Zu diesem Thema muss man einfach folgendes bringen:

WHY DOES A CAR EVEN HAVE INBOUND CONNECTIONS

WHY IS THE STEREO CONNECTED TO THE IGNITION

WHY DOES SOME IPHONE GUY HAVE TO POINT IT OUT

— SwiftOnSecurity (@SwiftOnSecurity) July 22, 2015

Aber das war in der letzten Woche. In dieser Woche wurde eine weitere Sicherheitslücke entdeckt, zwar nicht so episch, aber dennoch recht interessant. Stellen Sie sich vor, Sie sind im sonnigen Spanien, oder in Bulgarien, oder in Griechenland, ganz egal. Sie mieten ein Fahrzeug, fahren zum Strand und gehen Schwimmen. In der Zwischenzeit könnte jemand die Autoschlüssel stehlen. Im Normalfall würde das dem Dieb nicht viel bringen, da er erst einmal das Auto finden müsste. Aber da das Auto ein Mietwagen ist, steht das Nummernschild auf dem Schlüssel.

#BlackHat 2015: The full story of how that Jeep was hacked https://t.co/y0d6k8UE4n #bhUSA pic.twitter.com/SWulPz4Et7

— Kaspersky (@kaspersky) August 7, 2015

Sie sollten also besser im Hotel-Pool schwimmen. Der unabhängige Sicherheitsforscher Samy Kamkar hat entdeckt, dass so ein Szenario ganz real sein kann, wenn man OnStar RemoteLink verwendet, mit dem man den Standort von GM-Fahrzeugen finden und die Türen öffnen kann. Kamkar entwickelte schnell ein Wundergerät, das die Verbindung zwischen der mobilen App und dem Auto unterbrechen kann, indem man neben dem Besitzer steht.

Aber das Ganze ist nicht so schlimm, wie es scheint: Laut dem Forscher liegt das Problem auf Seite der App, nicht beim Auto, und ein einfaches Update könnte das Problem lösen. Und noch etwas ist hier wichtig: Viele Menschen kennen die Multimediasysteme in modernen Autos. Sie sind fast wie Android und iOS, bieten Touchscreens, manchmal Internetzugang und verschiedene Multimedia-Tricks. Das Problem ist, dass sie viel schlimmer als die mobilen Betriebssysteme sind: langsam, fehlerhaft und langweilig. Ich zitiere erneut Wired: Verglichen mit Android „stinken“ die Multimedia-Systeme der Autohersteller.

Warum? Weil sich all diese Infotainment-Dinger für die eher konservativen Autohersteller zu schnell entwickeln. Und die Hersteller hinken hinterher. Glücklicherweise, gibt es auch Ausnahmen.

Tesla Model S being hacked and patched blazing-fast https://t.co/ZuC0uzeKfn pic.twitter.com/al9naQnsbx

— Kaspersky (@kaspersky) August 10, 2015

Die Automobilindustrie hinkt auch bei der Sicherheit hinterher. Bei Dingen wie dem Uconnect-Fehler fassen sich Sicherheitsspezialisten an den Kopf. Davon abgesehen wird die Sicherheit meist nicht beachtet, wenn man etwas Neues erfindet, denn „unsichere“ Programmierung ist günstig und einfach. Und da beginnen die Angriffe auf den Anlasser. Die relative Isolation von Autotechnologien und der Computerwelt, hat sie bisher geschützt, doch das wird in Zukunft die Schwachstelle sein: Autos werden gehackt werden, wo niemand es vermutet, und ohne Sicherheitsmaßnahmen wird das ein Fest für die Hacker werden.

So verhindern Sie Ihr Tracking und können Spaß am Leben haben

Die Geschichte. Der Artikel der EFF.

Do-Not-Track-Mechanismen werden von allen bekannten Browsern unterstützt, doch leider funktioniert das oft nicht. Eigentlich eine gute Idee: Wenn Sie nicht möchten, dass Banner, Soziale Netzwerke, Internet-Forscher und -Zähler, Google usw. Ihren Aufenthaltsort kennen, schalten Sie die entsprechende Funktion ein und genießen Ihre Privatsphäre.

Vergessen Sie es. Das Ganze wird schon seit 10 Jahren beworben und hat sich seitdem nicht weiterentwickelt. Sie sehen immer noch Werbung für Dinge, die Sie schon gekauft haben – vom Online-Shop, bei dem Sie diese gekauft haben. Das Problem ist, dass sich die Branche nicht auf den praktischen Nutzen von Do Not Track einigen kann und die Nutzer, die nicht geortet werden möchten, nicht respektiert.

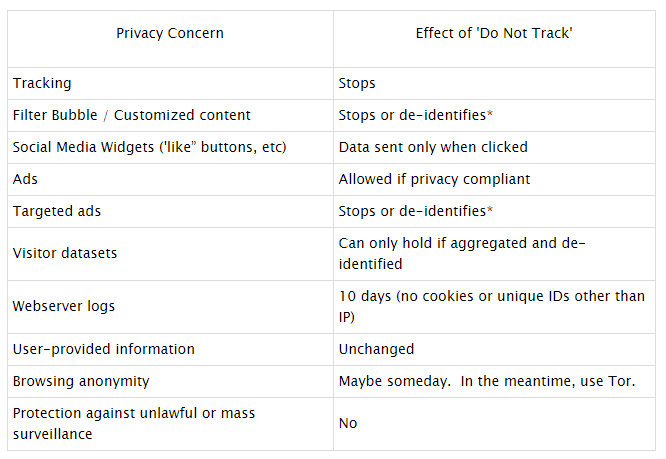

Die Electronic Frontier Foundation (EFF) sieht in einem neuen Standard die Lösung, der die Do-Not-Track-Forderungen für Webseiten verstärkt. Wenn eine Seite zum Beispiel sagt, sie folge den Do-Not-Track-Prinzipien, darf sie keine Buttons von Sozialen Netzwerken haben, die diesen Prinzipien nicht folgen. Wenn eine Seite einen technischen Grund hat, die Nutzeraktivitäten zu verfolgen (etwa um etwas zu kaufen, zu autorisieren usw.), muss sie nach der Erlaubnis des Anwenders fragen.

Die neuen Forderungen bleiben aber freiwillig und ohne Kontrolle. Die EFF verlässt sich darauf, dass die Verletzung freiwillig angenommener Richtlinien (in manchen Ländern) zu einer Klage führen kann. Aber das ist nicht zwingend so. Daher steht in der Ankündigung der neuen Richtlinien ganz offen, dass sie bei zielgerichteter Werbung helfen können, für ein wirklich anonymes Surfen im Internet aber nur Dinge wie VPN und TOR nützlich sind.

Das Problem wird noch schlimmer, da viele Menschen sich gar nicht darum kümmern, ob sie beobachtet werden oder nicht. Die Do-Not-Track-Regeln werden von einer kleinen Gruppe von Aktivisten diskutiert und die meisten anderen Anwender machen sich nicht die Mühe, einen weiteren Haken in den Einstellungen zu setzen. Das ist aber falsch. Und es geht auch nicht um die großen, bösen Konzerne, die Sie massenhaft orten und nachverfolgen möchten.

Neue Technologien wie Cortana von Microsoft, Google Now, oder Apples Siri müssen, um nützlich zu sein, Tonnen von Daten zum Anwender sammeln und verarbeiten, da dies dafür notwendig ist. Paranoide Menschen sollten die Nutzungsbedingungen von Windows 10 daher besser nicht lesen, denn darin sind all diese Nuancen in harter, rechtlicher Sprache formuliert. Es ist ganz normal, dass unsere Geräte viel über uns wissen müssen, damit sie praktische Helfer für uns sein können.

Sicherheitswoche 32: #Android #Stagefright, neue #Auto-Hacks und die Initiative Do Not Track 2.0 für mehr #Privatsphäre

Tweet

Aber je mehr Daten die Firmen über uns sammeln, desto wichtiger ist die Arbeit der Wenigen, die ernsthaft Möglichkeiten zur Beschränkung dieser Datensammlung bieten möchten. Beschränkung auf das notwendige Minimum.

Was gab es sonst noch?

Das BIOS von Mac-Computern wurde gehackt. Und das nicht zum ersten Mal.

Ein paar böse Jungs haben statt dem Windows-10-Update eine Ransomware verschickt.

In China wurde ein VPN-Dienst entdeckt, der neben seinen eigenen Servern auch gehackte PCs für kriminelle Aktivitäten verwendete.

Oldies

Die Schadprogrammfamilie „Protect“

Gefährliche resistente Viren, die .com- und .exe-Dateien bei der Ausführung angreifen. Je nach Version unterbrechen Sie int 21h und int 1Ch oder int 33h. Sie enthalten den String „File protection“. „Protect-1157“ entfernt die Dateiattribute und blockiert die Maus. „Protect-1355“ kündigt sich auf EGA- und VGA-Monitoren mit einem leichten und extrem lästigen Flackern an.

Zitat aus „MS-DOS-Computerviren“ von Eugene Kaspersky, 1992.

Hinweis: Diese Kolumne spiegelt die persönliche Meinung des Autors wider. Diese kann, muss aber nicht mit der Position von Kaspersky Lab übereinstimmen. Das ist Glücksache.

Auto-Hacks

Auto-Hacks