In einem früheren Blogbeitrag haben wir Bedeutung und Zweck von VPN (Virtual Private Network) erläutert und verschiedene Anwendungsfälle aufgeführt. Heute besprechen wir seine häufigsten Implementierungen, sowie deren jeweilige Vor- und Nachteile.

VPN bezeichnet definitionsgemäß ein vielseitiges Konzept und es ist zunächst einmal schwierig zu verstehen, ob eine Implementierung ein VPN ist oder nicht. Gewissermaßen kann der Vorläufer des Internets, ARPANET, ebenfalls als VPN angesehen werden. Interessanterweise sind fast alle Netzwerkkonzepte und Protokolle zunächst als Unternehmenstechnologien entwickelt worden und erst später für den Normalverbraucher zugänglich gemacht worden.

Nun gut, weder Geschichte noch Unternehmensstrukturen sind für uns an dieser Stelle von Interesse. In diesem Blogbeitrag geht es um gewöhnliche VPN-Implementierungen, auf die auch ein Nutzer ohne Technikverstand stoßen könnte.

What exactly is VPN? https://t.co/yxKQu3fWG1 #IT101 #VPN #security pic.twitter.com/B3Ca9qYXIK

— Kaspersky (@kaspersky) January 28, 2016

Zunächst einmal wollen wir uns diese Implementierungen näher ansehen, die dem Schutz von Nutzern dienen, die sich mit einem öffentlichen WLAN-Netzwerk verbinden, oder ihnen dabei helfen, bestimmte IP-basierte Beschränkungen eines Serviceproviders zu umgehen. In aller Regel benutzen verbraucherorientierte VPN-Services die Kapazitäten gängiger Betriebssysteme und bieten Schritt-für-Schritt-Anleitungen für den Aufbau einer sicheren Verbindung.

VPN hat kürzlich einen großen Schritt vorwärts gemacht, um diesen Prozess zu vereinfachen: der normale Nutzer braucht sich jetzt nicht mehr durch Technikjargon durcharbeiten und muss nunmehr einfache Instruktionen befolgen wie „Bezahlen Sie hier, laden Sie hier die App herunter, klicken Sie hier“. Aber in manchen Fällen wäre es hilfreich zumindest zu wissen, worin sich VPN-Implementierungen voneinander unterscheiden können.

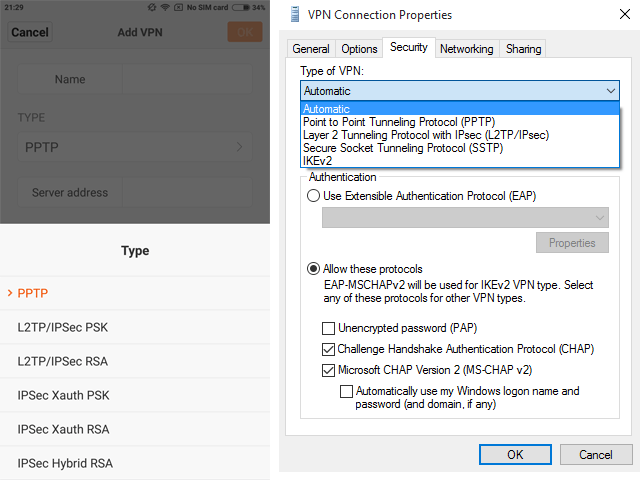

VPN-Einstellungen in Android (links) und Windows (rechts)

Beliebte VPN-Implementierungen

PPTP (Point-to-Point Tunneling Protocol) wurde vor etwa 20 Jahren entwickelt, was sowohl sein Vor-, als auch sein Nachteil ist. Der größte Vorteil ist die Kompatibilität mit fast allen Betriebssystemen, sogar Altsystemen, was das Protokoll sehr universell und benutzbar macht. Darüber hinaus beansprucht es, verglichen mit neueren Lösungen, nicht viel Rechenleistung.

Der Hauptnachteil hängt mit dem Alter zusammen: gemessen an den heutigen Sicherheitsanforderungen, bietet es nur sehr wenig Schutz. Seine Verschlüsselungsmethoden waren absolut ausreichend Mitte der Neunzigerjahre, aber mittlerweile sind sie nicht mehr sicher genug — ein Problem, dass durch die fehlerhafte Architektur und verschiedene Sicherheitsschwachstellen in der beliebtesten Microsoft-Implementierung verstärkt wird.

Darüber hinaus, was PPTP betrifft, wird Verschlüsselung nicht standardmäßig angeboten und ein Gegner braucht mit der heutzutage verfügbaren Produktionshardware weniger als 24 Stunden, um ein Passwort zu knacken. Wenn keine absolut sichere Verbindung erforderlich ist oder wenn keine VPN-Verbindung verfügbar ist, dann ist es besser PPTP mit schwacher Verschlüsselung zu nutzen, als sich gar nicht zu schützen.

PPTP, L2TP, IPSec, OpenVPN — VPN-Implementierungen und ihre Besonderheiten

Tweet

Einmal habe ich mich in einer verzwickten Lage befunden: ich bin in ein Land gereist, was für gewisse Internetreglementierungen bekannt ist (wenn Sie wissen, was ich meine). Ich habe unseren Firmen-PPTP-Server, der sich in meinem Heimatland befindet, für die E-Mail-Korrespondenz genutzt und meine E-Mails sind mit einer Verspätung von zwei Tagen bis hin zu ungefähr zwei Wochen zugestellt worden. Man kann nur Mutmaßungen darüber anstellen, wo diese E-Mails zwischenzeitlich hängengeblieben waren. Gleichzeitig ist die Nutzung alternativer und sichererer VPN-Verbindungen dort untersagt. Diese Geschichte bestätigt einmal mehr, dass PPTP längst nicht sicher genug ist, um Sie vor mächtigen Regierungen oder Unternehmen zu schützen.

Researchers Uncover ‘Terracotta’ Chinese #VPN Service Used by #APT Crews https://t.co/rqSo3Xp0hB via @Threatpost pic.twitter.com/nVCLMb6QvC

— Kaspersky (@kaspersky) August 4, 2015

L2TP (Layer 2 Tunneling Protocol) ist PPTP sehr ähnlich. Diese beiden Standards wurden praktisch zeitgleich entwickelt und zertifiziert, auch wenn L2TP als effizienter in Bezug auf virtuelle Netzwerke angesehen wird, dafür allerdings mehr Rechenleistung beansprucht. Es wird üblicherweise von ISPs und Firmennutzern verwendet. L2TP bietet übrigens keine Standardverschlüsselung und kommt in einem Bundle zusammen mit anderen Protokollen (üblicherweise mit IPSec).

IPSec (Internet Protocol Security) ist eine Ansammlung von Protokollen, Standards und Empfehlungen. Dieses Bundle ist für verschiedene Typen von sicheren Verbindungen bestimmt. Die ersten Ausarbeitungen von IPSec gehen bis in die frühen Neunzigerjahre zurück, aber da die konstante Verbesserung Teil des Konzepts ist und Aktualisierungen entsprechend der technischen Entwicklung durchgeführt werden, ist das keine statische Spezifikation.

Es ist offensichtlich für welche Art von Organisationen es entwickelt wurde. IPSec hat ein Dutzend Standards (je mit mehr als einer Implementierung) eingeschlossen, die dafür genutzt werden konnten, sichere Verbindungen auf allen Ebenen zu ermöglichen. IPSec ist zugegebenermaßen gut, wenn es um Architektur, Verlässlichkeit der Verschlüsselungsalgorithmen und Leistungsfähigkeit geht.

Bei allem Respekt hat IPSec allerdings auch seine Nachteile. Erstens ist es für den durchschnittlichen PC-Nutzer nicht einfach zu konfigurieren, und wenn es nicht sachgemäß konfiguriert worden ist, stellt es ein Sicherheitsrisiko dar. Darüber hinaus wird es, wie schon zuvor erwähnt, in einem Bundle mit verschiedenen anderen Protokollen genutzt.

Security concerns arise as subways get wi-fi. http://t.co/sEcNTlSqwX Surf safe, but also consider using a #VPN http://t.co/BR1cYmrIjl

— Kaspersky (@kaspersky) May 14, 2013

Zweitens beansprucht es viel Rechenleistung. Dieser Nachteil wird zum Teil durch den Einsatz von Hardwarebeschleunigung von AES-Verschlüsselungsalgorithmen kompensiert (die üblicherweise in heutigen IPSec-Implementierungen neben anderen Algorithmen angeboten werden). Diese AES-Hardwarebeschleunigungs-Funktion wird in aktuellen Prozessoren für Mobilgeräte und Desktop-PCs eingesetzt, sowie in WLAN-Routern und so weiter.

Bedauerlicherweise werden Technologien, die von Theoretikern (hauptsächlich in Mathematik-Thinktanks) entwickelt werden, von Praktikern hergestellt, die mitunter kein wissenschaftliches Verständnis und unzureichende Kenntnisse haben. Eine Forschungsarbeit, die im Oktober 2015 veröffentlicht wurde, legt dar, dass sich bis zu 66% der IPSec-Verbindungen mit relativ geringem Aufwand cracken lassen und die NSA ist höchstwahrscheinlich im Besitz geeigneter Hardwareressourcen, um die Verschlüsselung zu kompromittieren.

#ICYMI Prime Diffie-Hellman Weakness May Be Key to Breaking Crypto: https://t.co/uI1hDBqsvz via @threatpost pic.twitter.com/sLynrjtcu7

— Kaspersky (@kaspersky) October 19, 2015

Das Problem liegt im inkorrekten Gebrauch von Protokollen, die genutzt werden, um eine sichere Verbindung aufzubauen. Das trifft nicht nur auf IPSec zu, sondern auch auf TLS (was wir weiter unten erläutern werden) und SSH, sowie TOR und OTR. Mit anderen Worten, es liegt eine gewisse Gefährdungswahrscheinlichkeit vor, sowohl für VPN-Verbindungen als auch für andere Arten von sicheren Verbindungen für bestimmte Webseiten, Mailserver, Messenger und Ähnliches.

Natürlich sind lange Anlaufzeiten und beträchtliche Rechenleistung erforderlich, um eine solche Attacke auszuführen, aber in dem für die Studie durchgeführten Fall haben die Forscher herkömmliche Cloud-Technologien von Amazon benutzt und offensichtlich eine realistische Summe Geld ausgegeben, die einem privaten Akteur technisch zur Verfügung steht.

Wenn solche Ressourcen zur Hand sind, bedarf es für eine Attacke einer Vorbereitungszeit von bestenfalls einer Minute und im ungünstigsten Fall einem Monat. Gleichzeitig waren einige Experten skeptisch in Bezug auf diesen Konzeptnachweis: sie sagen, dass im echten Leben die Zahl an Systemen mit Sicherheitslücken wesentlich niedriger ist. Bestimmte Aspekte der Forschungsarbeit sollten nichtsdestoweniger ernst genommen werden; Entwickler potenziell anfälliger Software haben sich währenddessen darangemacht, Patches zu entwickeln (oder haben dies bereits getan) und haben ihre Nutzer gewarnt.

Fewer IPsec VPN Connections at Risk from Weak Diffie-Hellman: https://t.co/IMzm0qRYsj via @threatpost

— Kaspersky (@kaspersky) October 28, 2015

SSL- (Secure Sockets Layer) und TLS-VPNs (Transport Layer Security) gehören, wie ihre Namen schon sagen, zu einer Anwendungsgruppe, die auf SSL- beziehungsweise TLS-Protokollen basiert, die zum Teil durch andere Schutzmaßnahmen ergänzt werden. Beim Surfen im Internet sollten Sie schon einmal auf SSL oder TSL gestoßen sein; diese Webseite zum Beispiel verwendet es: das Präfix „https“ und das grüne Schlosssymbol vor der URL bestätigen, dass die Webseite dieses Protokoll für eine sichere Verbindung nutzt.

Die ersten Implementierungen dieser Protokolle gehen in das vergangene Jahrhundert zurück, auch wenn die Technologie erst in den Zweitausenderjahren an Zugkraft gewonnen hat. Die Ausbreitung der Protokolle hat es ermöglicht, sie unter die Lupe zu nehmen und einige Sicherheitsschwachstellen — sowohl in der Architektur selbst als auch in verschiedenen Implementierungen — aufzutun. SSL 3.0 wurde im Juni 2015 auslaufen gelassen; die aktuellste Version ist TLS 1.2, auch wenn es keineswegs komplett sicher ist: das hängt größtenteils von der Konfiguration ab (siehe IPSec). Abgesehen davon sind beide Protokolle dazu gezwungen, eine Abwärtskompatibilität anzubieten.

Definitiv ein Vorteil dieses Typs von VPN ist die Verbreitung von SSL/TLS im Internet, was bedeutet, dass die meisten öffentlichen Netzwerke sie uneingeschränkt durchlassen. Was die Nachteile betrifft, so haben diese VPNs eine niedrige Leistungsstärke, sind schwierig zu konfigurieren und benötigen zusätzliche Software.

Zu den am meisten verbreiteten SSL-/TLS-VPN-Implementierungen gehören OpenVPN (SSL 3.0 / TLS 1.2) und Microsofts SSTP (SSL 3.0). SSTP ist sogar in Windows integriert. OpenVPN hat aufgrund dessen, dass es frei zugänglich ist, viele Implementierungen für die meisten Plattformen und wird als bislang verlässlichste VPN-Implementierung angesehen.

Schlussbemerkung

Wir haben die verbreitetsten VPN-Implementierungen, die bislang bekannt sind, unter die Lupe genommen. Diese Technologie hat sich jedoch im Laufe der Jahre verändert und es hat eine Vielzahl an Nachahmungen gegeben. Denken Sie nur einmal an alle Anwendungen, die für den Unternehmens- und Telekommunikationssektor entwickelt worden sind!

Dem normalen Nutzer würde ich empfehlen, bei OpenVPN zu bleiben, da es frei zugänglich, verlässlich und sicher ist. Allerdings haben diese und andere VPN-Implementierungen einige vertrackte technische und legale Besonderheiten, die ich in einem der kommenden Beiträge dieser Reihe behandeln werde.

IPSec

IPSec

Tipps

Tipps