Die Zwei-Faktor-Authentifizierung (2FA) unter Verwendung von Einmal-Passwörtern (OTPs) wird heute oft als Allheilmittel gegen Phishing, Social Engineering, Kontodiebstahl und andere Übel im Cyberspace angesehen. Durch die Anforderung eines OTP bei der Anmeldung bietet der betreffende Dienst eine zusätzliche Schutzebene für die Benutzerverifizierung. Der Code kann in einer speziellen App direkt auf dem Gerät des Benutzers generiert werden, doch leider machen sich nur wenige Leute die Mühe, eine Authenticator-App zu installieren und zu konfigurieren. Daher senden Websites in der Regel einen Bestätigungscode in Form einer SMS, einer E-Mail, einer Push-Benachrichtigung, einer IM-Nachricht oder sogar eines Sprachanrufs.

Dieser Code ist für eine begrenzte Zeit gültig und erhöht die Sicherheit erheblich. Aber ein Wundermittel ist es nicht: Selbst mit 2FA bleiben persönliche Konten anfällig für OTP-Bots – eine automatisierte Software, die Benutzer durch Social Engineering dazu bringt, ihre OTPs preiszugeben.

Welche Rolle diese Bots beim Phishing spielen und wie sie funktionieren, erfährst du hier …

So funktionieren OTP-Bots

OTP-Bots werden entweder über ein Kontrollfeld in einem Webbrowser oder über Telegram gesteuert und geben sich als legitime Organisationen wie Banken aus, um das Opfer dazu zu bringen, ein gesendetes OTP preiszugeben. So läuft es ab:

- Nachdem der Betrüger die Zugangsdaten des Opfers einschließlich des Passworts erhalten hat (siehe unten) meldet sich der Betrüger beim Konto des Opfers an und wird aufgefordert, ein OTP einzugeben.

- Das Opfer empfängt das OTP auf seinem Telefon.

- Der OTP-Bot ruft das Opfer an und fordert es mithilfe eines zuvor aufgezeichneten Social-Engineering-Skripts auf, den erhaltenen Code einzugeben.

- Das ahnungslose Opfer gibt den Code während des Anrufs direkt auf seinem Telefon ein.

- Der Code wird an den Telegram-Bot des Angreifers weitergeleitet.

- Der Betrüger erhält Zugriff auf das Konto des Opfers.

Die Hauptfunktion des OTP-Bots besteht darin, das Opfer anzurufen. Der Erfolg des Betrugs hängt davon ab, wie überzeugend der Bot ist: OTPs haben eine kurze Lebensdauer, daher ist die Wahrscheinlichkeit, während eines Telefonats einen gültigen Code zu erhalten, viel höher als bei anderen Methoden. Aus diesem Grund bieten OTP-Bots zahlreiche Möglichkeiten zur Optimierung der Anrufparameter.

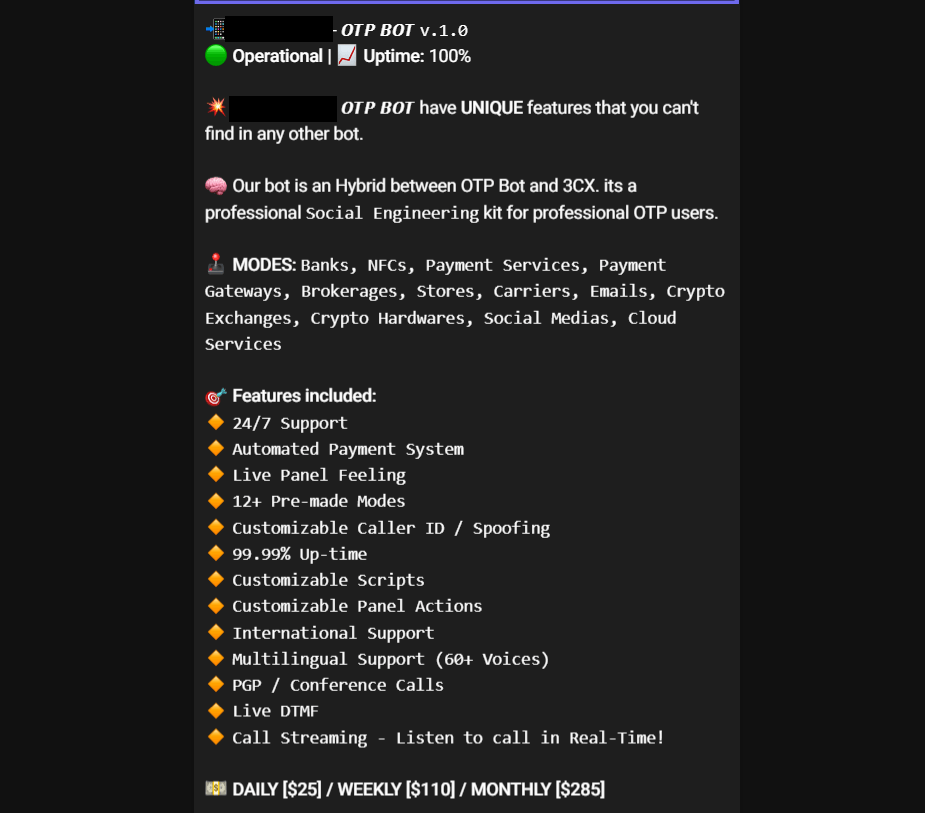

Dieser OTP-Bot bietet über ein Dutzend Funktionen: vorgefertigte und angepasste Skripte in mehreren Sprachen, 12 Betriebsmodi und sogar technischen Support rund um die Uhr

OTP-Bots sind ein Geschäft, daher kaufen Betrüger zu Beginn ein Abonnement in Kryptowährung für umgerechnet bis zu 420 US-Dollar pro Woche. Anschließend füttern sie den Bot mit dem Namen, der Nummer und den Bankdaten des Opfers und wählen die Organisation aus, die sie imitieren möchten.

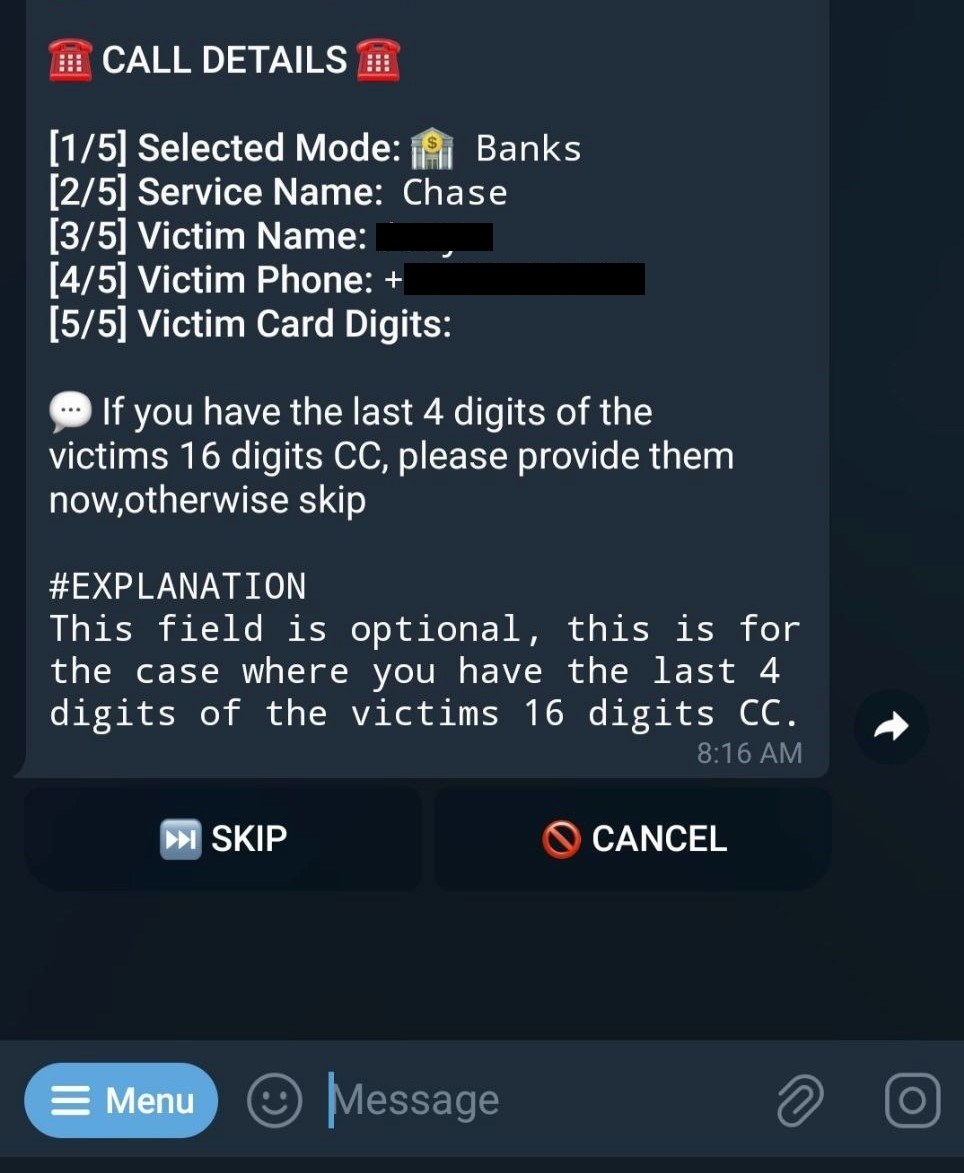

Das benutzerfreundliche Bot-Menü ist sogar für Betrüger ohne Programmierkenntnisse leicht verständlich

Um die Glaubwürdigkeit zu untermauern, können die Betrüger die Spoofing-Funktion aktivieren, indem sie die Telefonnummer angeben, von der der Anruf zu kommen scheint und die auf dem Telefon des Opfers angezeigt wird. Sie können auch die Sprache und sogar die Stimme des Bots anpassen. Alle Stimmen werden KI-generiert, sodass der OTP-Bot beispielsweise Englisch mit indischem Akzent oder kastilisches Spanisch „sprechen“ kann. Wenn ein Anruf an die Mailbox weitergeleitet wird, weiß der Bot, dass er auflegen muss. Um sicherzustellen, dass alles richtig konfiguriert ist, können die Betrüger die Einstellungen des OTP-Bots überprüfen, indem sie ihre eigene Testnummer anrufen, bevor sie einen Angriff starten.

Das Opfer muss glauben, dass der Anruf legitim ist, daher können einige OTP-Bots vor dem Wählen der Nummer eine SMS mit einer Warnung über den bevorstehenden Anruf senden. Dies verringert die Wachsamkeit des Opfers, denn auf den ersten Blick ist nichts Verdächtiges: Man erhält eine SMS-Benachrichtigung von der „Bank“ über einen bevorstehenden Anruf und einige Minuten später ruft sie an – also kann es sich nicht um Betrug handeln. Tut es aber doch.

Während eines Anrufs fordern einige Bots möglicherweise nicht nur ein OTP, sondern auch andere Daten an, z. B. die Bankkartennummer und das Ablaufdatum, den Sicherheitscode oder die PIN, das Geburtsdatum, Dokumentdetails usw.

Für einen tieferen Einblick in die Funktionsweise von OTP-Bots lies unseren Bericht über Securelist.

Nur Bot alleine reicht nicht

Obwohl OTP-Bots ein wirksames Werkzeug zur Umgehung der 2FA sind, sind sie ohne die persönlichen Daten des Opfers völlig nutzlos. Um Zugriff auf ein Konto zu erhalten, benötigen Angreifer mindestens den Benutzernamen, die Telefonnummer und das Passwort des Opfers. Und je mehr Informationen sie über das Ziel haben (vollständiger Name, Geburtsdatum, Adresse, E-Mail-Adresse, Bankkartendaten), desto besser (für sie). Diese Daten können auf verschiedene Weise erlangt werden:

- Im Darknet. Hacker bieten regelmäßig Datenbanken im Darknet zum Verkauf an, sodass Betrüger Zugangsdaten kaufen können. Dazu gehören Passwörter, Bankkartennummern und sonstige Daten. Sie sind vielleicht nicht ganz aktuell, aber leider ändern die meisten Benutzer ihre Passwörter jahrelang nicht, und andere Details bleiben sogar noch länger aktuell. Übrigens benachrichtigt Kaspersky Premium dich umgehend über Sicherheitsverletzungen, die deine Telefonnummer oder E-Mail-Adresse betreffen, während Kaspersky Passwort Manager Vorfälle mit kompromittierten Passwörtern meldet.

- Aus frei verfügbaren Quellen. Manchmal gelangen Datenbanken im „normalen“ Web an die Öffentlichkeit, aber aufgrund der Berichterstattung in den Medien veralten sie schnell. So besteht beispielsweise die gängige Praxis eines Unternehmens darin, bei der Entdeckung einer Sicherheitsverletzung im Zusammenhang mit Kundendaten die Passwörter aller durchgesickerten Benutzerkonten zurückzusetzen und die Benutzer aufzufordern, bei der nächsten Anmeldung ein neues Passwort zu erstellen.

- Durch einen Phishing-Angriff. Diese Methode hat gegenüber anderen einen unbestreitbaren Vorteil: Die Daten des Opfers sind garantiert auf dem neuesten Stand, da Phishing in Echtzeit erfolgen kann.

Phishing-Kits (Phishkits) sind Tools, mit denen Betrüger automatisch überzeugende gefälschte Websites erstellen können, um persönliche Daten zu sammeln. Das spart Zeit und ermöglicht es Cyberkriminellen, alle benötigten Benutzerinformationen in einem einzigen Angriff zu sammeln (in diesem Fall sind OTP-Bots nur ein Teil eines Phishing-Angriffs).

Ein mehrstufiger Phishing-Angriff kann beispielsweise so aussehen: Das Opfer erhält eine Nachricht, die angeblich von einer Bank, einem Geschäft oder einer anderen Organisation stammt, in der es aufgefordert wird, seine persönlichen Kontodaten zu aktualisieren. Dieser Nachricht ist ein Phishing-Link beigefügt. Die Betrüger gehen davon aus, dass das Opfer, wenn es auf einer Website landet, die mit der Originalwebsite fast identisch ist, seine Anmeldedaten eingibt – und sie die Daten stehlen können. Und die Angreifer verwenden diese Informationen sofort, um sich in das echte Konto des Opfers einzuloggen.

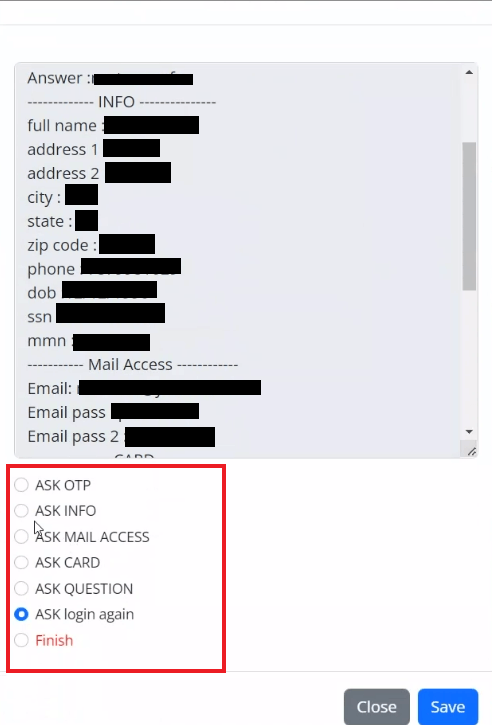

Wenn das Konto durch 2FA geschützt ist, geben die Betrüger einen Befehl an das Kontrollfeld des Phishing-Kits aus, um eine OTP-Eintragsseite auf der Phishing-Site anzuzeigen. Wenn das Opfer den Code eingibt, erhalten die Phisher vollen Zugriff auf das echte Konto und können beispielsweise Bankkonten leeren.

Aber das ist noch nicht alles. Betrüger nutzen die Gelegenheit, um so viele persönliche Informationen wie möglich zu extrahieren, und setzen den Benutzer unter Druck, als obligatorische Anforderung „seine Anmeldeinformationen zu bestätigen“. Über das Kontrollfeld können Angreifer in Echtzeit die E-Mail-Adresse, die Bankkartennummer und andere sensible Daten abfragen. Diese Informationen können verwendet werden, um andere Konten des Opfers anzugreifen. Sie könnten beispielsweise versuchen, mit dem Phishing-Passwort auf die Mailbox des Opfers zuzugreifen – schließlich verwenden Benutzer dasselbe Passwort oft für viele, wenn nicht sogar alle Konten! Sobald sie Zugriff auf die E-Mails erhalten, können die Angreifer tatsächlich alles machen, was sie wollen: Zum Beispiel das Passwort des Postfachs ändern und nach einer kurzen Analyse des Inhalts des Postfachs die Zurücksetzung des Passworts für alle anderen mit dieser Adresse verknüpften Benutzerkonten anfordern.

Schutz für deine Konten

- Verwende immer Kaspersky Premium, um automatisch nach Datenlecks zu suchen, die deine Konten betreffen und die mit E-Mail-Adressen und Telefonnummern verknüpft sind – sowohl deinen als auch denen deiner Familie. Wenn eine Sicherheitsverletzung erkannt wird, befolge die Empfehlungen der App zur Schadensbegrenzung (ändere zumindest sofort dein Passwort).

- Wenn du plötzlich ein OTP erhältst, sei wachsam. Möglicherweise versucht jemand, dich zu hacken. Einzelheiten dazu, wie du in diesem Fall vorgehen kannst, findest du in unserer Anleitung.

- Erstelle sichere und einmalige Passwörter für alle deine Konten mit Kaspersky Passwort Manager. Betrüger können dich nur dann mit OTP-Bots angreifen, wenn sie dein Passwort kennen. Erstelle daher komplexe Passwörter und bewahre sie sicher auf.

- Wenn du eine Nachricht mit einem Link zur Eingabe persönlicher Daten oder einem OTP erhältst, überprüfe genau die URL. Ein beliebter Trick von Betrügern besteht darin, dich auf eine Phishing-Site zu leiten, indem sie einige Zeichen in der Adressleiste ersetzen. Nimm dir immer einen Moment Zeit, um zu überprüfen, ob du dich auf einer legitimen Website befindest, bevor du vertrauliche Daten eingibst. Übrigens, unser Schutz blockiert alle Phishing-Umleitungsversuche.

- Gib deine OTPs niemals während eines Anrufs über die Telefontastatur an Dritte weiter. Denk daran, dass legitime Mitarbeiter von Banken, Geschäften oder Diensten oder sogar Strafverfolgungsbehörden niemals nach deinem OTP fragen werden.

- Bleib Betrügern einen Schritt voraus. Abonniere unseren Blog, um nützliche Informationen für mehr Sicherheit im Cyberspace zu erhalten.

Betrug

Betrug

Tipps

Tipps