Threat Intelligence in der Cloud: Kaspersky Security Network (KSN)

Das Kaspersky Security Network (KSN) ist eine komplexe verteilte Infrastruktur für die intelligente Verarbeitung sicherheitsrelevanter Datenströme von Millionen freiwilliger Teilnehmer weltweit. Durch die automatische Analyse dieser Datenströme in der Cloud garantiert das System schnelle Reaktionszeiten auf neue und noch unbekannte Cyberbedrohungen und gewährleistet den bestmöglichen Schutz für jeden Partner oder Kunden. Diese Komponente ist eine der wichtigsten innerhalb des mehrstufigen Next Generation-Schutzes von Kasperskys, denn sie kombiniert Expertenanalysen, Algorithmen des maschinellen Lernens und Big Data und versetzt uns in die Lage, Muster, Veränderungen und neue Bedrohungen in der Cyberlandschaft zu erkennen – kompetent und präzise.

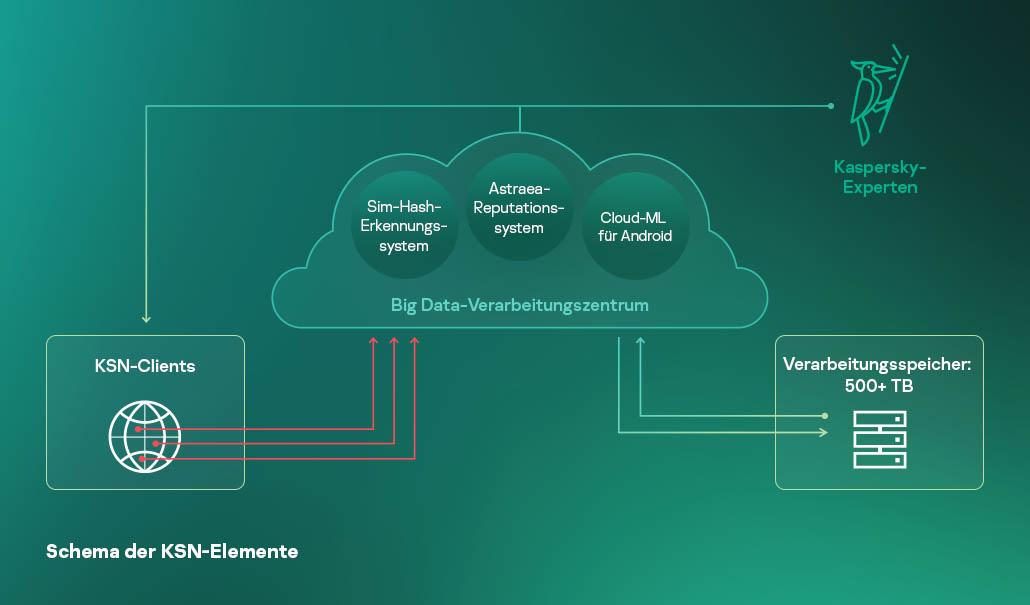

In der Abbildung oben sind die grundlegenden Elemente von KSN dargestellt, wie:

- Astraea-Reputationssystem. In diesem System laufen alle statistischen Werte und Metadaten von verdächtigen Objekten weltweit in Echtzeit zusammen. Im Anschluss an die Analyse wird die Reputation des Objekts berechnet. Sobald entschieden wurde, dass es sich um ein schädliches Objekt handelt, wird diese Information sofort über KSN allen Nutzern zugänglich gemacht. Wenn die Informationen zum Objekt noch nicht für eine endgültige Bewertung ausreichen, führt Astraea die Analyse zu einem späteren Zeitpunkt auf einer dann breiteren Datenbasis erneut aus.

- Similarity Hash Detection System ist ein lernfähriges System, das Malware-Varianten mithilfe von ML-Technologien erkennt. Die Cloud-Komponente des Systems erfasst mehrere Dateimerkmale aus unterschiedlichen Quellen, darunter automatische Laborsysteme zur Malware-Verarbeitung. Daraufhin werden per maschinellem Lernen gemeinsame Eigenschaften der ähnlichen Malware-Dateien ermittelt. Basierend auf diesen Eigenschaften werden Similarity Hashes SH) berechnet und über das KSN veröffentlicht. Die Endpoint-Lösung extrahiert die Merkmale der Datei auf dem Endpoint, berechnet den passenden SimHash und überprüft ihn über lokale und Cloud-SH-Datenbanken. Mit diesem Ansatz können Kaspersky-Produkte ganze Familien polymorpher Malware erkennen.

- Cloud ML for Android zur Erkennung mobiler Bedrohungen. Dieses Vorhersagemodell arbeitet mit Entscheidungsbäumen. Diese Art von leistungsstarkem ML-Modell, das auf Millionen von Malware-Proben basiert, kann Malware mit höchster Präzision erkennen, erfordert jedoch auch viele Ressourcen, die auf einem Mobilgerät nur schwer unterzubringen sind. Und genau hier kommt der Cloud-Ansatz ins Spiel. Zunächst erfasst der Agent auf dem Benutzergerät verschiedene Merkmale einer Android-App - Einstiegspunkte, Berechtigungen usw. -, um sich ein möglichst umfassendes Bild von der App zu verschaffen. Vertrauliche Benutzerdaten werden hierbei nicht erfasst. Der Datenvektor wird an die KSN-Cloud gesendet, wo sie vom Cloud ML-Modell für Android analysiert werden. Die Entscheidung hinsichtlich der Klassifizierung wird daraufhin umgehend an das mobile Gerät zurückgesendet.

Der KSN-Ansatz als letzte Sicherheitsschicht bietet folgende Vorteile für die Systeme und Daten der Kunden:

- Erkennung hoch entwickelter und zuvor unbekannter Malware

- Reduzierung der Anzahl von Fehlalarmen (False Positives)

- Signifikante Verkürzung der Reaktionszeit auf neue Bedrohungen – im Vergleich zu herkömmlichen signaturbasierten Lösungen von Stunden auf Sekunden oder Minuten.

Grundprinzipien des KSN-Datenschutzes:

- Die verarbeiteten Informationen beschränken sich auf das, was zur Verbesserung des Erkennungsalgorithmus, Optimierung des Produktbetriebs und Bereitstellung der besten Lösung für unsere Kunden erforderlich ist;

- Wir erhalten die verarbeiteten Informationen von Kunden, die einer Endbenutzer-Lizenzvereinbarung (EULA) und einer KSN-Vereinbarung zugestimmt haben. Im Rahmen dieser Dokumente werden die erfassten Informationen ausführlich beschrieben;

- Die Zustimmung zur KSN-Vereinbarung kann jederzeit in den Einstellungen erteilt oder widerrufen werden;

- Die durch das KSN erfassten Daten können keiner Einzelperson zugeordnet werden. Die Informationen werden in Form von aggregierten Statistiken auf separaten Servern mit strengen Richtlinien bezüglich der Zugriffsrechte verwendet;

- Die geteilten Informationen werden auch bei der Übertragung gemäß gesetzlichen Anforderungen und strikten Branchenstandards wie Verschlüsselung, digitale Zertifikate, Firewalls etc. geschützt.