Verhaltensbasierter Schutz

Die verhaltensbasierte Erkennung ist Teil des mehrschichtigen Next Generation-Schutzkonzepts von Kaspersky. Dabei handelt es sich um eine der effizientesten Methoden zum Schutz vor hochentwickelten Bedrohungen wie dateiloser Malware, Ransomware und Zero-Day-Malware.

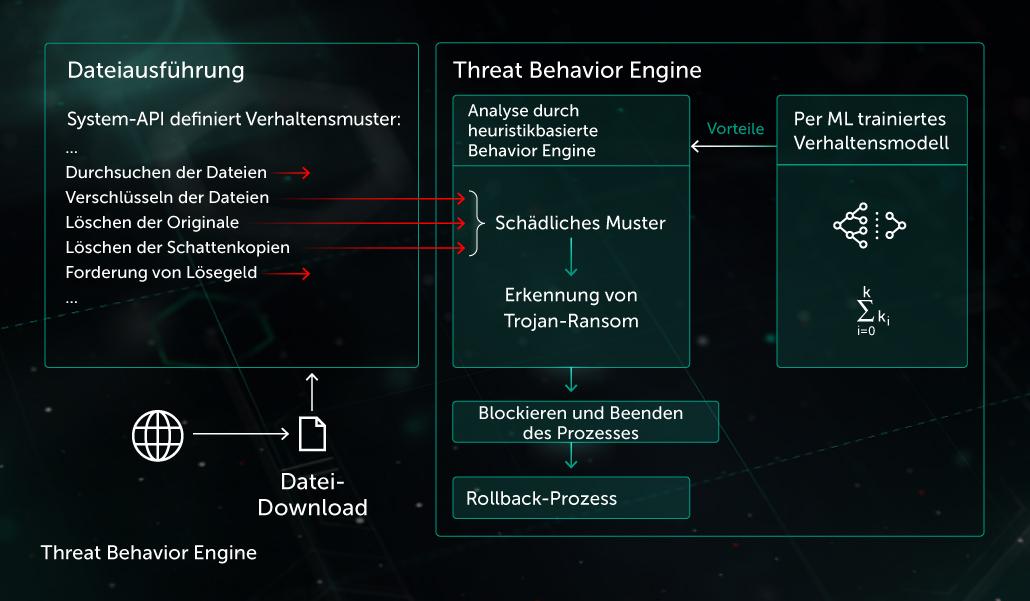

Die folgenden Schutzfunktionen bilden die Threat Behavior Engine von Kaspersky:

- Behavior Detection

- Exploit Prevention (EP)

- Remediation Engine

- Anti-Locker

Bedrohungsakteure verschleiern ihren Schadcode, um statischen Erkennungstechnologien und der Emulierung durch Sicherheitsprodukte zu entgehen. So wird beispielsweise neu erstellter Ransomware -Code oft von einem speziell konzipierten Packprogramm mit einer Anti-Emulierungsfunktion versehen. Vor der Ausführung bleibt jeder Versuch eines On Demand-Scan bzw. eines On Access-Scan erfolglos, so dass die Malware nicht erkannt und ausgeführt wird. Wenn es jedoch zur Ausführungsphase kommt, analysiert die Threat Behavior Engine die tatsächliche Prozessaktivität in Echtzeit und deckt deren schädliches Wesen auf. Dann müssen lediglich noch der Alarm ausgelöst, der Prozess beendet und die Änderungen rückgängig gemacht werden.

Im genannten Beispiel mit der gepackten Ransomware könnte die Malware versuchen

- Wichtige Dateien auf dem Zielsystem zu finden

- Wichtige Dateien zu verschlüsseln

- Originaldateien löschen

- Schattenkopien löschen

Unabhängig vom Packprogramm oder den Anti-Emulierungstechniken genügen Informationen dieser Art bereits für eine Erkennung. Dank Threat Behavior Engine und der Flankierung durch Verhaltensheuristiken und ML-basierte Modelle, haben dem Produkt selbst statische Umgehungstechniken und sogar Verhaltensänderungen nichts entgegenzusetzen.

Für die verhaltensbasierten Beurteilung kommt es entscheidend darauf an, dass schädliche Aktivitäten so schnell wie möglich entlarvt werden, damit in Kombination mit der richtigen Remediation Engine ein endgültiger Verlust der Benutzerdaten verhindert werden kann. Die Remediation Engine schützt ganz unterschiedliche Objekte wie Dateien, Registrierungsschlüssel, Aufgaben etc.

Um zum Beispiel oben zurückzukehren: Angenommen, dass sich die Ransomware vor der eigentlichen schädlichen Aktivität in den Autostart eingenistet hätte (zum Beispiel über die Registry). Nach der Erkennung sollte die Remediation Engine das Verhaltensmuster analysieren und nicht nur die Daten des Benutzers wiederherstellen, sondern auch den erzeugten Registrierungsschlüssel löschen.

Neben anderen Vorteilen ist die verhaltensbasierte Erkennungstechnologie in einigen Fällen das einzig wirksame Mittel, um eine Bedrohung wie z. B. dateilose Malware zu erkennen und davor zu schützen. Zum Beispiel: Beim Surfen im Internet wird ein Benutzer das Opfer eines Drive-by-Angriffs. In der Folge wird im Kontext des Webbrowsers ein Schadcode ausgeführt. Hauptziel des bösartigen Codes ist, sich in Registrierungs- oder WMI-Abonnements einzuschleusen, was dazu führt, dass ein statischer Scan kein einziges Objekt zu Tage fördert. Trotzdem analysiert die Behavior Detection-Komponente das Thread-Verhalten des Webbrowsers, meldet eine Erkennung und blockiert die schädliche Aktivität.

Abgesehen von den heuristischen Verhaltensaufzeichnungen profitiert die Behavioral Engine-Komponente von der Tatsache, dass ML-basierte Modelleam Endpoint bislang unbekannte schädliche Muster erkannt hat. In das ML-Modell fließen Systemereignisse aus unterschiedlichen Quellen ein. Das ML-Modell verarbeitet diese und beurteilt abschließend, ob das analysierte Muster schädlich ist. Selbst wenn es das Muster nicht als schädlich einstuft, geht das Ergebnis des ML-Modells noch an die Verhaltensheuristik, wo immer noch eine Einstufung als Schadcode erfolgen könnte.

Die Behavior Detection-Komponente implementiert einen Mechanismus zum Schutz des Arbeitsspeichers. Darüber werden systemkritische Prozesse wie lsass.exe geschützt und das Auslesen von Benutzerdaten mit Hilfe von Mimikatz-ähnlicher Malware verhindert.