Schutz vor Ransomware

Ransomware ist eine Art Trojaner, der die Benutzerdaten auf einem befallenen Computer so verändert, dass das Opfer seine Daten nicht mehr verwenden oder den PC nicht mehr uneingeschränkt benutzen kann. Sobald die Daten „als Geiseln genommen wurden“ (blockiert oder verschlüsselt), wird Lösegeld verlangt. Der Erpresser verspricht, seinem Opfer nach Erhalt des geforderten Lösegelds ein Programm zu schicken, mit dem die Daten und die Funktionsfähigkeit des Computers wiederhergestellt werden können.

Die Beliebtheit, der sich Ransomware derzeit erfreut, hat gute Gründe:

- Der Bedrohung liegt ein klares Monetarisierungsmodell zugrunde.

- Eine solche Malware ist leicht zu implementieren.

Ransomware kann komplex oder einfach sein, das hängt von dem anvisierten Personenkreis ab:

- Gängige Ransomware wird über schädliche Spam-Kampagnen, Exploit-Kits etc. verbreitet.

- Komplexe Ransomware kommt in zielgerichteten Angriffen zum Einsatz.

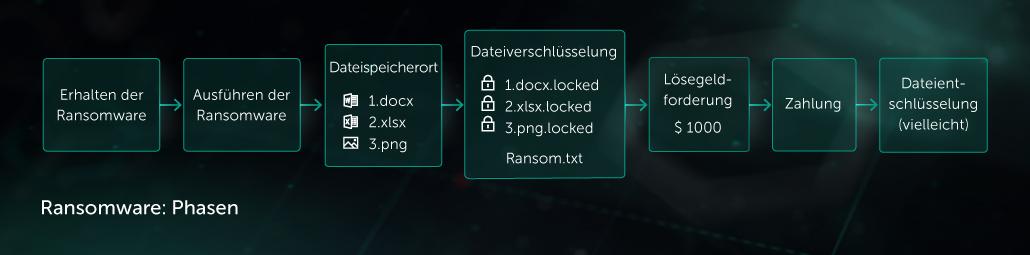

Ransomware-Angriffe laufen in mehreren Stufen ab:

- Einschleusen in den PC des Opfers: über einen schädlichen Anhang in einem Spam-Schreiben, die Ausnutzung einer Schwachstelle, (im Fall eines zielgerichteten Angriffs) über Systempenetration.

- Ausführung: Verschlüsselung wichtiger Benutzerdateien

- Lösegeldforderung

- Datenentschlüsselung (optional)

Für den wirksamen Schutz vor Ransomware, muss eine Sicherheitslösung auf einem mehrschichtigen Modell basieren. Der mehrschichtige Next Generation-Schutz von Kaspersky sorgt dafür, dass Ransomware sowohl in der Bereitstellungs- als auch der Ausführungsphase des Angriffs erkannt wird. Im Folgenden sollen diese Phasen näher erläutert werden.

Bereitstellungsphase: Schädlicher Anhang in einer Spam-Mail

Eine der gängigsten Verbreitungsformen für Ransomware ist die Zusendung von ausführbaren Skripten in E-Mails (Spam-Mail). Gelegentlich werden auch Microsoft Office-Dokumente mit schädlichen Makros im Anhang verschickt.

In den Produkten von Kaspersky durchkämmt die Komponente „Mail AV“ den gesamten Kontext einer Nachricht (einschließlich der E-Mail-Anhänge) und unterzieht den Inhalt einer intensiven heuristischen Analyse.

Bereitstellungsphase: Ausnutzung von Schwachstellen

Exploit Prevention (EP) ist eine spezielle Komponente, die verhindert, dass Malware (einschließlich Ransomware) über Schwachstellen in der Software eingeschleust wird. Zu den wichtigsten Anwendungen, die von EP geschützt werden, gehören Browser, Office-Anwendungen, PDF-Reader etc. Bei jeder verdächtigen Aktion, wie z. B. dem Start eines untergeordneten Prozesses, startet die Komponente zusätzlich einen Abgleich des beobachteten Verhaltens mit Mustern von bekannter Schadsoftware. EP neutralisiert Ransomware wie CryptXXX und viele andere.

Im Jahr 2017 wurde die Welt zum ersten Mal gewahr, dass Schwachstellen in Netzwerken zum Einschleusen von Ransomware genutzt werden können. Die Ransomware WannaCry verbreitete sich über eine Schwachstelle in KMUs. Ein solcher Exploit kann nur auf Netzwerkebene gestoppt werden. Produkte von Kaspersky verfügen über eine spezielle Komponente zur Analyse des Netzwerkverkehrs: das Intrusion Detection System (IDS). Diese Komponente analysiert auf niedriger Ebene ausgeführte Netzwerkpakete und wendet auf sie heuristische Muster an, um schädliche Netzwerkaktivitäten zu erkennen. Mit dieser Komponente werden Exploits wie EternalBlue/ EternalRomance wirksam erkannt. Die WannaCry-Infektion konnte so unterbunden werden.

Ausführungsphase

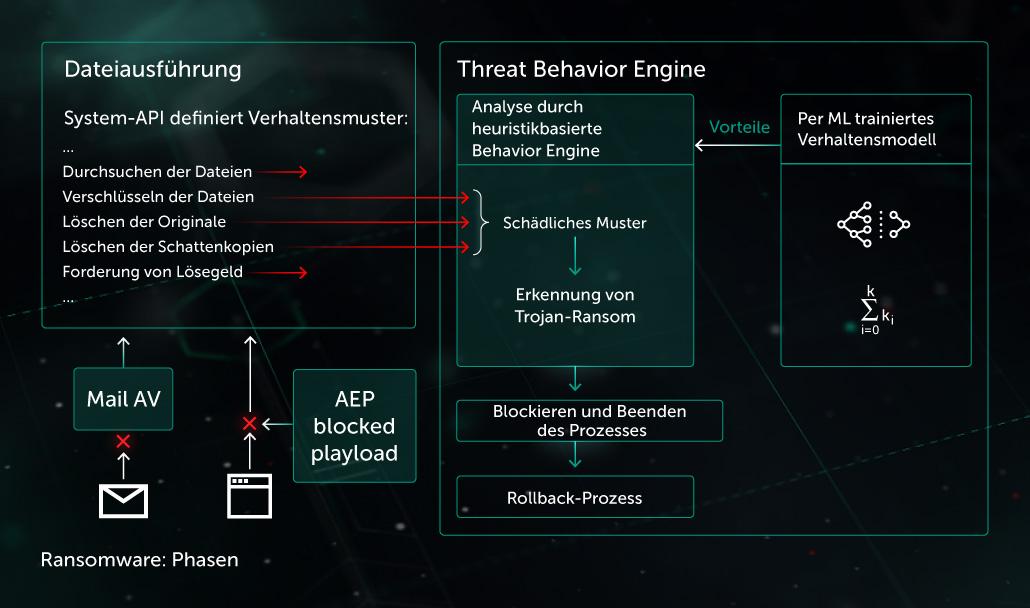

Bedrohungsakteure nutzen verschiedene Methoden, um die statische Erkennung zu umgehen. Gelingt dies, ist die Verhaltenserkennung die letzte, aber auch sehr leistungsstarke Verteidigungslinie. Durch Analyse jeder einzelnen Prozessaktivität können die schädlichen Muster von der Software entlarvt werden. Diese beendet anschließend den Prozess und macht die Änderungen mithilfe der Remediation Engine rückgängig. Die verhaltensbasierte Erkennung ist auch bei bisher unbekannten Bedrohungen wie Ransomware erfolgreich. Ein Ransomware-Muster läuft in mehreren Schritten ab:

1. Suche nach wichtigen Dateien auf dem PC des Opfers

2. Lesen der Dateiinhalte

3. Verschlüsselung des Inhalts und Speichern der Änderungen auf der Festplatte

Kann ein Prozess einem solchen als schädlich bekannten Verhaltensmustern zugeordnet werden, unterbindet die Verhaltensanalyse-Engine die weitere Ausführung und macht mit der Remediation Engine die Änderungen wieder rückgängig. Auf diese Weise konnten bereits Ransomware-Angriffe anhand von Mustern wie Polyglot, WannaCry (Verschlüsselungsteil der Malware) etc. verhindert werden.

Bei der Erkennung von Ransomware kommen mittlerweile viele weitere Muster zum Einsatz, mit denen man dieser Art von Bedrohung erfolgreich begegnen kann. Die Wirksamkeit dieses Ansatzes konnte im Juli 2017 bei der Bekämpfung der Ransomware ExPetr nachgewiesen werden. Damals verwendeten die Bedrohungsakteure nur einen Teil der Ransomware Petya auf niedriger Ebene, um die MFT-Tabelle (Master File Table, enthält alle Datei-, Verzeichnis- und Metadaten des NTFS-Dateisystems) zu verschlüsseln. Für die Ausführung wurde eine Komponente auf einer höheren Ebene verwendet, die den Master Boot Record (MBR) der Festplatte umschreibt. Die Threat Behavior Engine-Komponente stuft dieses Verhalten als schädlich ein und stoppt den Prozess. Und auch alle neu geschriebenen Ransomware-Programme dieser Art bleiben wirkungslos, ganz gleich, welche Verschleierungs-/Anti-Emulationstechniken ihre Autoren anwenden.

Ransomware bei zielgerichteten Angriffen

Im Jahr 2017 registrierten Kaspersky-Experten mehrere Gruppen, die versuchten, die Daten von Organisationen zu verschlüsseln.

Bei vielen dieser zielgerichteten Angriffe wurden seriöse Dienstprogramme für die Festplatten-/Dateiverschlüsselung verwendet. Zum Beispiel DiskCryptor für die Verschlüsselung und PSExec für breit angelegte Installationen in einem großen Unternehmensnetzwerk. Statische und grundlegende verhaltensbasierte Erkennungen von seriösen Dienstprogrammen wären ineffizient, da sie im Falle einer zulässigen Nutzung Fehlalarme generieren würden. Vielmehr muss der gesamte Kontext der Nutzung von Dienstprogrammen erfasst und analysiert werden. Im genannten Beispiel könnte das Muster der Installation des seriösen Dienstprogramms durch das PSExec-Dienstprogramm verdächtig erscheinen. Eine entsprechende Umsetzung der Schutzfunktion durch das Produkt würde die Daten vor Schaden bewahren, ohne dass andere Benutzer durch Fehlalarme gestört werden.