Exploit Prevention

Exploit Prevention (EP), ist Teil des mehrschichtigen Next Generation-Schutzes von Kaspersky und zielt speziell auf Malware ab, die Software-Schwachstellen auszunutzen sucht. EP wurde als zusätzliche Schutzschicht für die am häufigsten in Visier genommenen Programme und Technologien entwickelt. EP bietet eine effiziente Methode, mit der sich bekannte und unbekannte Exploits erkennen und blockieren lassen, ohne den laufenden Betrieb zu stören. EP ist integraler Bestandteil der verhaltensbasierten Erkennungsfunktionen.

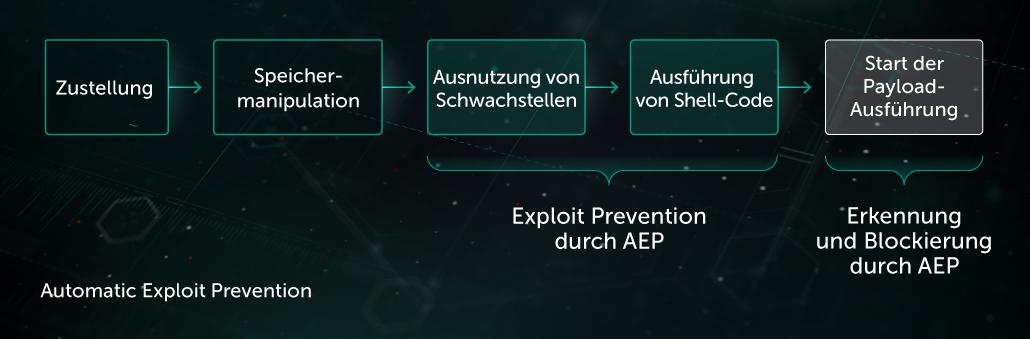

Exploit-„Kill Chains“ bestehen aus mehreren Phasen. Zum Beispiel nutzen webbasierte Exploits oft Drive-by-Download-Angriffe. Die Infektion beginnt, wenn ein Opfer eine manipulierte Webseite besucht, die mit bösartigem JavaScript-Code infiziert ist. Nach mehreren Kontrollen wird das Opfer auf eine Landingpage mit einem Flash-, Silverlight-, Java- oder Webbrowser-Exploit umgeleitet. Bei Microsoft Office- oder Adobe Reader-Schwachstellen kann der Erstinfektionsvektor eine Phishing-E-Mail oder ein schädlicher Anhang sein.

Nach der ersten Eindringphase nutzt der Angreifer eine oder mehrere Software-Schwachstellen aus, übernimmt die Kontrolle über den Prozessausführungsablauf und geht zur Exploit-Phase über. Aufgrund der in Betriebssystemen integrierten Sicherheitslösungen ist das direkte Ausführen von beliebigem Code nicht immer möglich, sodass der Angreifer diese erst umgehen muss. Ein erfolgreicher Exploit ermöglicht eine Shellcode-Ausführung, wobei ein beliebiger Code des Angreifers ausgeführt wird, der schließlich in die Payload-Ausführung übergeht. Payloads können als Datei oder sogar direkt vom Systemspeicher geladen und ausgeführt werden.

Unabhängig davon, auf welche Weise die ersten Schritte ausgeführt werden, ist das oberste Ziel eines Angreifers das Starten der Payload und der schädlichen Aktivitäten. Das Starten eines weiteren Programms oder eines weiteren Ausführungs-Threads kann verdächtig sein, insbesondere wenn bekannt ist, dass das betreffende Programm diese Funktionalität nicht bietet.

Die Exploit-Präventionstechnologie überwacht solche Aktionen und unterbricht die Programmausführung, wobei sie anhand einer zusätzlichen Analyse prüft, ob die versuchte Aktion zulässig war. Anhand der Programmaktivität, die vor dem Start des verdächtigen Codes stattgefunden hat (Speicheränderungen in bestimmten Speicherbereichen sowie Quelle des versuchten Codestarts), wird versucht zu ermitteln, ob eine Aktion durch einen Exploit durchgeführt wurde.

Darüber hinaus wendet EP eine Reihe von schadensbegrenzenden Maßnahmen gegen die meisten im Exploit verwendeten Angriffstechniken an, einschließlich DLL-Hijacking, reflektierender DLL-Injektion, Heap-Spray-Zuweisung, Stack Pivot und anderen. Diese zusätzlichen Verhaltensindikatoren, die durch einen Ausführungs-Verfolgungsmechanismus der Behavior Detection-Komponente bereitgestellt werden, ermöglichen der Technologie das zuverlässige Blockieren der Payload-Ausführung.