Mehrschichtiges Sicherheitsmodell

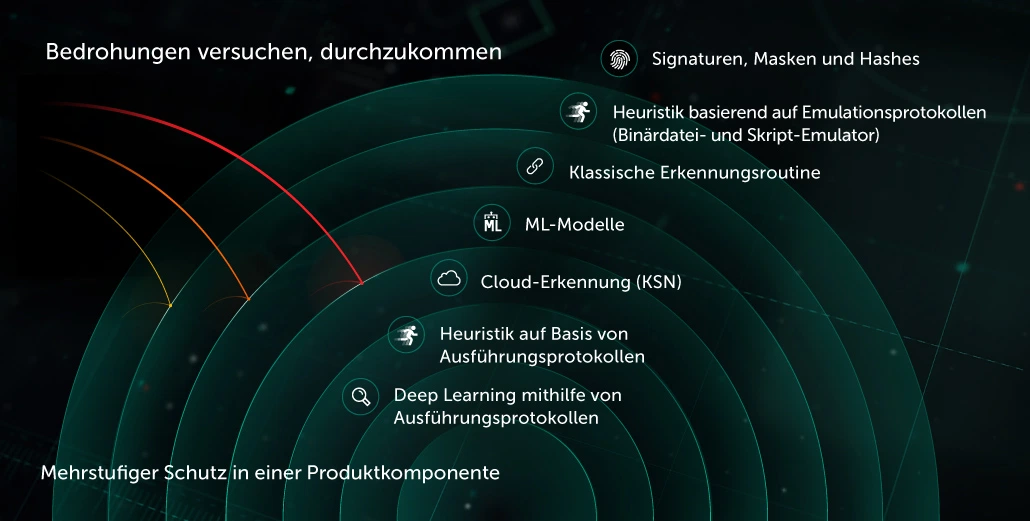

Weil Cyberkriminelle mit immer neuen, raffinierteren Angriffsmethoden aufwarten, um vorhandene Schutzlösungen zu umgehen, braucht man einen mehrstufigen Verteidigungsplan, der unterschiedliche Infrastrukturebenen abdeckt und jedes zu schützende Asset mit mehreren unterschiedlichen Schutzschichten umgibt. Nur so ist ein effektiver Schutz gegen verschiedene Arten von Malware gegeben und das System ausreichend gegen die Mehrheit der Angreifer gewappnet. Im Bild oben ist dargestellt, wie Bedrohungen über die unterschiedlichen Schichten des Virenschutzprogramms abgewehrt werden.

Die erste Schicht wird aus einer zuverlässigen und sehr schnellen Technologie gebildet, die Malware anhand von Masken und Hashes erkennt.

Die zweite Schicht besteht aus einem Emulator, der verdächtigen Code in einer isolierten Umgebung ausführt. Sowohl Binärdateien als auch Skripte werden emuliert, was für den Schutz vor Bedrohungen aus dem Internet entscheidend ist.

Die dritte Schicht ist eine klassische Erkennungsroutine. Dabei handelt es sich um ein Tool, mit dem die Experten von Kaspersky einen Code schreiben und über Datenbanken dem Benutzer direkt zur Verfügung stellen können. Diese Technologie ist unersetzlich und ergänzt die Lösung um Entschlüsselungstools für Ransomware und Entpacker für seriöse Packprogramme.

Für die vierte Schicht müssen Client-seitig lernfähige Systeme vorhanden sein. Die ausgeprägte Fähigkeit dieser Systeme zur Verallgemeinerung sorgt dafür, dass die Qualität der Erkennung auch dann nicht leiden würde, wenn die Datenbanken mehr als zwei Monate lang nicht aktualisiert werden könnten.

Die fünfte Schicht ist die Cloud-Erkennung auf der Basis von Big Data. Dabei werden Bedrohungsanalysen von allen Endpoints im Kaspersky Security Network genutzt, sodass auch hier neue Bedrohungen wirksam abgewehrt und die Zahl der False Positives minimiert werden kann.

Die sechste Schicht ist eine Heuristik auf Basis von Ausführungsprotokollen . Die sicherste Methode, einen Kriminellen zu überführen, besteht darin, ihn auf frischer Tat zu ertappen. Die sofortige Sicherung von Daten, die von einem verdächtigen Prozess betroffen sind, und die automatische Wiederherstellung des Ausgangszustandes neutralisieren Malware in dem Moment, in dem sie erkannt wird.

In der siebten Schicht wird das Verhalten von Dateien in Echtzeit erfasst, um Deep Learning-Modelle zu erstellen. Das Modell ist in der Lage, anhand einer winzigen Menge von Anweisungen die schädliche Struktur einer Datei zu ermitteln. So lässt sich die Persistenz von Bedrohungen minimieren und dank des maschinelles Lernens können auch dann noch hohe Erkennungsraten erzielt werden, wenn eine Modellaktualisierung über einen längeren Zeitraum nicht verfügbar ist.

Zusammenfassend kann man festhalten, dass der Einsatz von lernfähigen Systemen in den verschiedenen Schichten des Antiviren-Programms erheblich zur Wirksamkeit des mehrschichtigen Next Generation-Schutzansatzes von Kaspersky beiträgt. Intern sprechen wir auch vom „maschinellen Lernen in mehreren Schichten“. Denselben Ansatz verfolgen wir auch bei der Entwicklung anderer Sicherheitslösungen.

Verwandte Produkte

The protection technologies of Kaspersky Endpoint Security

The Mistakes of Smart Medicine

Is Mirai Really as Black as It’s Being Painted?