Sandbox

Informationen zur Sandboxing-Technologie

Bei der Malware-Erkennung mithilfe des Sandboxing wird ein verdächtiges Objekt auf einer virtuellen Maschine (VM) mit einem voll ausgestatteten Betriebssystem ausgeführt, um anhand einer Verhaltensanalyse zu erkennen, ob das Objekt möglicherweise schädliche Aktivitäten ausführt. Führt das Objekt tatsächlich schädliche Aktivitäten auf der VM aus, markiert die Sandbox es als Malware. VMs sind physisch von der realen Infrastruktur eines Unternehmens getrennt.

Sandboxen analysieren das Verhalten eines Objekts während der Ausführung, sodass auch Malware erkannt wird, die der statischen Analyse entgeht. Gleichzeitig ist eine Sandbox im Vergleich zu anderen Verhaltensanalyse-Modulen weniger riskant, da das verdächtige Objekt nicht in der realen Unternehmensinfrastruktur ausgeführt wird.

Kaspersky sandbox

Kaspersky hat schon vor einigen Jahren eine eigene Sandbox entwickelt. Innerhalb unserer Infrastruktur ist sie eines der Tools, die wir im Rahmen der Malware-Analyse, der Erforschung und für den Aufbau von Antiviren-Datenbanken einsetzen. Auch die Kaspersky Anti Targeted Attack-Plattform und die Kaspersky Threat Intelligence-Platform sind mit einer Sandbox ausgestattet. Dort stuft sie Dateien und URLs als schädlich oder gutartig ein und stellt Informationen zu schädlichen Aktivitäten bereit, die in die Erstellung von Erkennungsregeln und Algorithmen einfließen.

Funktionen der Sandbox

- Die Sandbox basiert auf Hardware-Virtualisierung, was sie schnell und stabil macht.

- Einsatzmöglichkeiten für VMs:

- Windows-Betriebssysteme (alle PC-Versionen ab Windows XP, alle Server-Versionen ab Windows Server 2003)

- Android-Betriebssystem (x86, ARM-Prozessorarchitektur)

- Die Sandbox überwacht die Interaktionen des untersuchten Prozesses mit dem Betriebssystem. Im Verdachtsfall wird die Untersuchung intensiviert.

- Mit der Sandbox lassen sich Exploits in einem sehr frühen Stadium erkennen. Die Sandbox reagiert auf typisches Exploit-Verhalten wie Übergaben an eine ROP-Kette, Heap Spraying, Stack Pivoting, Änderungen an Sicherheitstoken oder am Arbeitsspeicher-Schutz und vieles andere mehr. Die Sandbox erkennt sogar hochentwickelte Exploits, wie sie in zielgerichtete Angriffen zum Einsatz kommen.

Ausführbare Objekttypen

- Windows: jeder Dateityp, zum Beispiel: *.exe, *.dll, .NET-Objekte, MS Office-Dateien, PDFs.

- Android: APK (DEX).

- URLs: Die Sandbox geht auf eine URL und erkennt folgende Ereignisse: Downloads, JavaScript, Adobe Flash-Ausführung und andere.

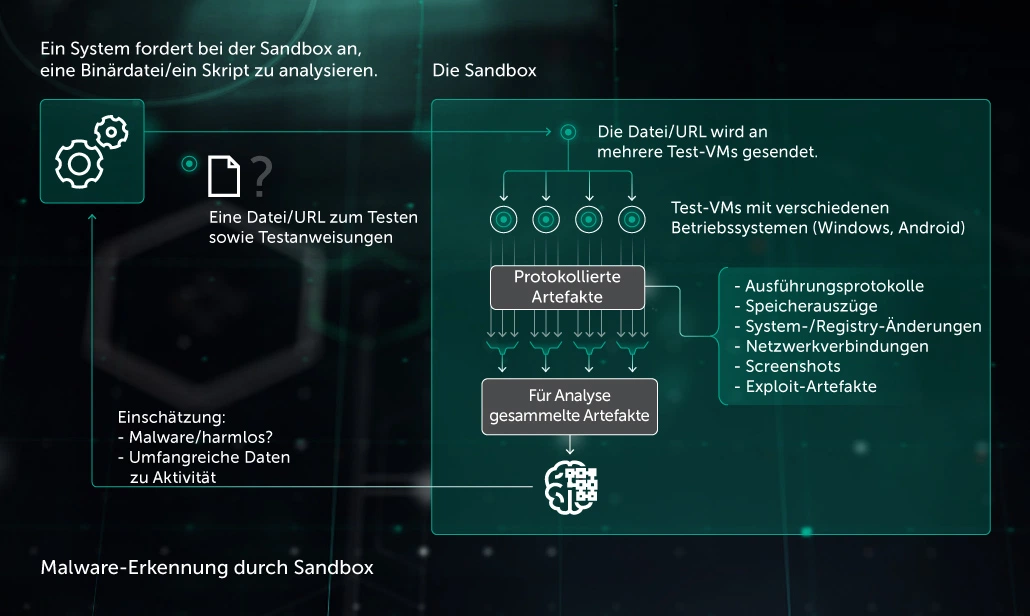

Ablauf der Malware-Erkennung

- Von einer anderen Komponente der Sicherheitslösung erhält die Sandbox eine Anforderung zum Scannen eines Objekts (einer Datei oder einer URL) sowie weitere Instruktionen: Betriebssystem, Konfiguration und Parameter für die Ausführung des Objekts, weitere in der VM installierte Drittanbieter-Anwendungen, das Zeitlimit für die Prüfung etc.

- Dann wird das zu untersuchende Objekt ausgeführt.

- Über die vorgegebene Zeitspanne hinweg sammelt die Sandbox Artefakte. Wenn das Objekt mit anderen Prozessen oder URLs mit bekannter Reputation interagiert, wird dies von der Sandbox erfasst.

- Die Sandbox analysiert die Artefakte und übermittelt dem anfordernden System ihre Einschätzung: Malware oder harmlos. Zusammen mit dieser Einschätzung stellt die Sandbox auch gleich die Objektdaten (ID, Funktionen, Protokolle, Verhaltensdetails) zur Verfügung, damit diese nicht noch einmal später über eine Anforderung von der Sandbox abgerufen werden müssen.

Von der Sandbox gesammelte Artefakte

- Protokolle der Anwendungsausführung (API-Funktionsaufrufe mit den zugehörigen Parametern, Ausführungsereignisse)

- Speicherauszüge

- Ablage der geladenen Module

- Änderungen am Dateisystem, an der Registry

- Netzwerkverkehr (PCAP-Dateien)

- Screenshots (zur leichteren Prüfung und ggf. manuellen Analyse)

- Artefakte der Exploit-Aktivitäten

Anti-Umgehungsmethoden

Moderne Malware versucht normalerweise, Sandboxen zu erkennen und zu umgehen. Sobald sie merkt, dass sie in einer Sandbox ausgeführt wird, unterbindet die Malware jegliche schädlichen Aktivitäten, löscht sich eigenständig von der Festplatte, fährt sich eigenständig herunter oder bedient sich einer anderen ausweichenden Technik.

Eine einfach konzipierte Überwachung mit einer Hardware-Sandbox (z. B. Hooks für API-Funktionen) liefert einem verdächtigen Prozess eindeutige Hinweise, dass er überwacht wird. Deshalb nutzen wir andere Überwachungstechniken, die weniger auffällig sind und keine für das gescannte Objekt sichtbaren Spuren hinterlassen. Die Sandbox kontrolliert CPU und RAM, verändert aber nicht den Prozessbetrieb, den Speicher oder die Systembibliotheken auf der Festplatte und im Arbeitsspeicher, sodass die Überwachung keine Spuren hinterlässt.

Außerdem halten wir uns in Bezug auf neue Umgehungstechniken auf dem Laufenden und stimmen unsere Sandbox darauf ab:

Umgehungstechnik A: Die Sandbox-Umgebung ist typisch für das Sandboxing einiger bekannter Marken. Die Malware erkennt das und entzieht sich der Erkennung.

Gegenmaßnahme A: Unsere Sandbox randomisiert die VM-Umgebung vor dem Start der VM.

Umgehungstechnik B: Die Malware erkennt, dass sie in einer Sandbox-Umgebung ausgeführt wird, weil zu wenig Benutzeraktivitäten stattfinden. Bei einigen Malware-Programmen muss der Benutzer ein Passwort aus einer E-Mail eingeben, sich durch einen Wizard klicken oder andere „menschliche“ Eingriffe vornehmen. Viele Sandboxen emulieren dieses Verhalten nicht und können daher die Malware nicht zur Auslösung bringen.

Gegenmaßnahme B: Unsere Sandbox emuliert Benutzeraktionen: Mausbewegungen, Blättern durch Dokumente, die geöffnet werden. Unsere Sandbox tut auch viele der Dinge, die Benutzer tun, um die Malware zu aktivieren.

Von Kaspersky Sandbox erkannte Angriffe

Beispiele für neue Wellen von gezielten Angriffen, die zwischen 2016 und 2017 mit Sandboxen in Kaspersky-Produkten entdeckt wurden: Sofacy (Okt 2017), Zero.T (Okt, Nov 2016, Apr 2017), Enfal (Sept, Okt, Nov 2016), Freakyshelly (Okt 2016), NetTraveller (Aug 2016), CobaltGoblin (Aug 2016), Microcin (Juni 2016) und viele andere mehr.

Verwandte Produkte

Kaspersky Anti Targeted Attack Platform

Cybersecurity Services

Kaspersky Endpoint Detection and Response

Article

Article

Article

Article“A simple example of a complex cyberattack” captured by Sandbox

Article

Article

Article

ArticleVulnerable driver: lesson almost learned. How not to use a driver to execute code with kernel privileges.

Article

Article

Article

ArticleA Modern Hypervisor as a Basis for a Sandbox