Fortschrittlicher Schutz gegen gezielte Angriffe: KATA-Plattform (Kaspersky Anti Targeted Attack)

Wie schützen sich Unternehmen vor APTs?

Advanced Persistent Threats (APTs) sind fortschrittliche, gezielte, langfristige und in der Regel extrem gut vorbereitete Kampagnen, die einen einfachen Schutz leicht aushebeln können.

Der Sinn einer Lösung, die gegen APT und gezielte Angriffe gerichtet ist, besteht darin, die Kosten für die Durchführung eines Angriffs so weit in die Höhe zu treiben, dass er nicht mehr praktikabel oder wirtschaftlich ist. Diese Lösungen beruhen auf einer Kombination aus mehreren Techniken: Je mehr Detection Layer implementiert und je mehr potenzielle Angriffspunkte überwacht werden können, desto wahrscheinlicher werden Angriffe entdeckt – egal, wie viel Geld und Zeit Hacker zu investieren bereit sind.

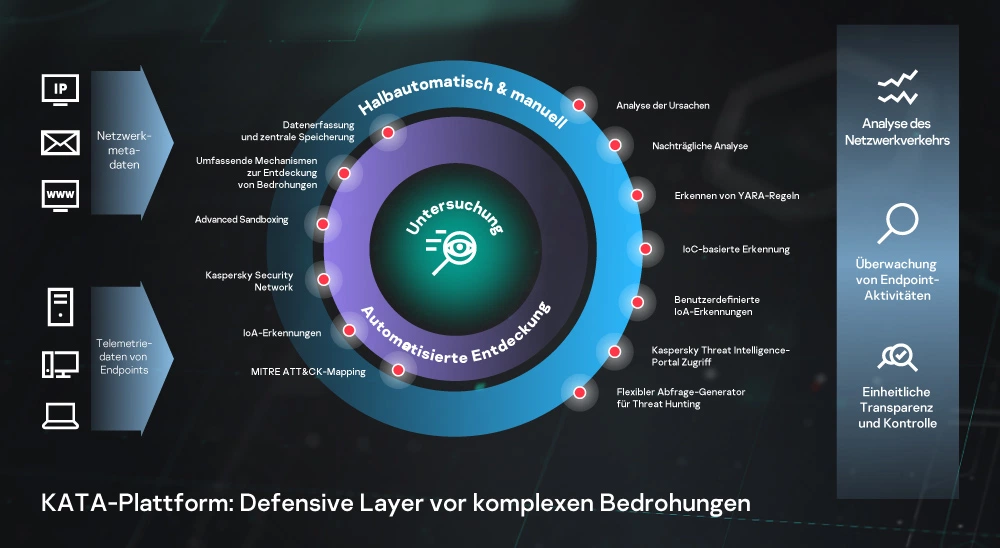

Die KATA-Plattform, die die Abwehr von zielgerichteten Angriffen mit Kaspersky Endpoint Detection and Response (EDR) kombiniert, ist ein Beispiel für diese Art von Unternehmenslösung. Folgende fortschrittliche Technologie-Layer sind darin enthalten:

Analyse des Netzwerkverkehrs. Mit seiner Verhaltenserkennungsfunktion analysiert dieses Modul den Datenverkehr und die Objekte mithilfe der IDS-Technologie und anhand der URL-Reputation:

- Die Intrusion Detection-Technologie kombiniert sowohl traditionelle als auch fortschrittliche Bedrohungserkennung und greift bei der Analyse des Datenverkehrs auf einen speziell auf gezielte Angriffe ausgerichteten Satz von IDS-Regeln zurück. IDS-Regelsätze werden automatisch und zeitnah aktualisiert.

- URL-Reputationsanalyse Verdächtige oder unerwünschte URLs werden anhand von Reputationsdaten aus dem Cloud-basierten globalen Kaspersky Security Network (KSN) erkannt, das auch Informationen über URLs und Domains enthält, die mit gezielten Angriffen in Verbindung gebracht werden.

Sandbox. Beim Sandboxing werden verdächtige Objekte auf separaten virtuellen Maschinen ausgeführt, um schädliche Aktivität zu erkennen. Die Sandbox erhält hierfür Beispielaufgaben mit fertigen Virtualisierungsparametern, die auf der Quelle des zu bewertenden Objekts und dem Zweck der Evaluierung basieren (z. B. Betriebssystem(e), BS-Konfiguration, Umgebung, Parameter für den Start der Probe, Ausführungsdauer).

Während der Ausführung sammelt die Sandbox folgende Daten:

- Protokolle über das Verhalten der Probe (einschließlich einer Liste der Systemfunktionsaufrufe, Iteration mit anderen Prozessen und Dateien, Netzwerkaktivitäten, URLs etc.)

- Dumps

- abgelegte Objekte

- von der Probe generierter Datenverkehr

Sobald die Ausführung abgeschlossen ist, werden die erfassten Artefakte gespeichert und anschließend von einem speziellen Scanner verarbeitet. Wenn sich die Probe als schädlich erwiesen hat, wird ihr eine Beurteilung zugeordnet und die Ergebnisse werden in die MITRE ATT&CK-Wissensdatenbank eingetragen. Alle so erfassten Daten werden intern gespeichert, damit die Taktiken und die Vorgehensweise des Gegners ohne zusätzliche Sandbox-Zugriffe im Detail analysiert werden können, was Serverressourcen spart.

Ein umfassender Satz von Funktionen, wie z. B. Randomisierung der Betriebssystemumgebung, beschleunigter Zeitverlauf in virtuellen Maschinen, Anti-Umgehungstechniken, Simulationen von Benutzeraktivitäten usw., erhöht die Effizienz der verhaltensbasierten Erkennung noch zusätzlich. Die Sandbox basiert auf einer ganzen Reihe von patentierten Technologien und kann sowohl automatisch als auch manuell betrieben werden.

Das Kaspersky Security Network (KSN) ist eine globale Cloud-Infrastruktur, auf der die Reputationsbewertungen sowie weitere Informationen zu allen Objekten gespeichert sind, die von der KATA-Plattform untersucht wurden (Dateien, Domänen, URLs, IP-Adressen etc.). Darüber hinaus ermöglicht das KSN die Erkennung mithilfe von Cloud-basierten ML-Modellen, wie Cloud ML for Android: Die Plattform erfasst die Metadaten einer lokalen APK-Datei, sendet sie an das KSN und erhält eine entsprechende Beurteilung zurück, die dort mithilfe des ML-basierten Modells erstellt wurde. Organisationen, die keine Daten an die globale KSN Cloud senden dürfen, aber trotzdem von der globalen Reputationsdatenbank profitieren möchten, können auf das Kaspersky Private Security Network (KPSN), eine Private Cloud-basierte Lösung, zurückgreifen. Sie bietet neben dem gesicherten Zugang zu unserer globalen Threat Intelligence-Datenbank auch die Möglichkeit, die Beurteilungen von der KATA-Plattform auf einer lokalen KPSN-Datenbank zu speichern. Damit werden sie automatisch allen anderen Kaspersky-Produkten zugänglich gemacht, die innerhalb der Unternehmensinfrastruktur implementiert wurden. Organisationen, die KPSN implementiert haben, profitieren außerdem von Reputationen externer Drittanbietersysteme, die sie ohne zusätzliche Schritte per API integrieren können.

Der Targeted Attack Analyzer (TAA) erkennt verdächtige Aktionen auf der Grundlage eine verbesserten, heuristisch arbeitenden Anomalieerkennung, wobei sich das Modul automatisierter Threat Hunting-Funktionen in Echtzeit bedient. Ereignisse werden dabei automatisch analysiert und mit hinterlegten, von Kaspersky Threat Hunting generierten Angriffsindikatoren (IoAs) abgeglichen. Jedes Mal, wenn der TAA eine signifikante Anomalie erkennt, erhält ein IT-Sicherheitsexperte eine schriftliche Beschreibung, Empfehlungen (z. B wie ein erneutes Auftreten desselben Ereignisses verhindert werden kann) sowie einen Hinweis auf die Zuverlässigkeit der Beurteilung und die Schwere des Ereignisses. Alle IoAs werden mit MITRE ATT&CK abgeglichen, um detaillierte Informationen wie die zugehörige in ATT&CK definierte Technik, eine Beschreibung und Strategien zur Eindämmung zu erhalten. Das bedeutet, dass Sie automatisch von Bedrohungsforschung auf höchstem Niveau profitieren können, ohne Ihre eigenen Experten zu überlasten, die dadurch mehr Zeit haben, sich anderen komplexen Aufgaben wie der gründlichen Untersuchung von Vorfällen und dem Threat Hunting zu widmen. Sie haben auch die Möglichkeit, eine eigene Datenbank mit benutzerdefinierten IoAs einzurichten, die eventuell besser auf Ihre eigene Infrastruktur oder die Besonderheiten Ihrer Branche ausgerichtet sind.

Verbesserte Anti-Malware-Engine. Von einem zentralen Knoten aus und mit aggressiveren Einstellungen als in einer Endpoint-Konfiguration durchsucht die Engine Objekte nach schädlichem oder gefährlichem Code und sendet sie im Verdachtsfall an die Sandbox. Dabei sind hochpräzise Erkennungen möglich, die in der Phase der Vorfallsuntersuchung von großem Wert sein können.

IoC-Scans. Von der KATA-Plattform aus können IoC-Daten zentral aus Bedrohungsdatenquellen geladen werden. Außerdem lassen sich automatische IoC-Scans einplanen, was die Arbeit der Analysten erleichtert. Rückwirkende Datenbank-Scans helfen die Qualität der Informationen über zuvor markierte Sicherheitsvorfälle und -ereignisse zu steigern.

Überprüfung von Zertifikaten. Das Certcheck-Modul prüft signierte Zertifikate auf ihre Gültigkeit und macht auf verdächtige Zertifikate aufmerksam.

Weitere Services der KATA-Plattform für IT-Sicherheitsexperten:

Erkennung mit YARA-Regeln. YARA ist eines der am häufigsten verwendeten Tools bei der Jagd nach neuen Malware-Varianten. Es unterstützt komplexe Regeln, um Dateien auf bestimmte Merkmale und Metadaten zu prüfen – zum Beispiel Zeichenfolgen, die dem Stil eines bestimmten Codierers entsprechen. Es besteht auch die Möglichkeit, benutzerdefinierte YARA-Regeln zu erstellen und hochzuladen, um Objekte auf Bedrohungen zu analysieren, die speziell für Ihre Organisation charakteristisch sind.

Nachträgliche Analyse. Durch das automatisierte Sammeln von Daten, Objekten und Beurteilungen und deren zentrale Ablage können mehrstufige Angriffen im Nachhinein analysiert werden, was vor allem nützlich ist, wenn gefährdete Endpoints nicht zugänglich sind oder Daten von Cyberkriminellen verschlüsselt wurden. Darüber hinaus können gespeicherte Dateien aus dem Mail- und Web-Datenverkehr in regelmäßigen Abständen und anhand aktuellster Erkennungsregeln automatisch neu gescannt werden

Flexibler Abfrage-Generator für proaktives Threat Hunting. Bei der Suche nach atypischem Verhalten, verdächtigen Ereignissen und für Ihre Infrastruktur spezifischen Bedrohungen können Analysten komplexe Abfragen erstellen, um die Aktivitäten von Cyberkriminellen frühzeitig aufzudecken.

Zugang zum Kaspersky Threat Intelligence Portal. Über manuelle Abfragen in unserer Threat Intelligence-Wissensdatenbank erhalten IT-Sicherheitsanalysten zusätzlichen Kontext bei der Suche nach Bedrohungen und deren Erforschung.

Auf der KATA-Plattform werden die Analysedaten aus verschiedenen Quellen zusammengeführt:

Ein Netzwerksensor erhält Kopien von sämtlichen Verkehrsdaten, aus denen er Objekte und Netzwerk-Metadaten zur weiteren Analyse abruft. Netzwerksensoren erkennen Aktivitäten in verschiedenen Bereichen der IT-Umgebung und ermöglichen so eine Erkennung komplexer Bedrohungen in Proxy-, Web- und E-Mail-Umgebungen nahezu in Echtzeit:

- Der Netzwerksensor ist in der Lage, Informationen über die Quelle, das Ziel, das Datenvolumen und die Regelmäßigkeit des Netzwerkverkehrs zu extrahieren (selbst wenn die Datei verschlüsselt ist). Diese Informationen reichen im Allgemeinen aus, um zu entscheiden, ob ein Verdacht tatsächlich begründet und als potentieller Angriff einzustufen ist. Als Protokolle werden SMTP, POP3, POP3S, HTTP, HTTPS, ICAP, FTP und DNS unterstützt.

- Der Netzwerksensor kann den Webverkehr abfangen und über HTTPS übertragene Objekte dank Proxy-Server-Integration über das ICAP-Protokoll verarbeiten.

- Der E-Mail-Sensor unterstützt über eine POP3- und SMTP-Verbindung zum angegebenen Postfach die Integration in Mail-Server. Der Sensor kann so konfiguriert werden, dass er einen beliebigen Satz von Mailboxen überwacht.

Zusätzlich zur vollständigen Analyse des Netzwerkverkehrs bietet die Plattform eine automatisierte Reaktion auf komplexe Bedrohungen auf Gateway-Ebene, wobei Kaspersky Secure Mail Gateway und Kaspersky Web Traffic Security auf der KATA-Plattform als vollwertige Netzwerksensoren zum Einsatz kommen.

Endpoint-Sensoren (Kaspersky EDR) erfassen alle erforderlichen Daten von den Endpoints in Ihrer Infrastruktur. Agenten auf den Endpoints überwachen ständig Prozesse, Interaktionen, offene Netzwerkverbindungen, den Status des Betriebssystems, Änderungen an Dateien usw. Anschließend senden sie die gesammelten Daten und Informationen zu möglicherweise verdächtigen Ereignissen an die KATA-Plattform, wo sie weiter untersucht, analysiert und mit Ereignissen aus anderen Informationsströmen verglichen werden.

KATA-Plattform im Einsatz

Durch die Implementierung der oben aufgeführten Technologien unter einer einheitlichen Server-Architektur und mit zentralisierter Verwaltung sichert die KATA-Plattform potentielle Einstiegspunkte für Bedrohungen auf Netzwerk- und Endpoint-Ebene, einschließlich Web- und Mail-Servern, PCs, Laptops, Servern und virtuellen Maschinen. Damit liefert sie einen detaillierten Einblick in das Geschehen innerhalb der IT-Infrastruktur Ihres Unternehmens. KATA gibt Ihren IT-Sicherheitsexperten ein umfassendes Toolkit für multidimensionale Bedrohungserkennung, detaillierte Untersuchungen, proaktives Threat Hunting und die zentralisierte Reaktion auf komplexe Sicherheitsvorfälle an die Hand.

Die KATA-Plattform lässt sich in Kaspersky Endpoint Security for Business integrieren und schützt Ihre Endpoints, indem Bedrohungen automatisch abgewehrt und bei komplexen Vorfällen wirksame Maßnahmen eingeleitet werden. Sie ist außerdem vollständig in Kaspersky Security Mail Gateway und Kaspersky Web Traffic Security integrierbar, um E-Mail- und webbasierte Bedrohungen zu blockieren und automatisiert auf komplexere Bedrohungen zu reagieren. Dank ihres modularen Aufbaus spart diese Lösung Ihren IT-Sicherheitsteams Zeit und Energie, indem Verteidigungsmaßnahmen sowohl auf Netzwerk- als auch auf Endpoint-Ebene weitestgehend automatisiert ablaufen, angereichert durch Threat Intelligence und zentral verwaltet über eine Webkonsole.

Die KATA-Plattform schützt Ihre Unternehmensinfrastruktur ohne zusätzliche Ressourcen vor komplexen Bedrohungen und zielgerichteten Angriffen. Eingebettet in Ihre aktuelle Strategie gibt die Plattform Ihrem IT-Sicherheitsteam oder SOC die notwendigen Tools an die Hand, um komplexen Bedrohungen und gezielten Angriffen zuverlässig und effektiv zu begegnen, indem sie bestehende Schutztechnologien von Drittanbietern ergänzt und Interaktionen mit Ihrem SIEM unterstützt.

Verwandte Produkte

Whitepaper

Whitepaper

Whitepaper

WhitepaperReduce the risk of targeted attacks and advanced threats

Whitepaper

Whitepaper

Whitepaper

WhitepaperAdvanced Threat Defense and Targeted Attack Risk Mitigation

Whitepaper

Whitepaper

Whitepaper

WhitepaperAI under Attack: How to Secure Machine Learning...