Programmkontrolle und hostbasierte Angriffsüberwachung (HIPS)

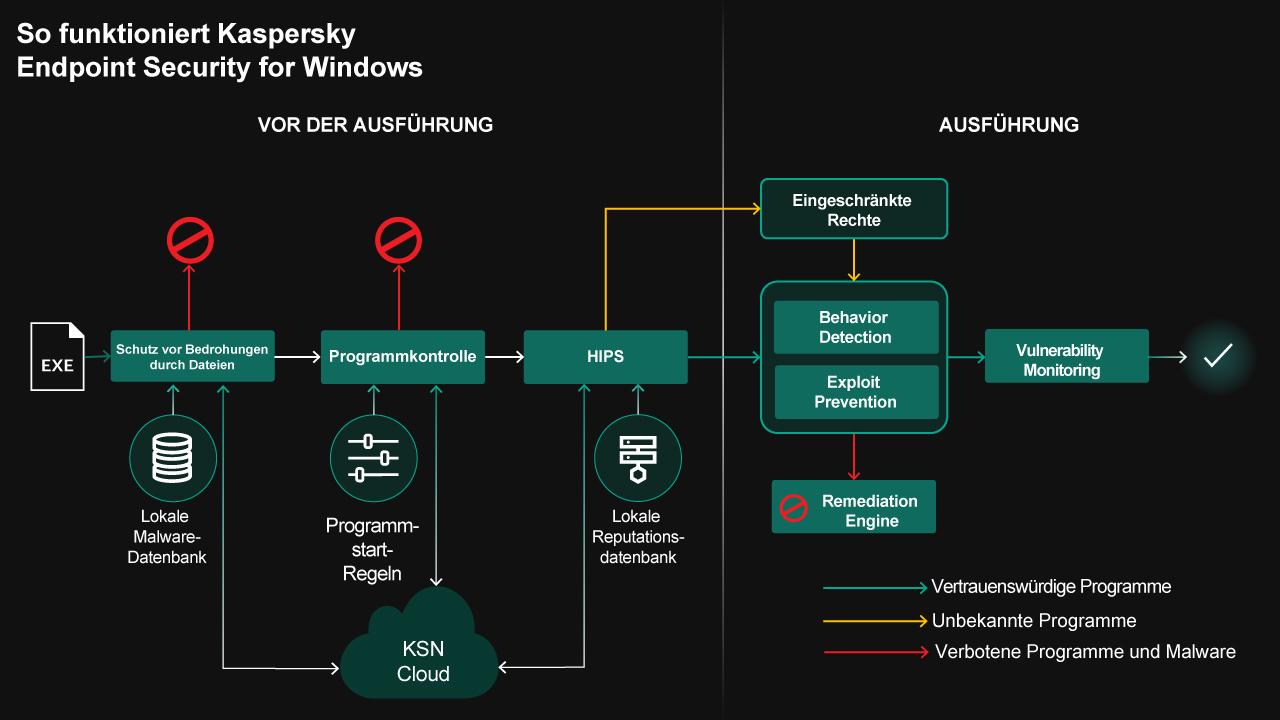

Der herkömmliche Schutz vor Cyberangriffen basiert auf einer Malware-Erkennung, bei der jedes Programm vor der Ausführung mit Datenbanken bekannter Malware-Indikatoren verglichen wird. In Kaspersky-Produkten wird diese grundlegende Ebene des Bedrohungsschutzes über KSN cloud detection, ML Malware-Klassifizierung, Anti-Rootkit und andere Anti-Malware-Technologien realisiert.

Ein weiterer wirksamer Ansatz sind strengere „Cyberhygiene“-Maßnahmen an den betroffenen Systemen. Selbst unbekannte Bedrohungen können blockiert werden, indem man die Zugriffsmöglichkeiten von Programmen auf kritische Systemressourcen härtet. Als Beispiele für ressourcenorientierte Schutztechniken sind vor allem die Programmkontrolle zu nennen, die Dateiausführungen aufgrund lokaler Whitelisting-/ Blacklisting-Regeln entweder zulässt oder blockiert, sowie die hostbasierte Angriffsüberwachung (HIPS), die auf Basis der Programmreputation entscheidet, ob ein Programm auf Host-Ressourcen (Daten, Registrierungsschlüssel, Prozessspeicher usw.) zugreifen darf.

Vervollständigt wird das Endpoint Security-Paket von Kaspersky auf der nächsten darüber liegenden Schicht durch unsere Technologien zur Ausführungskontrolle: Verhaltenserkennung, Exploit Prevention, Remediation Engine und Schwachstellenüberwachung, die in anderen TechnoWiki-Artikeln beschrieben werden.

Vertrauenskategorien

In den Lösungen von Kaspersky basiert der Ressourcenschutz auf so genannten Vertrauenskategorien, die jedem Programm zugewiesen werden und in denen festgelegt ist, was ein Programm darf:

- Zuweisung eines Programms zu einer Vertrauenskategorie

- Regelbasierte Kontrolle, ob ein Programm in der Lage ist, andere Prozesse, Daten, Netzwerke etc. zu starten oder mit ihnen zu interagieren

- Programmüberwachung mit Aufhebung von Berechtigungen, sobald ein Programm schädliche Aktivitäten startet: Versuche, andere Programme zu steuern, Registrierungseinträge zu ändern etc.

- Geschütztes Booten, das neben der Zuweisung der Vertrauenskategorie auch für die Kontrolle und Überwachung der Programme sorgt.

Welche Berechtigungen ein Programm hat, hängt von der ihm zugewiesenen Vertrauenskategorie ab. Der Programmbestand auf einem Host wird automatisch erfasst und jedem Programm wird eine Vertrauenskategorie zugewiesen. In Kaspersky Endpoint Security for Business (KESB) stellen die Computer der Benutzer ihrem Administrator Programmlisten zur Verfügung, anhand derer er eigene Richtlinien zur Programmkontrolle entwickeln kann.

Welche Vertrauenskategorie einem Programm zugewiesen wird, hängt von seinem Verhalten, das von der Anti-Malware-Engine ausgewertet wird, seiner Reputation im KSN, der elektronischen Signatur und dem Ergebnis der Integritätsprüfung ab. Nach der Installation der Anti-Malware-Lösung auf dem Host werden die Programme beim ersten Start oder gruppenweise bewertet.

Es gibt folgende Vertrauenskategorien:

- Vertrauenswürdige Programme: BS-Programme (svchost, smss und andere), seriöse Programme von bekannten Anbietern mit überprüfter Signatur und Integrität

- Nicht vertrauenswürdige Programme: Malware, die noch nicht einmal starten darf.

- Unbekannte Programme: eingeschränkt, je nach Art des Programms. So dürfen beispielsweise Programme, die als Adware erkannt werden (die noch keine Malware sind), ausgeführt werden, sind aber nicht berechtigt, Code in andere Prozesse einzufügen. Programme, die keine schädlichen Aktivitäten zeigen, aber keine Signatur haben, erhalten umfassendere Berechtigungen.

Nach dieser ersten Kategorisierung werden die Programme auch weiterhin von der Malware-Schutzlösung überwacht. Wenn Sie Merkmale von Malware aufweisen, werden sie in eine niedrigere Vertrauenskategorie herabgestuft und verlieren einen Teil ihrer Berechtigungen. Die Programmreputation wird regelmäßig mit dem KSN abgeglichen, für den Fall, dass sie zwischenzeitlich in der Cloud herabgestuft wurde.

Programmabläufe, die nicht unter die Kategorie „Vertrauenswürdig“ fallen, werden von der Remediation Engine protokolliert. Erweist sich ein Programm doch als Malware, macht die Remediation Engine alle bis dahin vorgenommenen Änderungen wieder rückgängig.

Programmkontrolle

Ob ein Programm gestartet werden darf, ist über die Vertrauenskategorie festgelegt.

In Kaspersky Internet Security (für Privatanwender) können Benutzer die Sperrung von Programmen auf ihrem Host optimieren und einen Modus auswählen:

- Im automatischen Modus werden nicht vertrauenswürdige Programme automatisch gesperrt (Blacklist).

- Im Default Deny-Modus (Whitelist) werden nur vertrauenswürdige Programme gestartet (PE32-Dateien, .Net-Programmdateien, Installationsroutinen und eine Reihe von anderen Formaten). Alle anderen Programme sind dauerhaft gesperrt, auch während eines Neustarts oder Updates des Betriebssystems.

- Im manuellen Modus können Benutzer beim ersten Start entscheiden, ob ein bestimmtes Programm an der Ausführung gehindert werden soll.

In Kaspersky Endpoint Security for Business können Administratoren Richtlinien für die Sperrung von Programmen, ausführbaren Modulen (PE-Dateien, exe, scr, dll) und Skripten festlegen, die über eine Vielzahl von Interpretern (.com, .bat, .cmd, .ps1, .vbs, .js, .msi, .msp, .mst, .ocx, .appx, .reg, .jar, .mmc, .hta, .sys) ausgeführt werden. Dafür ermittelt der Administrator auf den Benutzerrechnern den Bestand an Programmen und erhält eine Liste mit Metadaten (Anbieter, Zertifikat, Name, Version, Installationspfad etc.). Im Nachhinein installierte Programme werden zur Bestandsliste hinzugefügt.

Die Programme werden automatisch in hierarchisch gegliederten Kategorien zusammengefasst (zum Beispiel Spiele, Office-Anwendungen, Browser). Anhand dieser Kategorien kann der Administrator Gruppen von Richtlinien für den Programmstart erstellen. Für Benutzergruppen kann der Administrator den Start von bestimmten Programmen oder Programmkategorien blockieren, oder auch von Programmen, die bestimmte Bedingungen erfüllen (z. B. ein schlechtes KSN Cloud-Rating).

Die Programmkontrolle bietet außerdem mehrere Tools, mit denen sich die Erstkonfiguration von Whitelist-Regeln vereinfachen lässt, wie einen Assistenten für die Erstellung von Regeln aufgrund der Bestandsergebnisse, vordefinierte, von Kaspersky empfohlene Regeln sowie dynamisch aktualisierte Whitelist-Regeln auf der Grundlage von vertrauenswürdigen Quellen (Dateispeicherorte oder Referenzcomputer).

Über die KESB-Schnittstelle können Benutzer beim Administrator eine Berechtigung zum Starten eines Programms anfordern. Um zu vermeiden, dass ein seriöses Programm gesperrt wird, können Administratoren ihre Blockierungsregeln erst einmal im Testmodus aktivieren. Testregeln wirken sich nicht auf den Programmstart aus, aber Administratoren werden über alle Auslöser informiert, sodass sie unerwünschte Blockierungen von Programmstarts sehen und vorgeschlagene Regeln – oder sogar die komplette Startkontrollfunktion – auf ihrem Netzwerk testen können.

Host Intrusion Prevention System (HIPS)

Neben der Ausführung werden über die Vertrauenskategorien eines Programms auch dessen Berechtigungen gesteuert, d. h. was ein Programm im Hostsystem tun darf. Die Berechtigungskontrolle ist regelbasiert und beinhaltet einen Satz von vorgefertigten Regeln, die von Privatanwendern oder dem Administrator einer Unternehmenslösung geändert werden können.

Für jede Vertrauenskategorie gibt es Regeln, die definieren, was ein Programm kann:

- Dateien, Registrierungsschlüssel ändern (lesen, schreiben, erstellen, löschen)

- Netzwerkverbindungen aufbauen

- Access web camera and microphone (stricter rules are applied here even for trusted applications)

- Auf eine Webcam oder ein Mikrofon zugreifen (auch für vertrauenswürdige Programme gelten hier strengere Regeln)

- Systemoperationen ausführen, z. B. Öffnen-Prozess, Windows herunterfahren Systemoperationen zu kontrollieren, ist wichtig, weil Malware sie nutzen kann, um auf Speicherbereiche von anderen Prozessen einzuwirken, Code einzuschleusen oder den Betrieb des Betriebssystems zu stören.

In jeder Regel ist festgelegt, für welche Programmkategorien sie gilt, welche Aktionen sie kontrolliert, und das Ergebnis ihrer Beurteilung: „zulässig“ oder „nicht zulässig“. In der Version für Privatnutzer kann die Beurteilung auch „Nutzer fragen“ lauten. Dann wird der Nutzer aufgefordert, eine Entscheidung zu treffen, und diese Entscheidung wird im Zwischenspeicher abgelegt.

Sichere Container

Bei Verwendung eines speziellen HIPS-Regelsatzes könnte jeder Prozess in einem gesicherten Container ablaufen: Der Zugang zu diesem Prozess ist selbst für vertrauenswürdige Anwendungen sehr begrenzt. Zusätzliche Einschränkungen bieten die Screenshot-Blockierung, der Schutz der Zwischenablage und die Integritätskontrolle, die den Prozess vor schädlichen Einschleusungen schützt. So werden alle internen Programmdaten (einschließlich der personenbezogenen Daten des Benutzers) sicher aufbewahrt. Die HIPS-Technik bildet auch den Kern des Modus Sicherer Zahlungsverkehr (Sicherer Browser).

Betriebssysteme sicher booten

Beim Booten des Betriebssystems werden alle nicht vertrauenswürdigen Programme vollständig gesperrt und alle übrigen unterliegen Einschränkungen (z. B. durch Blockierung des Netzwerkzugriffs). Damit lässt sich ein Angriff während des Bootvorgangs verhindern.

Verwandte Produkte

Kaspersky Endpoint Security for Business

Kaspersky Internet Security

The protection technologies of...