Anti-Rootkit und Beseitigungstechnologien

Rootkit ist ein bösartiges Programm, das verschiedene Technologien anwendet, um schädlichen Code und Aktivitäten zu verbergen, und agiert aktiv gegen Antivirus-Technologien. Die Anti-Rootkit-Technologie als Teil des mehrschichtigen Next Gen-Schutzes von Kaspersky erkennt aktive Infektionen durch Rootkit-Programme und entfernt diese Art von Infektion aus den Systemen. In den meisten Fällen enthält ein Rootkit einen Treiber (oder eine Kette von Treibern), arbeitet im Kernel-Modus und verfolgt einige oder alle der folgenden Ziele:

- Verbergen von Dateien im Speicher (HDD), in Windows-Registrierungsschlüsseln und -werten, in Systemprozessen, geladenen Modulen, Speicherbereichen (im Fall von dateiloser Malware), Netzwerkaktivitäten, Festplattensektoren sowie in anderen Objekten und Artefakten

- Einleitung von Maßnahmen gegen die Veränderung und/oder Neutralisierung des Rootkit, nachdem eine Antiviren-Software den Eindringling erkannt hat, einschließlich der Wiederherstellung von geänderten Rootkits

- Schaffung einer Zugangsmöglichkeit zum Kernel des Betriebssystems für Anwendungen mit schädlichem Code (um Prozesse zur Virenbekämpfung zu beenden), Einschleusen von schädlichem Code in seriöse Prozesse, Abfangen von Netzwerkverkehr (Sniffing), Mitschreiben von Tastatureingaben (Keylogging) etc.

Die Urheber von Malware sind daran interessiert, ihren Schadcode über lange Zeiträume hinweg auf dem Zielhost funktionstüchtig zu halten, auch gegen eine laufende Antiviren-Software. Zu diesem Zweck müssen sie verschiedene Techniken anwenden, um die Erkennung und Beseitigung der aktiven Infektion zu unterbinden. Dabei bedienen sie sich sowohl dokumentierter als auch nicht dokumentierter Methoden. Von Rootkits weiß man, dass sie verschiedene Ansätze verfolgen, wenn es um das Abfangen von Daten im Benutzer- und Kernel-Modus geht, um Manipulationen mit Objekten (DKOM), Techniken zur Umgehung von Filtertreibern und Rückruf-Funktionen etc. geht. Um im System des Opfers persistent zu bleiben, müssen RootKits gleich zu Beginn der Bootsequenz des Betriebssystems ausgeführt werden, d. h. sie infizieren in erster Linie Bootsektoren wie den Master Boot Record (MBR) und den Volume Boot Record (VBR). Rootkits mit einer solchen Funktionsweise werden BootKits genannt.

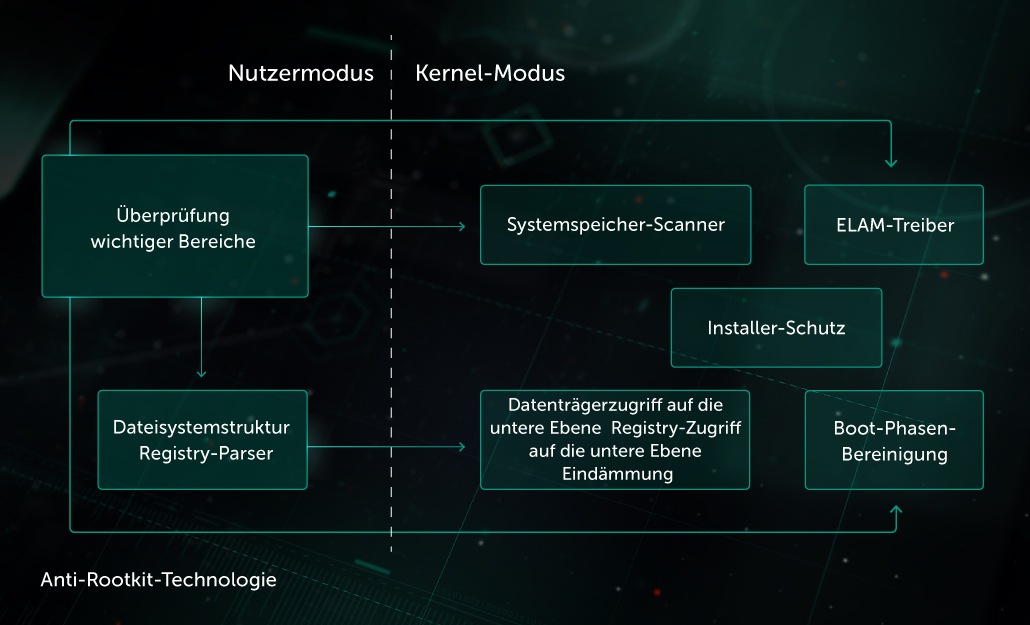

Anti-Rootkit-Technologien von Kaspersky

- Suchen im Systemspeicher des Betriebssystems nach aktiven Infektionen

- Durchsuchen alle möglichen Bereiche für den Autostart

- Beseitigen vorhandene aktive Infektionen, Wiederherstellung in einer frühen Phase der Bootsequenz

- Neutralisieren aktive Infektionen während der Produktinstallation auf dem infizierten System

Diese aus mehreren Modulen zusammengesetzte komplexe Schutztechnologie verfolgt bei der Erkennung und Neutralisierung von aktiven Infektionen zwei Ansätze: den exakten und den generischen. Kaspersky-Produkte wenden beide Ansätze an.

Exakter Ansatz: Diese Verfahren zur Erkennung und Neutralisierung zielen auf bestimmte Rootkit-Techniken ab, wie das Verschleiern der aktiven Infektion und das Ausbremsen des Virenschutzes. Mit diesem Ansatz wird innerhalb kürzester Zeit ein Schutzmechanismus gegen das Rootkit wirksam, der Ausbruch wird verhindert und man gewinnt Zeit, um einen generischen Ansatz zu entwickeln.

Generischer Ansatz: Anti-RootKit scannt aktive Prozesse, Systemmodule, Speicher, AutoRun-Objekte und macht den Malware-Code anderen Virenschutzkomponenten zugänglich, wie z. B. einem Emulator, einer AV-Engine, statischen Heuristiken, verhaltensorientierten Heuristiken auf ML-Basis etc. Wenn eine der aufgeführten Komponenten Alarm schlägt, bereinigt das Anti-Rootkit das System.

Komponenten des Anti-Rootkit

- Installer Protector: Bereinigt aktive Infektionen während der Produktinstallation auf dem infizierten System.

- Low-level Disk Access, Low-level Registry Access, Containment: Bieten Zugriff auf die unteren Ebenen von Festplatte und Windows-Registrierung unter Umgehung verschiedener Methoden der Zugriffsabwehr. Sorgt für den Zeitraum der Infektionsbeseitigung dafür, dass die Infektion in Schach gehalten wird.

- Boot Stage Cleaner: Bereinigt den Bootvorgang des Betriebssystems in einer frühen Phase.

- System Memory Scanner: Modul zum Suchen und Beseitigen von Rootkits im Systemspeicher

- Registry-/ Dateisystem-Parser: Analysiert zahlreiche Formate an Dateisystemen und die Windows-Registry.

- Scanner für kritische Bereiche: Modul zum Scannen und Korrigieren von AutoRun-Objekten, profitiert von den oben beschriebenen Modulen

Eine Form der Bedrohung, die in den letzten Jahren zugenommen hat, sind in Firmware versteckte Rootkits. Diese Art von Malware ist sehr gefährlich, da sie bereits in einer frühe Phasen des Bootvorgangs des Betriebssystems ausgeführt wird, sodass der schädliche Code auch nach Formatieren der Festplatte und einem Neustart des Betriebssystems im System verbleiben kann. Die ersten UEFI-Rootkits wurden 2015 entdeckt. In den folgenden Jahren wurde eine Reihe erfolgreicher APT-Angriffe entdeckt, die diese Art von Rootkits verwenden.

Um dieser Bedrohung zu begegnen, enthält unser Paket von Anti-Rootkit-Technologien einen Firmware Scanner, der den Inhalt des ROM-BIOS analysiert, wenn der Scanner für kritische Bereiche ausgeführt wird. Diese Technologie funktioniert bei allen Systemen, die im UEFI-Modus oder im Legacy-Modus (BIOS) gebootet werden.

Funktionsweise des Firmware-Scanners:

- Der Inhalt des ROM-BIOS wird von einem speziellen Treiber kopiert und abgelegt.

- Der Scanner untersucht den Speicherauszug mit Hilfe der für die Rootkit-Erkennung spezifischen Heuristik.

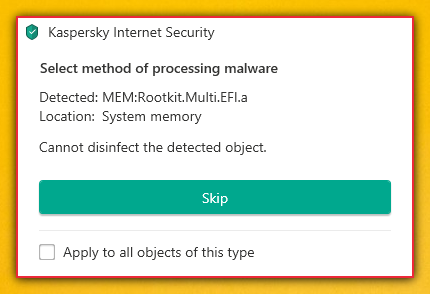

- Wird darin ein schädlicher Code gefunden, erhält der Benutzer eine Warnung mit Angabe des Speicherorts der Malware (Systemspeicher) und des Modus, in dem das System gebootet wurde (für UEFI-Modus: „MEM:Rootkit.Multi.EFI.a“, für Legacy-Modus: „MEM:Rootkit.Multi.BIOS.a“).

- Eine automatische Beseitigung wird bei dieser Art von Infektion nicht durchgeführt, da ein erneutes Einspielen des ROM-BIOS Gefahren birgt und plattformabhängig ist. Wenn ein Rootkit entdeckt wird, sollten Sie sich an unseren Support-Service wenden, um zu erfahren, wie Sie das ROM-BIOS manuell neu beschreiben. Im schlimmsten Fall müssen Sie sogar die Hauptplatine austauschen.

Warnhinweis auf ein UEFI-Rootkit von Kaspersky Internet Security

Der Firmware-Scanner von Kaspersky erkennt alle bekannten UEFI-Rootkits, einschließlich Hacking Team (VectorEDK), Lojax (DoubleAgent) und Finfish. Die speziellen Heuristiken werden regelmäßig aktualisiert und basieren auf Studien neuer Rootkits, die von den Experten von Kaspersky und anderen Anbietern entdeckt wurden. Der Firmware-Scanner ist in allen unseren Hauptprodukten enthalten (Kaspersky Virenschutz, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business usw.).